VMwareの vSphere 6.5 VM(仮想マシン) セキュリティではデータの暗号化には外部のキー管理が必要です。HyTrust KeyControlはVMwareからvSphere 6.5、 6.7 そして vSAN 6.6用のKMS(Key Management Server )として認証を受けたキー管理ソリューションです。HyTrust KeyControlは複雑なポリシー・ベースのキー管理が必要なく、キー管理を簡素化し、エンタープライズ・レベルのパフォーマンスへ拡張が可能です。

●堅固なアーキテクチャ

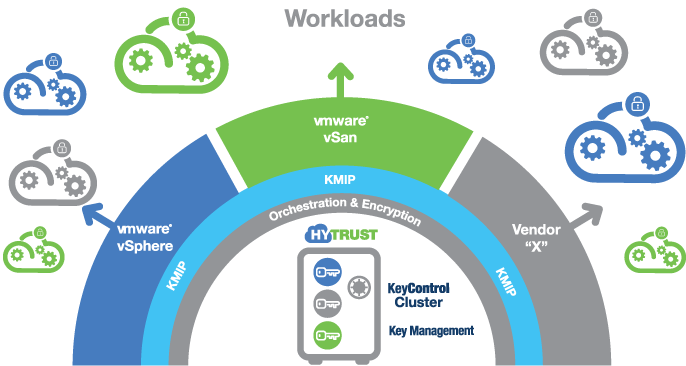

HyTrust KeyControlはキーをKMIPサーバーとして、要求するvCenter KMIP(Key Management Interface Protocol)クライアントに配信できます。キーは頻繁に発行、リボーク、再発行が必要で、HyTrust KeyControlのアーキテクチャは、エンタープライズのディプロイ要求に耐えるように設計されています。

●ベスト・プラクティスなディプロイ

HyTrust KeyControlは最低2キー・コントローラ・ノード(アクティブ-アクティブ、HAコンフィグレーション)でディプロイされます。高度なキー・リクエスト環境で、追加のキー・コントローラが必要な場合は最大8/クラスタまで拡張できます。HyTrust KeyControl はOVAで提供されるのでディプロイが簡単です。各データセンター毎(プライマリとセカンダリなど)に、HyTrust KeyControlとノードのクラスタがあります。 これにより、完全なフェイルオーバー保護が保証されます。

●利用方法

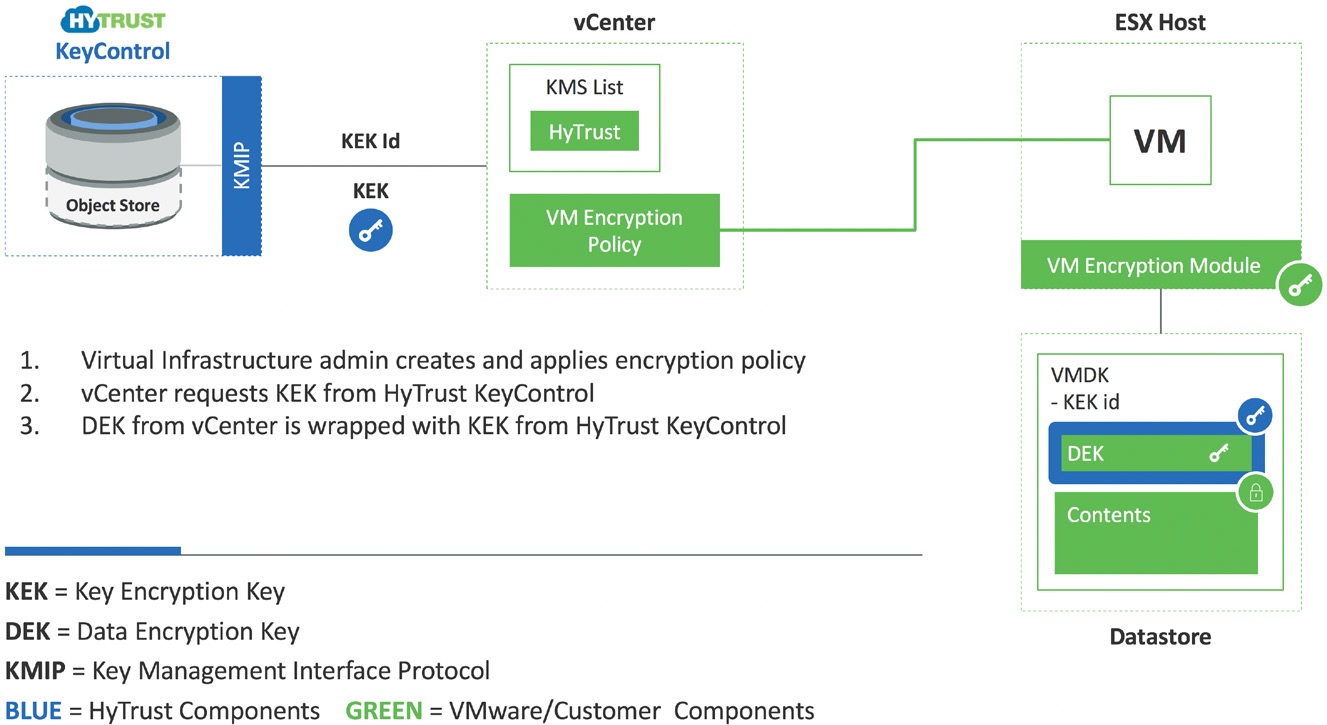

vCenterで管理されるESXiホストはDEK( data encryption key )と呼ぶ内部キーを生成・使用し、仮想マシンとディスクを暗号化します。vCenterサーバはHyTrust KeyControlからキーを要求します。このキー、KEK(key encryption key)はDEKを暗号化するのに使用されます。vCenterサーバは各DEKのみ保存しますが、KEKはそれを保護するためにDEKをラップします。vCenterは各KEKのIDのみを保存し、キー自体は保存しません。

●HyTrust KeyControlでの保護

データ暗号化におけるキー管理の重要性を考えると、キー管理自体はハイパー・セキュアでなければなりません。HyTrust KeyControlアプライアンスは下記の4つの手法で攻撃から保護します。

1. 暗号化キーを含むすべての機密情報の軍需レベルでの暗号化。

2. ソフトウェア内のすべてのOSコンポーネントをホワイトリストに登録

3. 可能な限り小さな攻撃面を確保するための堅固なOSを提供

4. FIPS 140-2レベル1の検証と、FIPS 140-2 Level 3準拠のハードウェア信頼性用外部HSM(ハードウェア セキュリティ モジュール)との統合

●HyTrust KeyControlは60日の評価版を準備しております。詳しくはお問い合わせください。

HyTrust社は、VMwareが投資した唯一のVMware認定KMIPベンダーで、円滑な導入を提供します。

また、WebセミナーにてKeyControlとvSphere 6.5暗号化機能を紹介しております。

その他HyTrust KeyControlに関するご質問等ございましたら、お気軽にこちらのお問い合わせフォームよりご連絡ください!

関連トピックス

- HyTrustはVMware vSphere VM暗号化の認定KMSです!

- HyTrust KeyControlおよびVMware標準暗号化機能動画まとめ

- Webセミナー録画とプレゼンテーション『暗号鍵を楽々運用管理!VMware認定のKMS HyTrustなら出来るんです!』:2020/3/13 開催

- HyTrust DataControlを利用して、VDIをもっと使いやすくするコツ!

- HyTrust KeyControlのライセンスファイル入れ替え方法

- HyTrust KeyControl 5.3 HSMとの連携強化

- HyTrustの技術お問い合わせ時に必要な情報

- vSphere標準暗号化機能で暗号化されたVMをバックアップする方法

- クラウドのデータも安心して暗号化 HyTrust KeyControl 5.4新機能 『BYOK』

- CloudBerry BackupでのAWS Key Management Service (KMS)の活用方法

RSSフィードを取得する

RSSフィードを取得する