重要なデータを保護することは、IT運用およびSecOpsにとって極めて重要なセキュリティ上の課題です。データはかつてないスピードで爆発的に増加しています。データを人質に取ったり、データを漏えいさせたり、あるいは悪意のあるプロセスのために意図的にデータを露出させたりすることは、ほとんどのサイバー攻撃の標的であると言っても過言ではありません。ゼロトラストの原則と、マルチレイヤー戦略を用いて組織がより優れたデータ・セキュリティを実装する方法を考察します。

重要なデータを保護することは、IT運用およびSecOpsにとって極めて重要なセキュリティ上の課題です。データはかつてないスピードで爆発的に増加しています。データを人質に取ったり、データを漏えいさせたり、あるいは悪意のあるプロセスのために意図的にデータを露出させたりすることは、ほとんどのサイバー攻撃の標的であると言っても過言ではありません。ゼロトラストの原則と、マルチレイヤー戦略を用いて組織がより優れたデータ・セキュリティを実装する方法を考察します。

ゼロトラストの原則

世界中の組織は、ゼロトラストと呼ばれるイデオロギーを採用することが推奨されています。ゼロトラストでは、いくつかの方法論がデータの保護に役立ちます。ゼロ・トラストでは、以下の指示に注意してください:

●すべてを明確に検証する必要がある

●「信頼できる」というデバイスやユーザを想定しない。

●ネットワーク内にハッカーがいることを想定する。真剣に、あなたの環境が破られたと仮定する必要があります。これは、セキュリティの取り扱いに対する期待値を設定するのに役立ちます。

これらの原則をデータに適用できれば、ゼロ・トラスト環境への移行が加速する。

データ状態の理解

データ・セキュリティを扱う際に理解すべき重要な概念の1つは、データはさまざまな状態で存在するということです。データがどの状態にあるかによって、侵害からデータを保護するために利用できる手段や使用できる手段が異なります。以下の点に注意してください:

●転送中のデータ

●使用中のデータ

●静止状態のデータ

データがネットワークを介して転送される場合、それは転送中と見なされます。データが移動すると、ローカルネットワーク内またはインターネット上のリスクや脆弱性にさらされる可能性があります。ネットワーク上を移動するデータを暗号化するには、「インフライト(in-flight)」暗号化がよく使われます。

使用中のデータとは、アクティブにアクセスまたは使用されているデータのことです。データが使用されている場合、データの読み取り、処理、変更などが含まれます。「リスクにさらされている」データについて考えるとき、使用中のデータとはまさにこれです。結局のところ、それはユーザと彼らがデータと対話するために使用しているアプリに開かれています。組織はデータ保護ポリシーを導入することで、使用またはアクセスされたデータを保護することができます。

静止データとは、非アクティブなデータのことです。データが使用されておらず、ネットワーク上を移動していない場合、データはストレージ上で静止しています。この状態では、使用中、移動中、転送中よりもリスクが低くなります。静的ディスク暗号化により、ディスクに保存されたデータは確実に暗号化されます。

データの分類と発見

データ・セキュリティについて考えるとき、すべてのデータ資産を発見し、分類することが重要です。組織は大量のデータを蓄積しており、この傾向は指数関数的に増加しています。

膨大な量のデータのため、企業は手作業ですべてのデータを発見・分類することはできません。その代わりに、自動化されたデータ発見・分類ツールと、いくつかの手作業による方法が重要です。

Microsoft 365ソリューションに含まれるような自動化された発見・分類ツールにより、企業は自動化を使用してデータを発見・分類できます。これにより、組織はゼロトラスト原則の検証を明示的に実施する上で、より有利な立場に立つことができます。

機密データとは何か?

すべてのデータが「機密データ」とみなされるわけではありません。機密データは通常、特定のカテゴリーに分類されます。データは、その状態や機微とみなされるかどうかによって、異なる保護が必要になる場合があることを認識することが重要です。

また、機密データは、組織によって異なる種類の情報である場合もあります。しかし、一般的に機密データとは、不正アクセスから保護する必要があるあらゆる情報を指します。技術的な保護に加えて、物理的なセキュリティも必要な場合があります。

組織は、以下のような理由でデータを機微とみなすことがあります:

●個人のプライバシー

●規制またはコンプライアンス要件

●知的財産

●倫理的または法的要件

機密データの保護

膨大な量のビジネスクリティカルな機密データが存在する可能性があるため、企業はどのデータが機密データであるかを理解し、適切な管理とアクセスポリシーを適用する必要があります。繰り返しますが、まず適切なツールでデータを分類・発見しなければ、正しく制御したりアクセスポリシーを作成したりすることはできません。

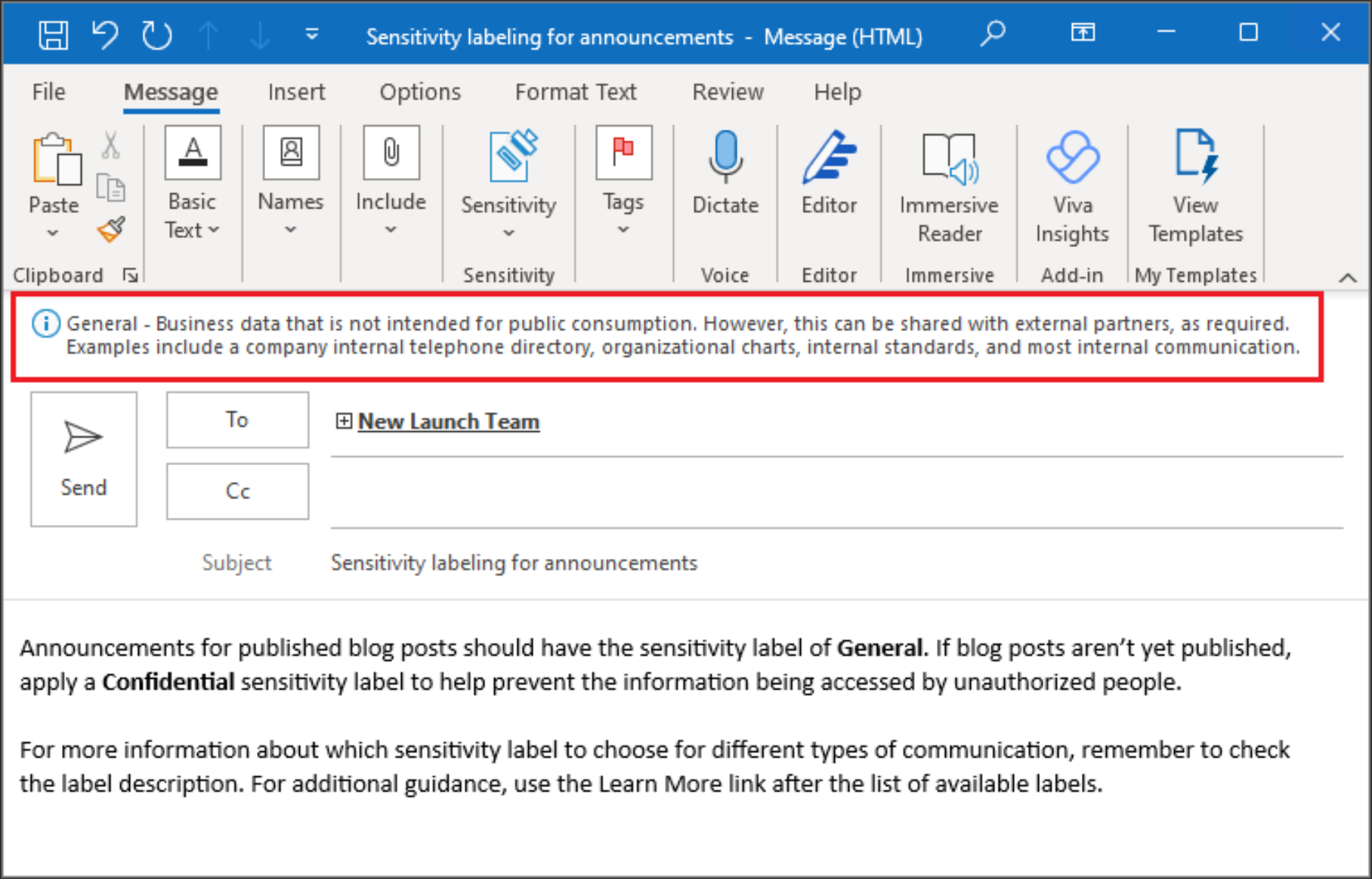

Microsoft 365のようなツールには、基本的に機密データを示す仮想スタンプをデータの一部に適用する感度ラベルがあります。これらの機密ラベルはメタデータのようなもので、データを利用するアプリケーションからは見えないが、ゼロトラストのワークフローには簡単に統合できます。

たとえば、電子メール、ドキュメント、招待、その他のデータに機密ラベルが適用されると、機密ラベル用に構成された保護設定が自動的に適用されます。これらのラベルは、以下の用途に使用できます:

●コンテンツへのアクセス制御や暗号化の適用

●コンテンツを機密情報としてマークする

●コンテナ内のコンテンツの保護

●ファイルや電子メールにラベルを自動的に適用する

●デフォルトのリンクタイプを設定する

以下は、電子メールメッセージに適用された機密ラベルです。

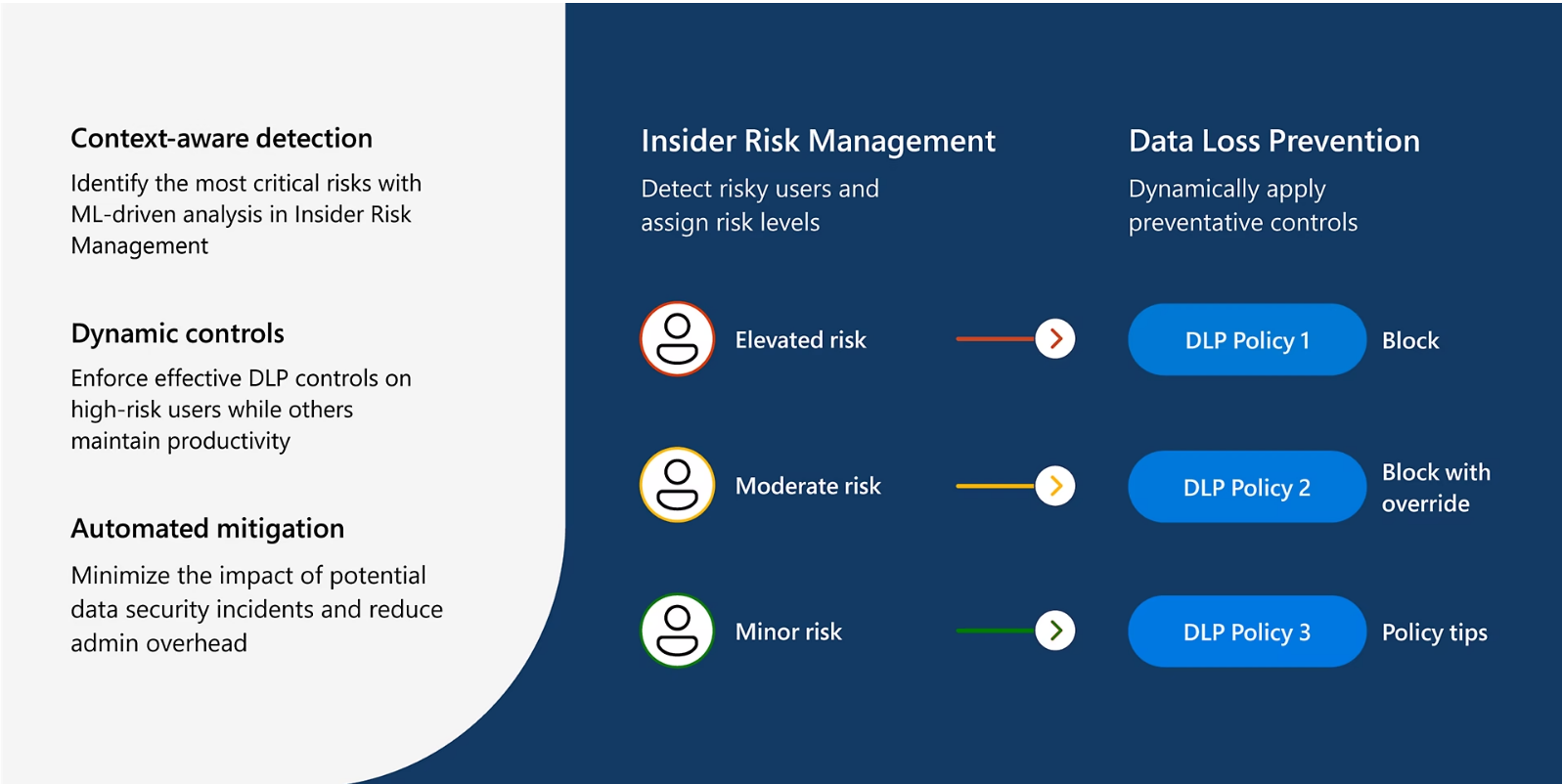

データ損失の防止

機密データを保護するために重要なことは、ユーザが機密データをアクセスすべきでない人と不適切に共有しないようにすることです。他人が機密データにアクセスできないようにし、ユーザーがこの種のデータを共有しすぎないようにすることを、データ損失防止(DLP)と呼びます。

繰り返しになるが、不適切な共有を防止するために管理者が手動で試みるだけでは、一般的に不十分です。今日、Microsoft 365 のような SaaS ソリューションを活用する組織では、DLP のための自動化ソリューションが必要とされています。

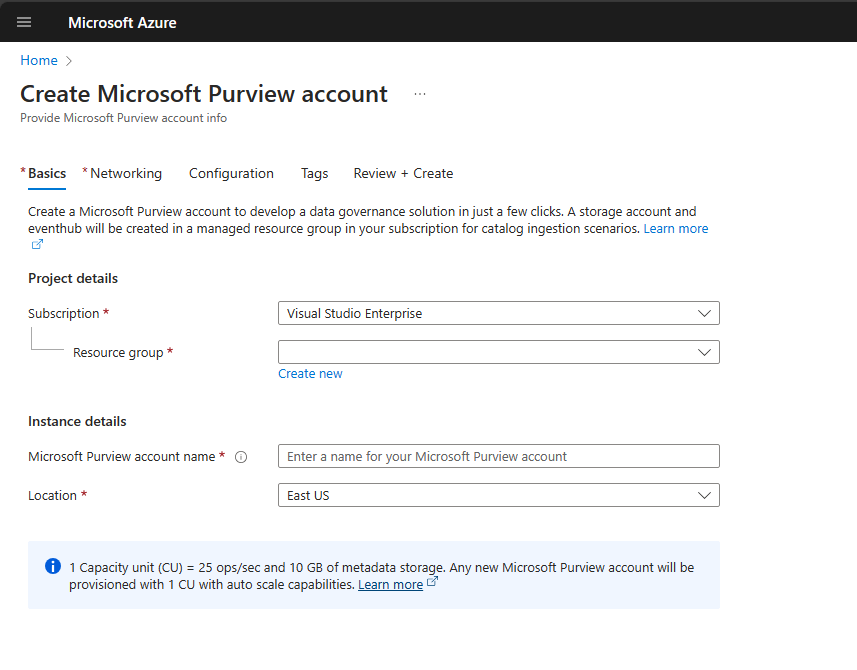

Microsoft PurviewはM365におけるマイクロソフトのソリューションであり、管理者がポリシーを適用して、データがどのように識別、監視、保護されるかを定義することを可能にします。

Purviewは単なるテキストスキャンではなく、コンテンツの本質を理解するために深いコンテンツ分析を使用します。コンテンツ分析では、データが機密かどうかを判断するために何を使用するかです。

●主なデータ一致のキーワード

●正規表現と内部関数の検証

●一次データ一致に近い二次データ一致

●DLPポリシーに一致するコンテンツを検出する機械学習アルゴリズム

Microsoft Purviewは、Azureポータルからセットアップ可能なソリューションで、DLPポリシーのためにPurviewに環境をオンボードすることができます。

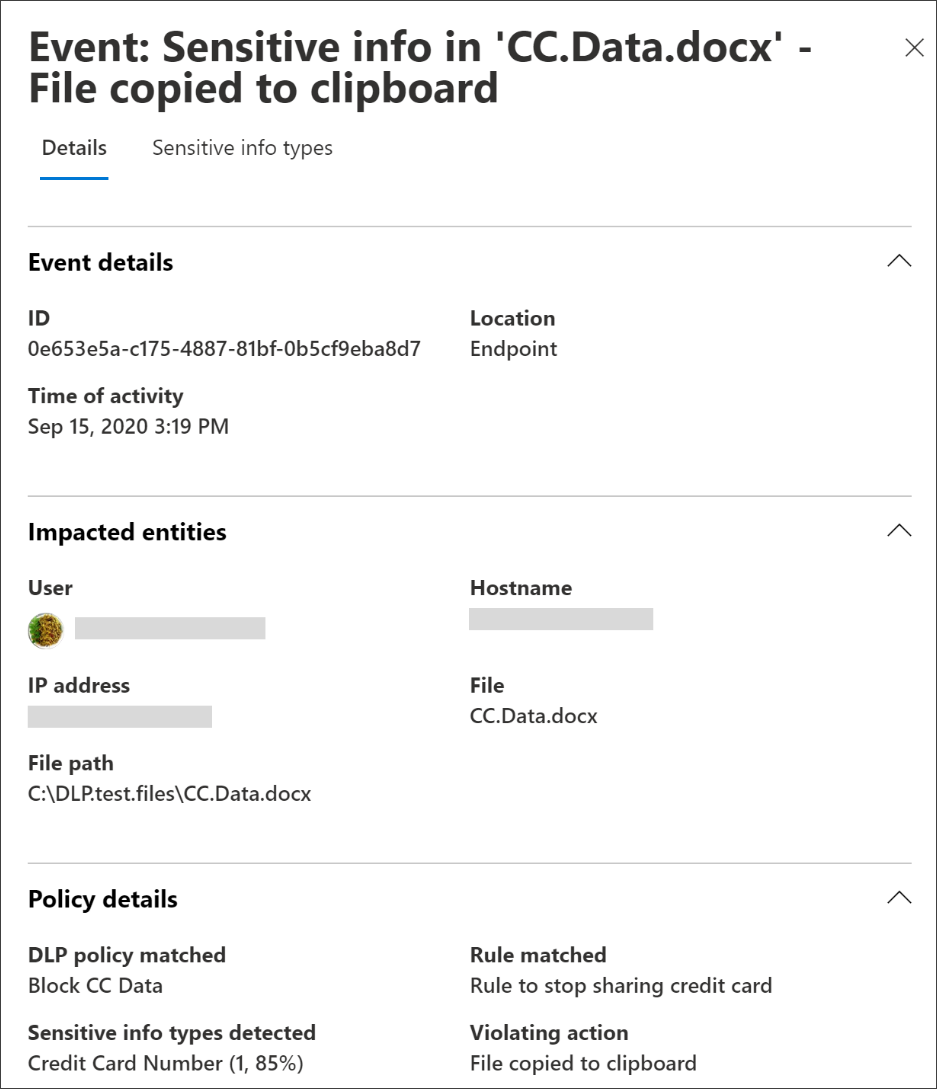

以下は、エンドユーザー・クライアント・マシン上でポリシーが一致した場合に生成されるアラートの例です。

Microsoft 365 クラウドでは、どの DLP が Microsoft サービスを制御するかによって、DLP スキャンの実行方法に若干の違いがあります。

例えば、SharePointとOneDriveでは、DLPは既存および新規のアイテムをスキャンし、DLPポリシーと一致した場合にアラートを生成します。Exchangeでは、新しいメールのみがスキャンされ、DLPポリシーと一致した場合にアラートが生成されます。過去のメールはスキャンされません。

BitLocker 暗号化

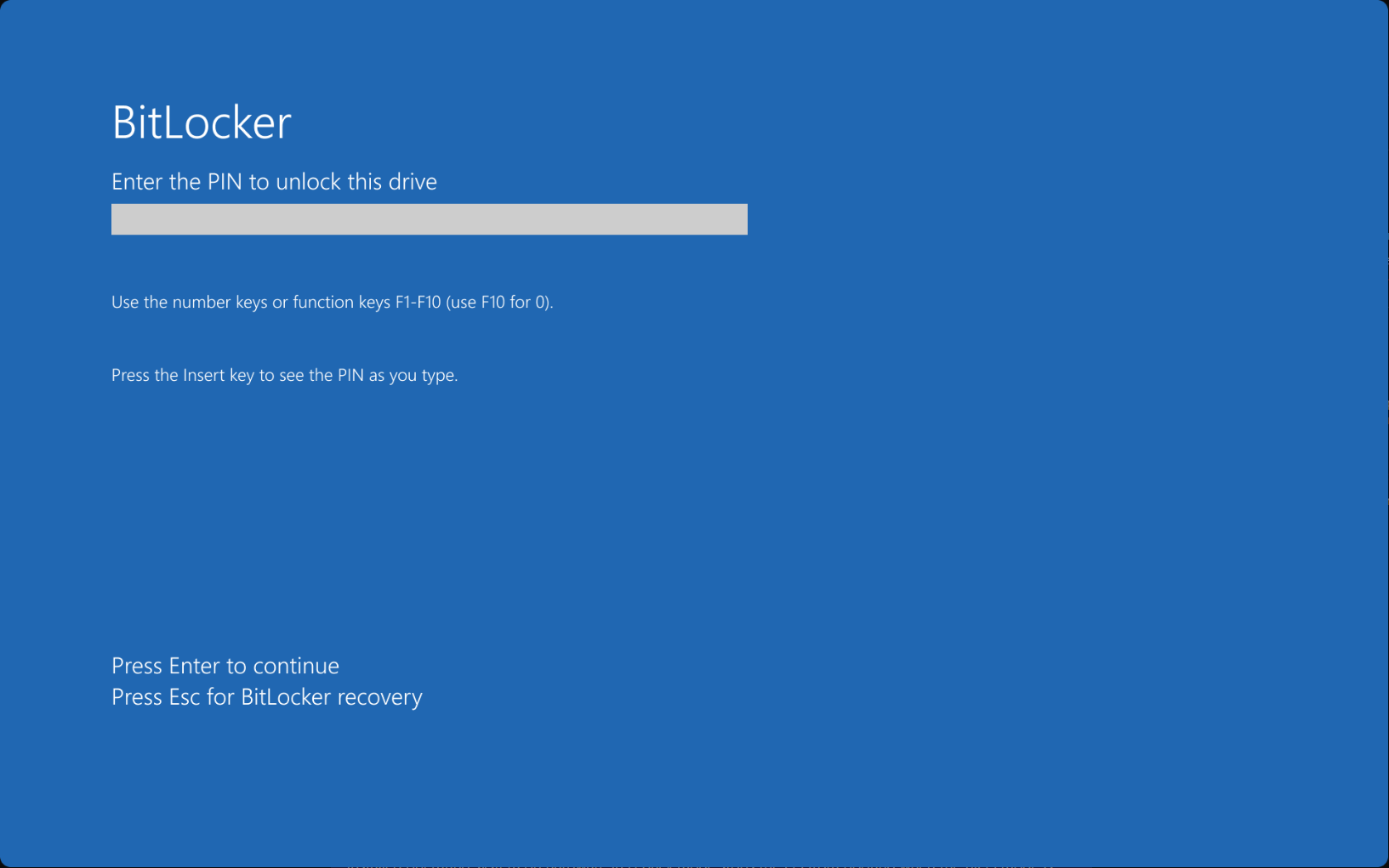

データ・セキュリティのもう一つの核となる要件は、エンドポイントにおけるデータの安全性を確保することです。BitLockerはMicrosoftの標準的な暗号化ソリューションであり、データのボリューム全体を暗号化します。BitLocker暗号化は、デバイスの紛失や盗難、または適切なリサイクルが行われなかった場合でも、データの安全性を確保するのに役立ちます。

ドライブが別のコンピュータに移動されたり、攻撃者がドライブに対してソフトウェア・ツールを実行したりしても、BitLocker暗号化が施されているため、データにはアクセスできません。

最新の BitLocker 暗号化は、Trusted Platform Module (TPM) とも連動し、データの安全性をさらに高めます。TPMデバイスを使用すると、ユーザーからPINが提供されるか、起動キーが挿入されるまで、BitLocakはマシンの起動プロセスをロックすることができます。

デバイス暗号化は、BitLocker 暗号化を自動的に有効にする Windows の新機能です。従来 BitLocker を有効にしていたのとは異なり、デバイスの暗号化はデバイスを保護するために自動的に有効になります。BitLockerは、モダン・スタンバイまたはHSTIセキュリティ要件をサポートするWindowsのクリーン・インストールの一部として、OSドライブ上で初期化されます。

まとめとSaaSバックアップの重要性

現代のデータ・セキュリティでは、組織はデータ・セキュリティ戦略の多くの側面を考慮する必要があります。それは、どのようなデータを持っているのか、どこにあるのか、機密性が高いのかどうかを理解することから始まり、堅牢なテクノロジー・ツールを使用してこのプロセスの多くを自動化することである。また、Microsoft Purviewのようなツールを使用して、DLPポリシーとBitLocker暗号化を適用し、静止時およびエンドユーザ・クライアント・デバイス上のデータを保護することができます。またMicrosoft 365を最適にバックアップすることも最後の砦として重要なセキュリティ対策の一つです。クライムではMicrosoft365を含むSaaS対応のバックアップ・ソリューションを幅広く提供しています。

データは新たな金であり、それを正しく使用し保護する組織のみが成功し繁栄が可能です!

RSSフィードを取得する

RSSフィードを取得する