クラウドサービスのコストを決定する主な要因について、価格設定の明らかな要因、認識しておくべき隠れたコスト、一般的な価格設定モデルを含めての検証

クラウドコンピューティングのコストは?

クラウドコンピューティングのコストとは、AWS、Microsoft Azure、Google Cloudなどのプロバイダーが提供するクラウドサービスの利用に関連する費用を指します。これらのコストには、インフラ、プラットフォームサービス、ソフトウェアサービスなどの要素が含まれ、これらはすべてオンプレミスではなくクラウド上でホスティングされます。企業にとって、予算編成や予期せぬ請求を避けるためには、これらのコストを理解することが重要です。

クラウドコンピューティングのコストは、さまざまな要因によって決定されます。これには、必要なリソースの種類(コンピューティング、ネットワーク、ストレージ)、利用期間、特定のサービスレベル、データセンターの地理的位置などが含まれます。これらの要因を適切に管理することで、全体的な費用に大きな影響を与えることができるため、クラウド技術を採用する企業にとって、コストの予測可能性が重視されるようになっています。

企業はクラウドコンピューティングにどれだけの費用をかけているのか?

調査会社のガートナー社によると、クラウドコンピューティングへの支出は大幅に増加しており、2023年には世界中のエンドユーザーによる支出が6000億ドルに達すると予測されています。これは前年度比21.7%の増加です。この拡大は、デジタルトランスフォーメーションにおけるクラウドプラットフォームへの依存度が高まっていること、およびジェネレーティブAI、Web3、メタバースなどの新興技術の採用が原動力となっています。クラウドプロバイダー、特にAWS、Microsoft Azure、Google Cloudなどのハイパースケーラーが提供するサービスが強化されるにつれ、企業はこれらの機能を活用するために多額の投資を行っています。

レポートによると、支出額で最大の割合を占めるのはSaaS(Software-as-a-service)で、IaaS(Infrastructure-as-a-service)は今後30.9%という最も高い成長率を記録すると予測されています。ガートナーは、2026年までに75%の企業がデジタル変革の取り組みにクラウドベースのモデルを採用すると予測しています。

クラウドサービスのコストを理解する

クラウドサービスのコストを決定する主な要因について、明白な価格設定要因、認識しておくべき隠れたコスト、一般的な価格設定モデルを含めて、確認してみましょう。

主な価格設定要因

コンピューティング

クラウドコンピューティングのコンピューティングコストには、仮想マシン(VM)、コンテナ、サーバーレスコンピューティングに関連する料金が含まれます。AWSなどのプロバイダーは、インスタンスのサイズ、タイプ、使用期間に基づいて料金を請求するため、過剰な料金を避けるには適切な仕様を選択することが重要です。スケーラブルなコンピューティングモデルは、需要に応じてリソースを調整でき、適切に管理すればコスト効率を高めることができます。

コンピューティング費用を最適化するには、ワークロードに適したサイズのインスタンスを選択し、実行時のみに課金されるサーバーレスモデルを検討する必要があります。また、異なるプロバイダーのサービスを比較し、課金メカニズムを理解することも、特に需要が変動するワークロードの場合には、コスト効率を高めるのに役立ちます。

ストレージ

クラウドのストレージ費用には、データストレージスペース、取得、およびプロビジョニングされた IOPS(1秒あたりの入出力操作)の料金が含まれます。これらの費用は、標準、低頻度、またはアーカイブなど、選択したストレージクラスと保存されたデータの量によって異なります。企業は、データアクセスパターンに基づいて適切なストレージクラスを選択することで、ストレージ費用を最適化することができます。

ライフサイクル管理ポリシーを活用してストレージクラス間のデータを自動的に移行すれば、さらにコストを削減できます。また、データの重複排除や圧縮を利用すれば、ストレージ要件と関連費用を削減できます。使用状況を分析し、非アクティブなデータをより安価なクラスに移行することは、ストレージコストを管理する上で効果的な戦略です。

ネットワーク

クラウドネットワークのコストは、クラウド内のデータ転送、地域間でのデータ移動、ネットワークセキュリティ機能から発生します。料金モデルには、転送ギガバイトごとの料金や、ロードバランシングやVPNなどのサービスに対する料金が含まれます。 特に広範囲にわたるデータ転送を必要とするグローバルな事業展開では、こうした費用が積み重なります。

ネットワークコストを効果的に管理するには、不必要なデータ移動を最小限に抑え、ネットワークルートを最適化する必要があります。 地域間転送のオファーやピアリングの取り決めを利用することで、費用を削減することができます。 企業は、キャッシュやコンテンツデリバリーネットワーク(CDN)の活用など、コスト削減の機会を特定するために、ネットワーク設定を定期的に見直す必要があります。

クラウドコンピューティングの隠れたコスト

リージョンとアベイラビリティゾーン

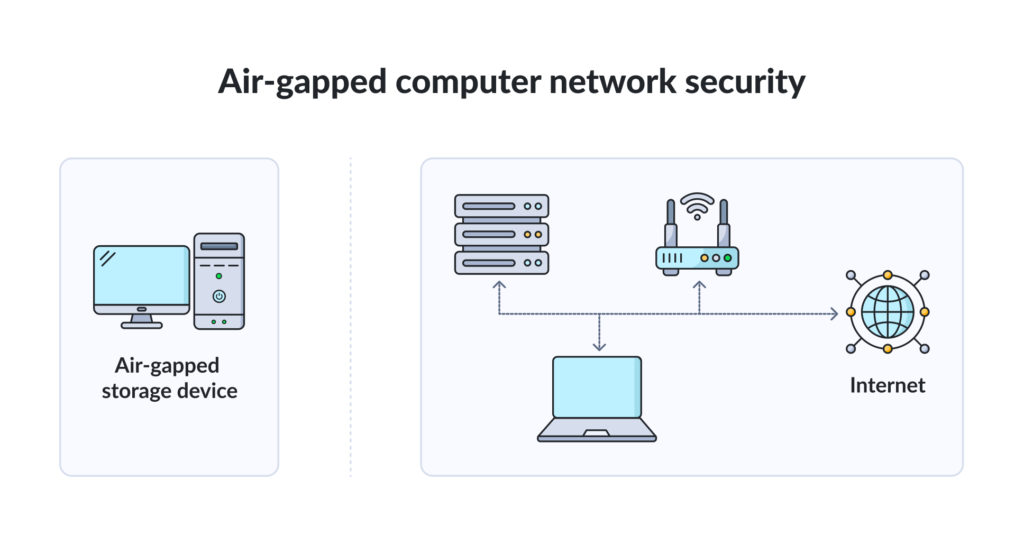

クラウドコンピューティングのコストは、選択したリージョンとアベイラビリティゾーンによって異なります。 運用コストやインフラコストの違いにより、異なるリージョンでは価格体系も異なります。 さらに、複数のリージョンにまたがってアプリケーションを展開すると、リージョン間のデータ転送によりコストが増加する可能性があります。

企業は、クラウドのリージョンを選択する際には、業務に必要な地理的範囲を慎重に評価する必要があります。 リージョンを少なく選択すればコストは削減できますが、冗長性やレイテンシの要件とのバランスを取ることが重要です。 複数のゾーンにまたがる災害復旧設定のコストへの影響を理解することで、コストの最適化に役立ちます。

✅ ヒント:N2Wは、異なるリージョンにまたがる費用対効果の高いバックアップオプションを提供しており、企業の災害復旧戦略を強化しながら、経費削減を支援します。

データ転送料金

クラウドコンピューティングでは、クラウドサービス間、またはクラウドからオンプレミスシステムへのデータ移動に際してデータ転送料金が発生します。 特に大量のデータ移動を伴う運用では、この料金がクラウド費用における隠れた要素となる可能性があります。 プロバイダーは通常、データ転送料金を請求するため、データ転送戦略を慎重に計画することが重要となります。

頻繁で不必要なデータ転送を避け、効率的なデータ形式を利用することで、これらのコストを最小限に抑えることができます。 また、ローカル処理やキャッシュを適用できる場合は、データ移動費用を削減できます。 データ転送アクティビティを監視し、データバースト転送などの戦略を採用することで、コストを最適化できます。

使用停止関連費用

使用停止費用、またはデータ取得費用は、クラウドプラットフォームからデータを移行する際に発生する費用です。 プロバイダーを変更したり、オンプレミスソリューションに戻したりすることを検討している企業にとっては、重要な考慮事項となります。これらの料金は取得データ量に基づいて課金され、データ量が多いとかなりの費用になる可能性があります。

将来の予期せぬ出費を避けるため、潜在的な使用停止料金を考慮した計画は、クラウド導入戦略の初期段階から行うべきです。企業は、プロバイダーを選択する際に、これらの料金に関する条件を事前に交渉し、ロックインの可能性を考慮する必要があります。契約内で無料取得限度額が設定されているサービスを利用することで、予期せぬコストを軽減できる可能性があります。

マルチクラウドおよびハイブリッドクラウドのコストに関する考察

マルチクラウドおよびハイブリッドクラウド戦略は、異なるクラウドプロバイダーの最良のサービスを利用したり、オンプレミス環境とクラウド環境を組み合わせたりすることで、柔軟性を提供します。しかし、このアプローチには複雑性とコストが伴います。

隠れたコストとして、複数のプラットフォームにわたるワークロードの管理が挙げられます。この管理には、多くの場合、追加のオーケストレーションツールや専門スタッフが必要となります。また、異なるクラウド環境間でデータを転送する際には、ネットワークコストが増加する可能性があります。

ベンダーロックインのコスト

ベンダーロックインとは、クラウドプロバイダーを別のプロバイダーに変更することが、法外な費用がかかる、あるいは技術的に困難になる状況を指します。このリスクは、クラウドプロバイダーが使用する独自技術、API、またはデータ形式によって生じます。

企業が特定のプラットフォームに依存するようになると、移行に伴うコストが大幅に増大する可能性があります。特に、クラウドプロバイダーがデータの転送に料金を課している場合や、ワークロードがプロバイダーのサービスと緊密に統合されている場合には、その傾向が顕著になります。

一般的な価格設定モデル

以下は、クラウドサービスの価格設定で最も一般的な方法の一部です。

オンデマンド(従量制)

オンデマンドまたは従量制の価格設定では、顧客は長期的な契約を結ぶことなく、必要に応じてクラウドリソースの料金を支払うことができます。このモデルは柔軟性があり、予測が難しい変動する作業負荷に適しています。企業は初期費用を回避できますが、利便性に対して割高な料金を支払うことになります。

企業は、開発段階やリソースのニーズが変動するプロジェクトにおいて、このモデルを活用することができます。しかし、継続的に高い使用率が続く場合は、リザーブドインスタンスと比較して全体的な費用が高くなる可能性があります。オンデマンド価格が業務目標や予算に一致していることを確認するためには、計画と定期的な見直しが重要です。

リザーブドインスタンス

リザーブドインスタンスは、通常1年から3年の使用期間を確約する代わりに、割引価格でクラウドリソースを確保する方法を提供します。事前に容量を確保することで、企業はオンデマンド価格よりも大幅なコスト削減を実現でき、最大75%の削減となる場合もあります。

このモデルは、リソース要件が明確な、予測可能な定常的な作業負荷に適しています。企業は、長期的なニーズを慎重に評価し、予約を最適化する必要があります。過剰なコミットメントは、未使用の容量に対する支払いにつながる可能性があるためです。

スポットインスタンス

スポットインスタンスでは、ユーザーは大幅な割引価格でクラウドの予備容量にアクセスできます。場合によっては、オンデマンド価格よりも最大90%も安くなることもあります。ただし、需要が急増した場合には、インスタンスがプロバイダーによって終了または回収される可能性があるため、可用性とのトレードオフが生じます。

このモデルは、バッチ処理、データ分析、テストなど、急な中断が管理可能な、クリティカルではない柔軟な作業負荷に特に適しています。コスト削減を最大限に高めるには、スポットインスタンスを使用する際には、耐障害性と拡張性を念頭に置いてアプリケーションを設計することが推奨されます。

節約プラン

セービングプランは、特定のインスタンスを予約することなく、1年または3年間にわたってクラウドリソースに一定の支出(1時間当たりのドル単位で測定)を約束することで、さらなるコスト削減を実現する仕組みです。このモデルでは、異なるインスタンスタイプ、リージョン、およびコンピューティングやサーバーレスなどのサービスタイプにわたって柔軟性を提供します。

予約インスタンスと比較して、より柔軟な節約プランを利用でき、通常はオンデマンド価格よりも最大66%の節約が可能です。 企業にとって、自社の利用パターンを分析し、予想されるクラウド利用費に適した最も適切な節約プランを選択することが重要です。

クラウドコストを最適化するためのベストプラクティス

未使用および未アタッチのリソースを特定する

クラウドにおける無駄を最小限に抑えるには、未使用および未アタッチのリソースを特定し、排除することが重要です。未使用の仮想マシンや未接続のストレージボリュームなどの一時的なリソースは、長期間にわたってコストが発生し続ける可能性があります。 このようなリソースを検出して停止するための定期的な監査は、大幅なコスト削減につながります。

自動化ツールは、未使用のリソースを特定して整理し、孤立した資産を管理者に警告します。 使用されていないリソースを自動的に停止するポリシーを確立することで、予期せぬコストの累積を防ぐこともできます。 効率的なリソース利用を維持するためには、定期的な見直しを運用手順に組み込むことが重要です。

コンピューティングサービスの適正化

リサイズとは、クラウドリソースをワークロード要件にきめ細かく適合させることを意味します。 サイズが過剰なインスタンスは不要なコストにつながる可能性があり、一方、サイズが不十分なリソースはパフォーマンスに影響を与える可能性があります。 コスト管理とパフォーマンスのバランスを最適化するには、最適なリソース配分を確保するための定期的な評価が不可欠です。

クラウドプロバイダーが提供するツールやフレームワークは、利用パターンを分析し、適切なリサイズの決定を支援します。 企業はパフォーマンス指標を監視し、リソースを需要に積極的に適合させる必要があります。 継続的な評価と調整により、リソースコストを最適化し、業務効率を維持することができます。

ストレージコストの最適化

ストレージコストを削減するには、データへのアクセス頻度に応じて異なるクラスを利用する階層型ストレージソリューションを活用すべきです。例えば、頻繁にアクセスされるデータは高性能ストレージに保存し、アクセス頻度が低いデータやアーカイブデータは低コストのストレージ階層に移行することができます。

自動化されたライフサイクルポリシーは、時間をかけてデータを適切な階層に移行し、ストレージコストを削減しながら、必要に応じてデータの可用性を確保するのに役立ちます。AWS S3 Intelligent-TieringやAzure Blob Storageライフサイクル管理などのツールは、使用パターンに基づいてデータの自動移動を行います。

✅ ヒント:N2W Backup & Recoveryはバックアップを自動化し、古いバックアップを低コストの階層に移行するライフサイクルポリシーを有効にすることで、長期のストレージ料金を削減することができます。

リザーブドインスタンスまたはスポットインスタンスを使用

リザーブドインスタンスまたはスポットインスタンスを使用することで、クラウドコンピューティングのコストを大幅に削減できます。リザーブドインスタンスは、1年または3年間の利用契約に対して低料金が適用されるため、安定した作業負荷に最適です。スポットインスタンスは、未使用の容量に大幅な割引価格でアクセスできるため、柔軟性があり、中断可能な作業に適しています。

企業は、さまざまな作業負荷要件に応じて、オンデマンド、リザーブド、スポットのインスタンスを組み合わせることで、支出を最適化することができます。 スポットインスタンスを戦略に組み込む際には、作業負荷の特性と中断に対する耐性を理解することが重要です。 プロアクティブな管理と予測により、適切なバランスを維持し、財務効率を最大限に高めることができます。

クラウドコスト計算機を利用する

クラウドコスト計算機は、さまざまな構成と使用パターンに基づいて支出を効果的に見積もる方法を提供します。クラウドベンダーが提供するツールを使用すれば、さまざまなシナリオをシミュレーションし、コストを予測して予算計画を立てることができます。正確な予測は、予期せぬ事態を最小限に抑え、財務上の意思決定をサポートします。

展開前にワークロードコストのモデル化に計算機を使用すれば、予算超過を防ぐことができます。実際の使用データでモデルを定期的に更新すれば、戦略がビジネス目標に沿ったものになることが保証されます。これらの計算機を日常的な財務計画の一部として活用すれば、クラウド環境における透明性とコスト管理が向上します。

コスト管理ツールを活用する

コスト管理ツールは、クラウド支出の追跡、分析、最適化に役立ちます。これらのツールは、使用パターンを把握し、非効率性を明らかにし、最適化を提案します。予算、アラート、使用制限を設定することで、企業はクラウド支出を管理することができます。

コスト管理ソリューションを導入することで、リソースの積極的な管理が容易になります。これらのツールの分析を活用することで、ガバナンス方針を導き、節約できる領域を特定することができます。コスト管理をビジネスプロセスに統合することで、説明責任が確保され、クラウド投資が戦略目標と一致します。

✅ ヒント:N2WはAWS専用のコストモニタリングツールを提供しており、クラウドストレージとコンピューティングの使用状況を追跡し、最適化するのに役立ちます。

N2WSでクラウドバックアップのコストを削減

AWSのコスト管理をお考えであれば、N2Wはデータ保護を損なうことなくバックアップ費用を削減するお手伝いをします。N2W Backup & Recoveryを使用すれば、バックアップ管理を自動化し、古いバックアップを低コストのストレージ階層に移行し、シンプルで効果的なライフサイクルポリシーでクラウドコストを合理化することができます。

RSSフィードを取得する

RSSフィードを取得する