インテルは、データセンター用のIntel Security Libraries for Data Centers(Intel SecL-DC)を作成しました。 Intel SecL-DCは、エンドツーエンドのクラウド・セキュリティソリューションと統合ライブラリを提供するソフトウェアコンポーネントで構成されています。 HyTrust CloudControlは、Intel SecL-DCを通じて提供されるソフトウェアコンポーネントを利用して、次世代のハードウェア・ベースのセキュリティテクノロジを活用します。

TPMて何?

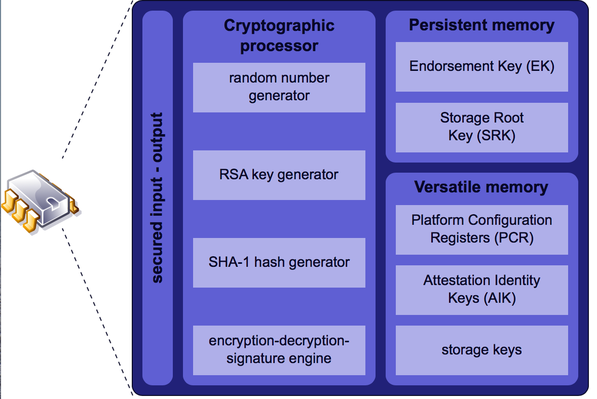

Trusted Platform Module (TPM)は、機能、乱数生成、および暗号化キーを含む特定のデータのより安全な保護のようなミニHSM(ハードウェア・セキュリティ・モジュール)を提供するハードウェア・デバイスです。 各TPMチップには製造時にチップに焼き付けられた固有の秘密のRSAキーがあるため、アプリケーションはTPMを使用してハードウェアデバイスの認証を支援できます。 TPMは、Trusted Platform Module 2.0仕様に準拠しています。 TPMの主な機能は次のとおりです。

TPMはシステムの整合性測定をどのように実行しますか?

Static Root of Trust for Measurements

Static Root of Trust for Measurements (SRTM)はシステムの起動時に行われます。 プラットフォームは安全な状態にあると見なされ、起動時に不変の環境で開始されます(CRTM: Core Root of Trust for Measurement)。 次にブートチェーンの次の項目が測定され、その測定値がTPM内に保存されます。 これには、スケーラビリティ、包括性、およびStatic Root of Trust for Measurements (DRTM)が対処するタイミングの問題があります。

Dynamic Root of Trust for Measurements

Dynamic Root of Trust for Measurements(DRTM)は、システムの稼働中に発生します。 そのよい例が、IntelのTrusted Execution Technologyと呼ばれる実装です。 目標は、信頼できない状態からより信頼できる環境を作成することです。 Intel Trusted Execution Technology(TXT)は、より安全でクリーンな状態を作り出し、Platform Configuration Registries(PCR)に測定値を報告することによって、プラットフォーム保全性測定値をTrusted Platform Module(TPM)に拡張するためのハードウェアの信頼を提供します。 これは信頼の連鎖(Chain of Trust)とも呼ばれ、ハードウェアの信頼の根幹とも呼ばれる不変のハードウェア測定エージェントとして機能します。 各測定は、信頼チェーン(Root of Trust)内の前のコンポーネントによってそれ自体が測定されたコンポーネントによって実行されます。 これは信頼性検証プロセスを通じてリモートで検証されます。

なぜこれらの測定値が重要なのか?

トラステッド・コンピューティングは、主に2つのアクティビティ – 測定と検証 – で構成されています。測定は、システム状態の暗号表現を取得することです。検証は、システムが許容可能な状態で起動されているかどうかを判断するために、それらの暗号化された測定値を期待値と比較することです。測定値がTPMによるものであることを確認できるため、改ざん、破損、およびルートキット攻撃などの悪意のあるソフトウェアをより適切に検出できます。たとえば、ESXiホストがvCenter Serverに追加された場合、vCenter Serverから再起動された場合、またはvCenter Serverに再接続された場合、vCenter ServerはホストにAttestation Key(AK)を要求します。 AK作成プロセスの一部には、TPMハードウェア自体の検証も含まれており、既知の(信頼できる)ベンダーがそれを確実に作成しています。 vCenter Serverは、TPMによって署名されたPlatform Configuration Registers(PCR)の引用、およびその他の署名付きホスト・バイナリ・メタデータを含む検証レポートをホストが送信するように要求します。 これらの測定値、つまりアテステーション・レポート(Attestation Report)は、暗号化によって検証可能な以下の証拠を提供します。

・コンプライアンス – PCI、SOX、HIPAAなどのワークロードが適切な構成を取得し、適切なコンピューティングリソースを維持するのを支援することによって

・データの主権 – 企業がデータのプライバシーに関する法律の適用を受けている場合、完全性の測定により、データが特定の国のサーバーに保存されていることを証明できます。 例えば、ヨーロッパの一般データ保護規則(GDPR)

・信頼に基づくポリシーと組織の境界の分離

・内部または外部監査

HyTrustはこれにどのように適合しますか?

仮想マシンは本質的に動的で移植性が高いです。それらは一般に、基本的なハードウェアとは無関係に、アプリケーションまたはワークロードを実行するために必要なすべてを含んでいます。これまで、これらのワークロードを信頼できる場所にある特定の、指定された、または信頼できるサーバー上でのみインスタンス化できるようにするための自動化された方法はありませんでした。 TPMがこれらの測定値を収集している間は、それらの測定値に対処しないことを理解することが重要です。それで、どうすれば彼らに行動を起こすことができますか? HyTrustはデータセンター向けインテル・セキュリティ・ライブラリー(インテルRSecL-DC)とHyTrust CloudControlを統合し、Platform IntegrityおよびData Sovereignty機能に多数の機能強化を提供します。 HyTrust DataControlと組み合わせると、HyTrust BoundaryControlと呼ばれる暗号化キーの配信を承認するためのポリシールールを利用できます。 Intel SecL-DCは、これらの信頼性の高い機能の管理を劇的に合理化し、VMwareバージョン6.7u1と互換性のあるTPM 2.0およびIntel TXTの新しいサポートを追加します。インテル SecL-DCは、資産タグ機能も提供します。これにより、位置などの情報をより安全にハードウェアに書き込むことができます。管理タグはHyTrust CloudControlに公開され、ポリシーベースのアクセス制御による論理的なセグメンテーションおよびデータ・セキュリティの向上に使用されます。 TPMへのAssetタグの直接書き込みは、TPM 1.2用のESXiバージョン6.5 u2で追加されました。管理タグ機能は、NIST IR-7904に準拠しており、ヨーロッパの一般データ保護規則(GDPR)で要求されているようなコンプライアンス要件を満たすために使用できます。

HyTrust BoundaryControlは次の3つのケースを解決します。

・地理的な義務:オーストラリア、カナダ、ヨーロッパなど、プライバシーとデータの主権に関する法律が急増しており、居住者の個人データを国境内にとどめる必要があります。 組織がクラウドの展開を拡大するにつれて、仮想化されたデータセットを地理的、国境、または法的管轄区域を越えて簡単に移動できることへの懸念が高まっています。

・ゾーニング:組織は伝統的に、さまざまなリスク分類のデータを「エアギャップ」サーバーとアプリケーションによって物理的に分離して保管してきました。 企業がミッションクリティカルなまたは規制のあるアプリケーションに仮想化とクラウドコンピューティングを採用するにつれて、この統合されたインフラストラクチャ内でより安全なゾーンとエンクレーブ(飛び地)を作成する方法を模索しています。

・可用性と稼働時間:ヒューマンエラーはデータセンターの停止時間のかなりの割合を占めます。 仮想化により、単純なエラーが広範囲に及ぶ影響を受けやすくなります。 たとえば、仮想マシンはマウスクリックで一時停止または削除できます。 そのVMでクレジットカード処理システムが稼働している場合、その影響とコストは膨大になる可能性があります。 IT組織は常に可用性を確保しようとしています – そしてクラウドサービス・プロバイダーにとっては、アップタイムもまたミッションクリティカルです。

関連トピックス

- Intelソリューション概要: HyTrust、VMware、インテルのソリューションで、信頼されたインフラストラクチャーを確立

- 知りたい情報のみを集めたカスタムレポート【Veeam ONE】

- VMimportロールの設定方法:CloudBerry Backup

- StarWind Virtual SANがもたらす高可用性、データ安全性、ベンダー非依存性[StarWind VSAN事例:The Reynolds Company様]

- RTO (Recovery Time Objective) vs. RPO (Recovery Point Objective),そして災害復旧計画

- VeeamON 2022 セッション情報速報⑧

- StarWindでITインフラを仮想化[StarWind VSAN事例:South Gibson School Corporation様]

- 費用効率の高い共有ストレージをStarWind Virtual SAN(VSAN)で実現。コンピューティングとストレージが独立したアーキテクチャにも最適なソリューション[StarWind VSAN事例:PROJECT Investment Group様]

- NetApp ONTAPとEntrust KeyControlの統合

- Veeam Essentials for VMwareについて

RSSフィードを取得する

RSSフィードを取得する