HyTrust KeyControlは、vSphere標準の暗号化機能やvSAN暗号化、vTPMモジュールと連携したBitLocker、Nutanix AHVで提供されている暗号化など、様々な暗号鍵を管理できるアプライアンスです。

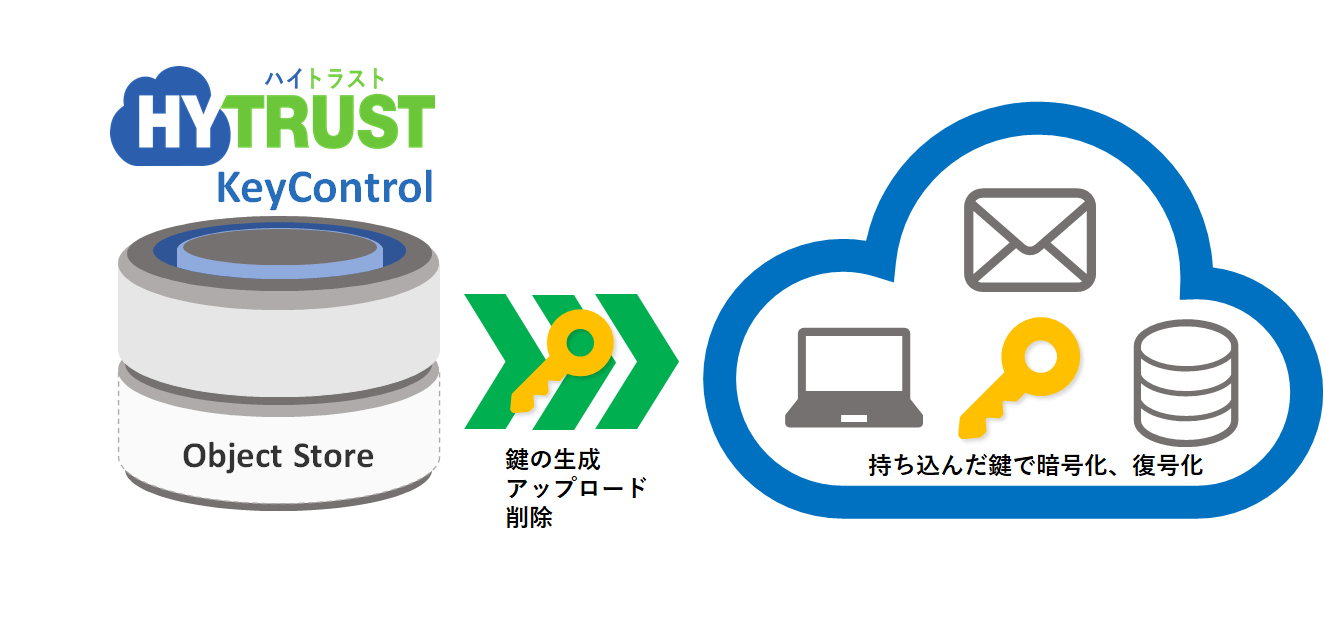

このKeyControlですが、バージョン5.4にてBYOK(Bring Your Own Key)機能がサポートされ、クラウドプロバイダーに対してユーザが独自で生成した暗号鍵を持ち込み、管理することができるようになりました。

※現在はAmazon Web Service、Microsoft Azureがサポートされています。

オンプレミスやクラウドなど、どの環境であるかには関わらず、セキュリティを意識してアクセス制御や暗号化、ログ収集などは管理者として考慮しておく項目になります。

使い慣れたオンプレミス環境であれば、ユーザ自身が直接マシンの操作や管理、またはマシンの破棄などあらゆる操作を行えますが、これがクラウドの場合にはユーザが管理できる範囲に制限があり、すべての管理を行うことはできません。

例えば暗号化であれば、暗号化機能および暗号鍵自体はクラウドプロバイダー側で提供されてはいますが、実施できる操作に制限があり、鍵の削除が行えないことや、サービスごとに鍵が独立している、鍵のローテションも決められた間隔を守らないといけないことなどがあげられます。

また、ユーザ側では管理できず、クラウドプロバイダー側での管理となるため、悪意のあるハッカーがクラウド側を侵害した場合に暗号鍵を使用される、クラウド事業者側のヒューマンエラーや、考えたくは無いですが事業者側で悪用される可能性もあります。

このような場合でも、BYOK機能を使用することで、KeyControlが独自に生成した暗号鍵をクラウドプロバイダーへ持ち込み、ユーザ自身で暗号鍵を管理することによって、クラウドプロバイダー管理の鍵管理では対応できなかった部分まで柔軟に暗号鍵を管理することができます。

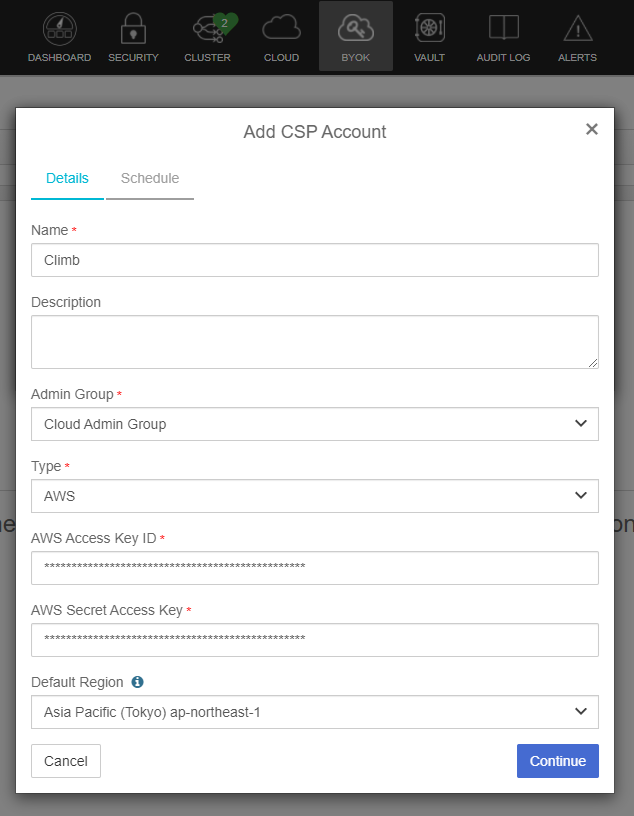

設定方法も非常にシンプルとなり、KeyControl 5.4のWeb GUI上からBYOKタブに遷移し、暗号鍵を持ち込みたいAWSアカウントを登録するのみとなります。

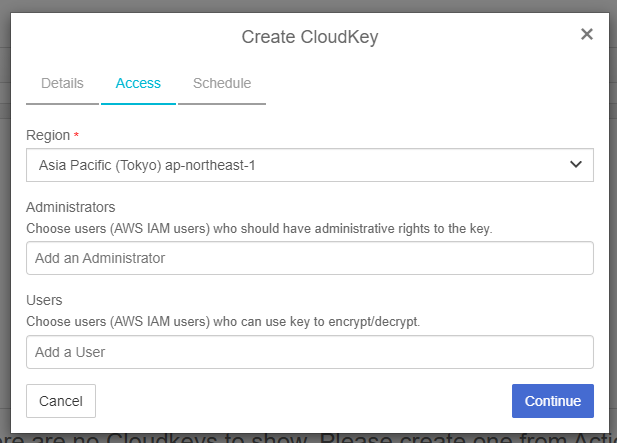

暗号鍵生成時には、どのリージョンで使用できるのか、またどのIAMユーザが暗号化操作で利用できるのか、

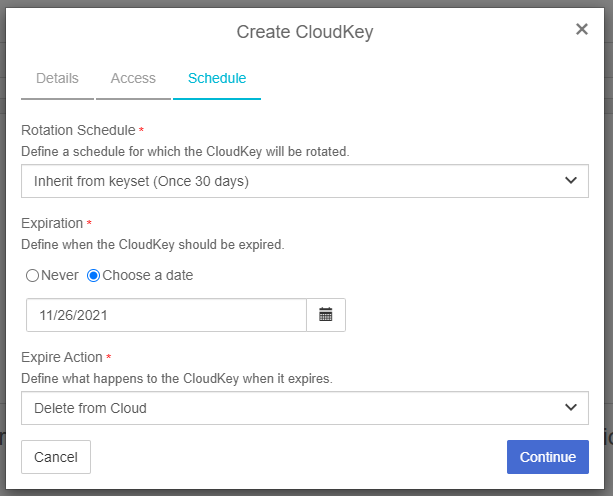

暗号鍵をどれくらいの頻度でローテションするのか、また期限が切れた暗号鍵の取り扱いはどうするのかなど、指定することが可能です。

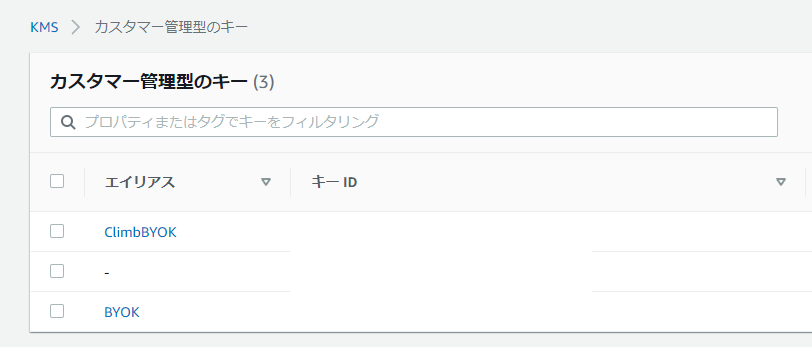

実際にAWSのコンソールを見てみるとKeyControlで生成した暗号鍵が「カスタマー管理型のキー」内から参照できます。

この画面で表示されている暗号鍵はAWS側の管理ではなく、ユーザ自身が決めたライフサイクルやポリシーに沿って管理が可能です。

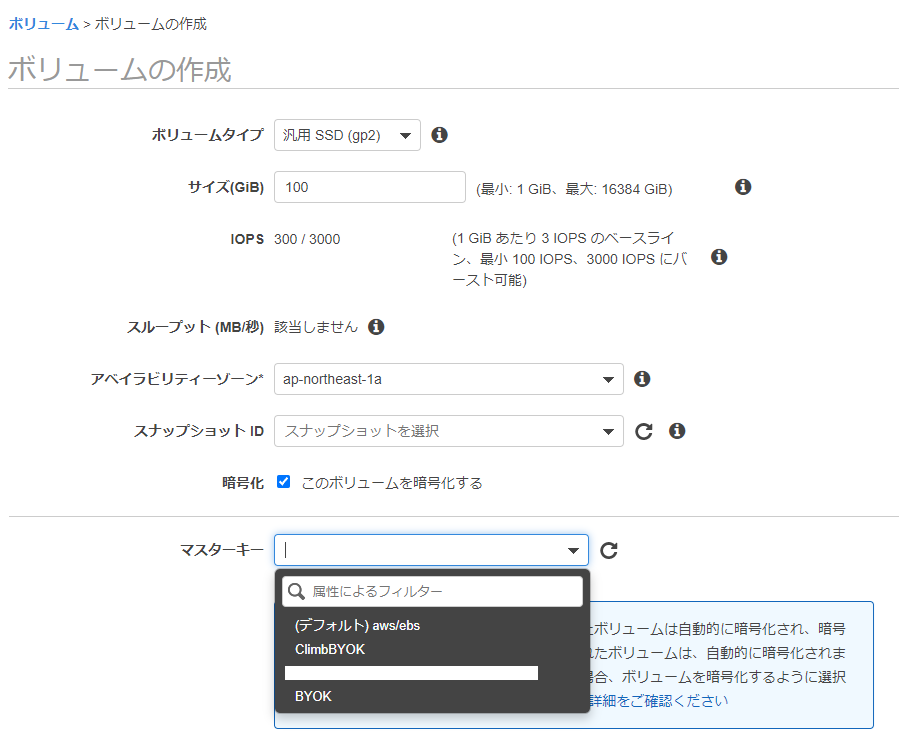

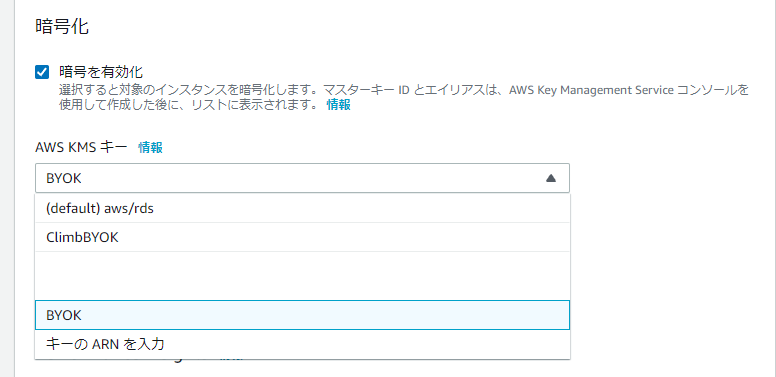

ここまで設定が完了すれば、各種AWSのサービスにて暗号化を使用時に、上記のKeyControlで生成した暗号鍵を指定して暗号化が可能です。

ボリューム暗号化

RDSの暗号化

また、これらの機能について紹介したWebセミナーもございます。

視聴希望、または機能についてのご質問は、こちらよりお問い合わせください。

関連トピックス

- HyTrust KeyControlおよびVMware標準暗号化機能動画まとめ

- HyTrust KeyControl 5.3 HSMとの連携強化

- Webセミナー録画とプレゼンテーション『暗号鍵を楽々運用管理!VMware認定のKMS HyTrustなら出来るんです!』:2020/3/13 開催

- vSphere標準暗号化機能で暗号化されたVMをバックアップする方法

- HyTrust KeyControlのライセンスファイル入れ替え方法

- KeyControlによる暗号化消去プロセス実証実験の概要

- 既存KeyControlクラスタへ参加し、クラスタを再構成する方法

- Entrust KeyControl Ecosystem

- HyTrustはVMware vSphere VM暗号化の認定KMSです!

- KeyControl 5.5.1から提供されるマルチテナントKMIPの仕組みとメリットについて

RSSフィードを取得する

RSSフィードを取得する