Entrust KeyControlは様々な環境の暗号鍵を管理できるソフトウェアであり、機能の1つとして高価な共有ストレージやクラスタリングソフトウェアの購入なく、KeyControl組み込みの機能で複数KeyControlサーバをクラスタとして構成でき、万が一いずれかのKeyControlサーバが破損し起動できなくなった場合でも、残りのKeyControlサーバが暗号化/復号化のリクエストに応答することができます。

一般的には、KeyControlを購入し、初期セットアップ時にクラスタ構成を取られることが多いですが、既存のKeyControlサーバが破損してしまい、代わりのKeyControlサーバをクラスタ参加させたい場合や、運用するにつれてより冗長性の高い構成とするために、新規のKeyControlサーバをクラスタ参加させたいなど、後からクラスタ参加させたいケースがあります。

本ブログでは、すでに暗号鍵を管理しているKeyControlサーバに対して、新しいKeyControlサーバをクラスタ参加させる手順を紹介します。

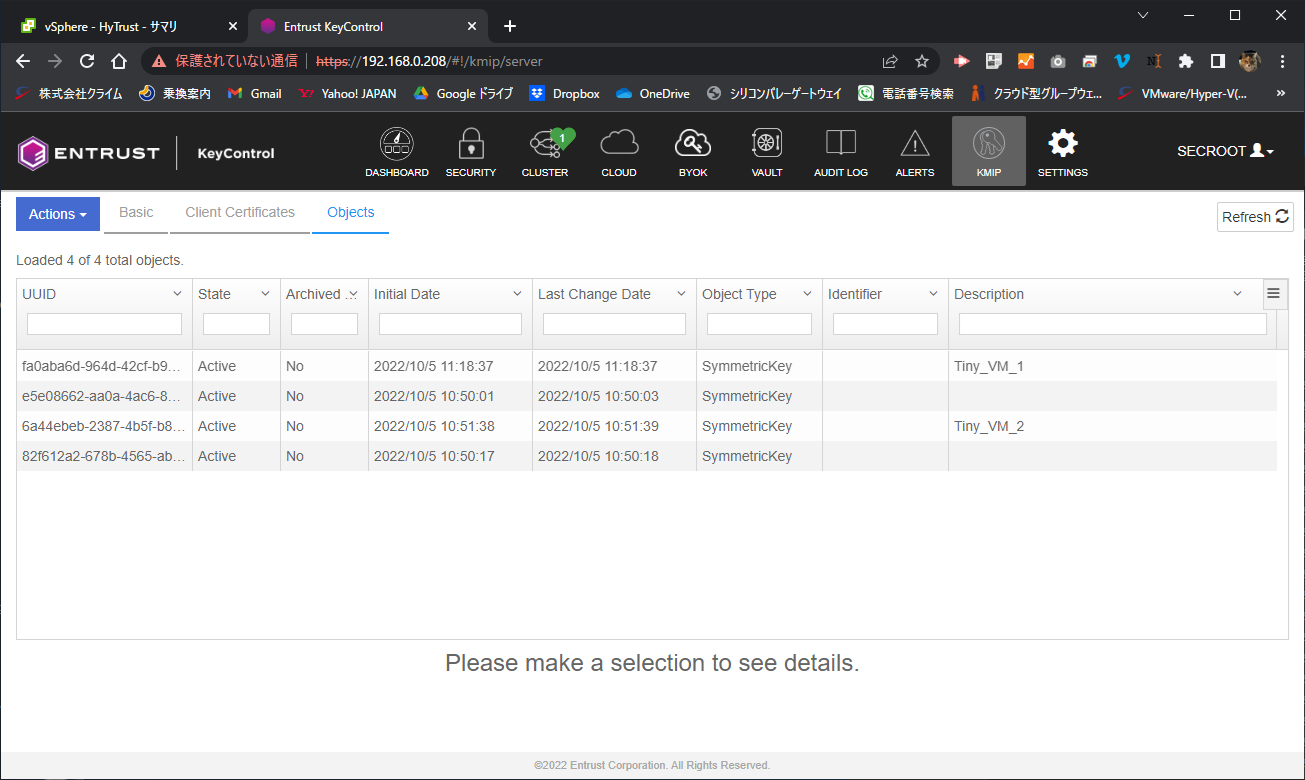

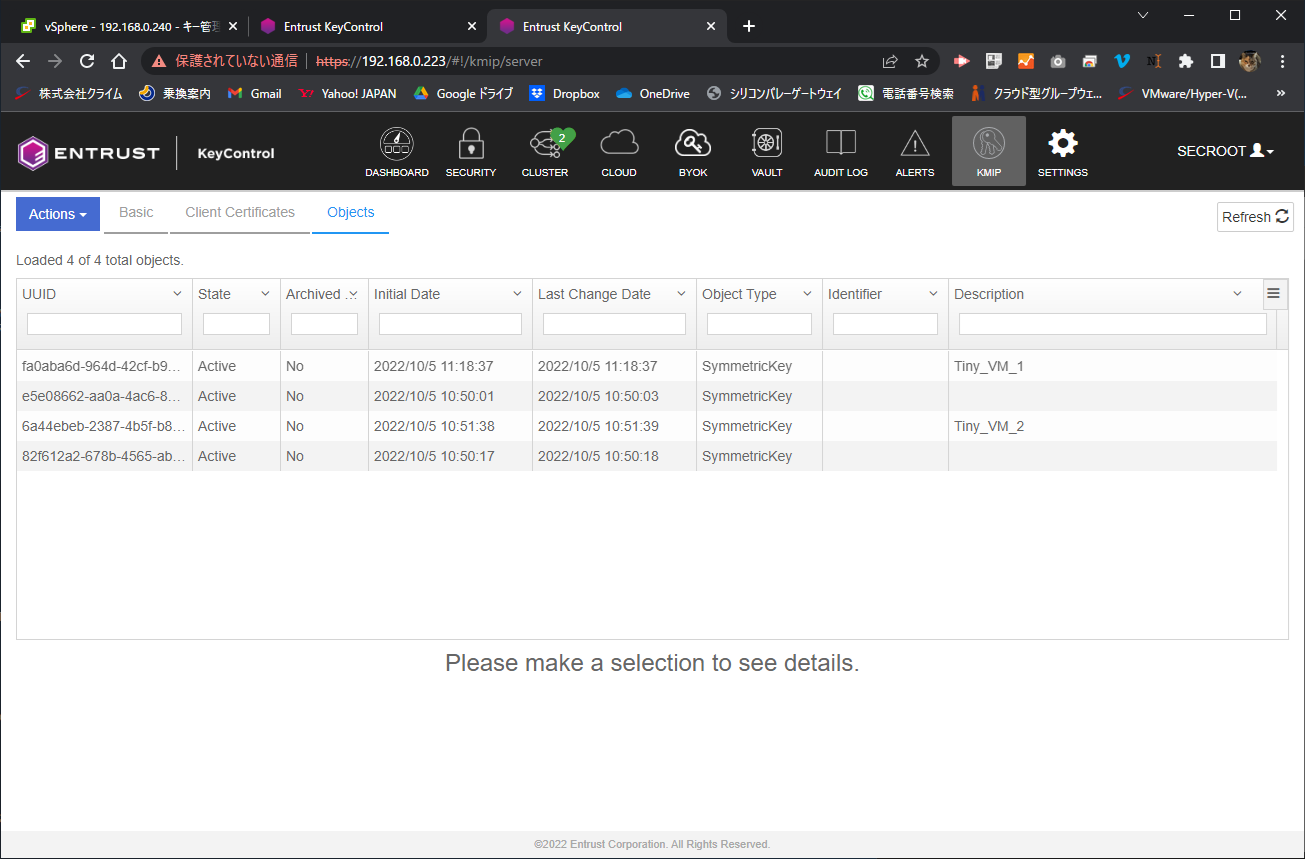

まず、既存で動作しているKeyControlサーバはIPアドレスが192.168.0.208で定義されており、KMIP > Objectsタブを見るとすでにいくつか暗号鍵を管理していることがわかります。

このKeyControlサーバで管理している暗号鍵に影響を与えることなく、新しいKeyControlサーバを追加します。

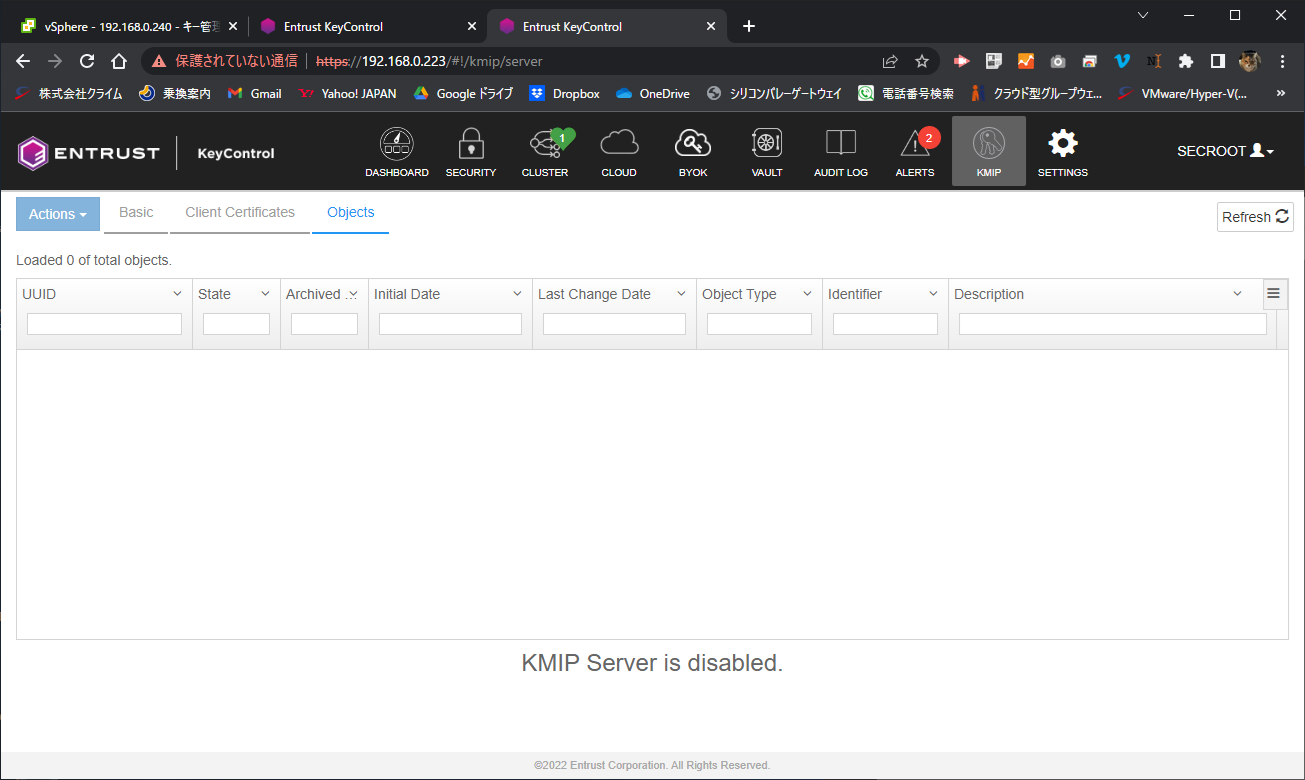

新しくクラスタへ追加したいKeyControlサーバ(192.168.0.223)には、何も暗号鍵が管理されていないことがわかります。

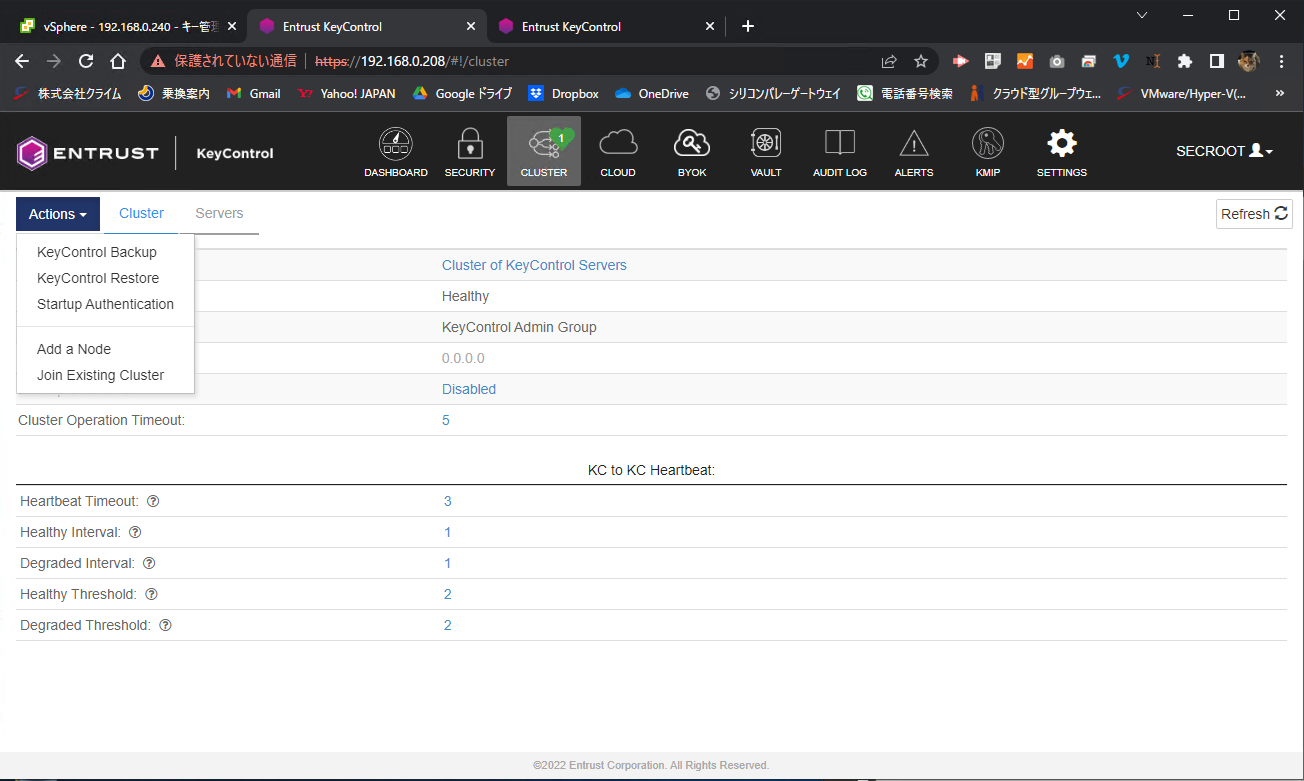

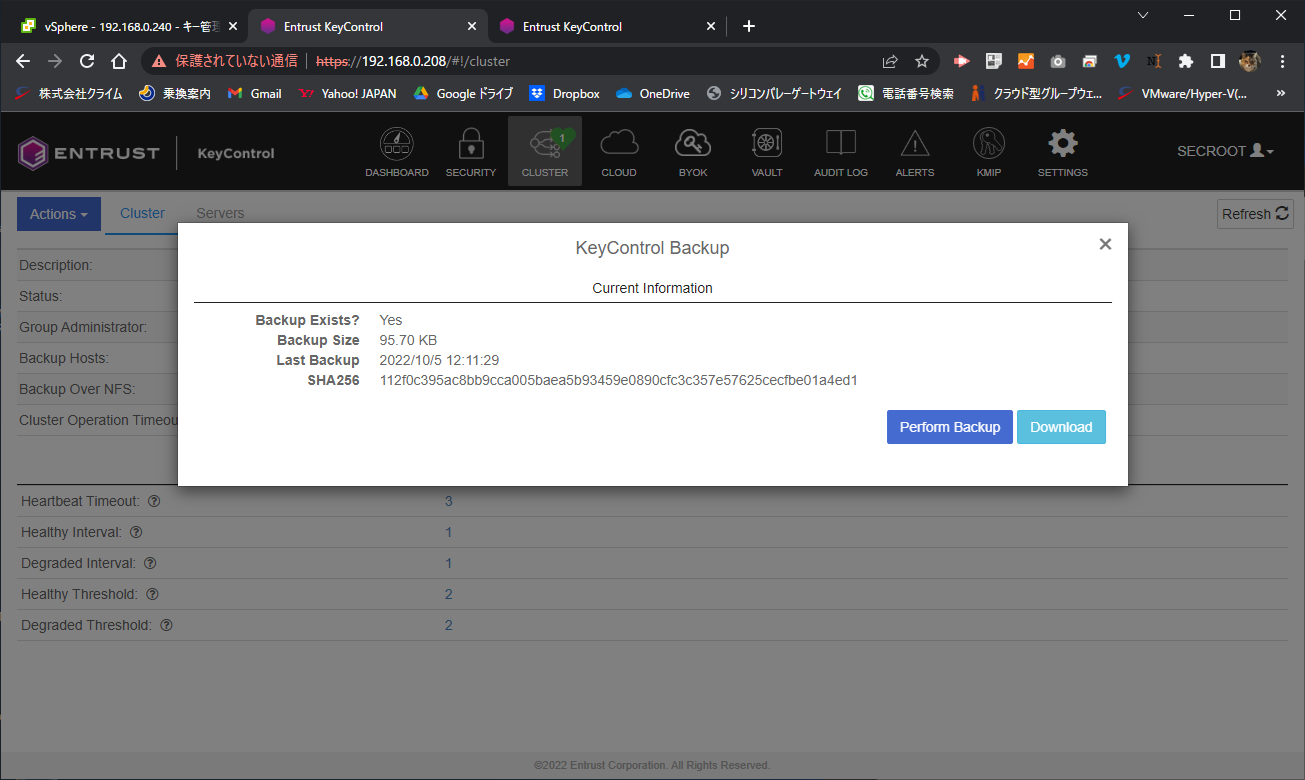

まず、現在暗号鍵を管理しているKeyControlサーバ(192.168.0.208)のWebコンソール上で、CLUSTER > Actions > KeyControl Backupを実行します。

Perform Backupをクリックし最新情報を取得し、Downloadボタンをクリックしてバックアップファイル(.bu)をダウンロードします。

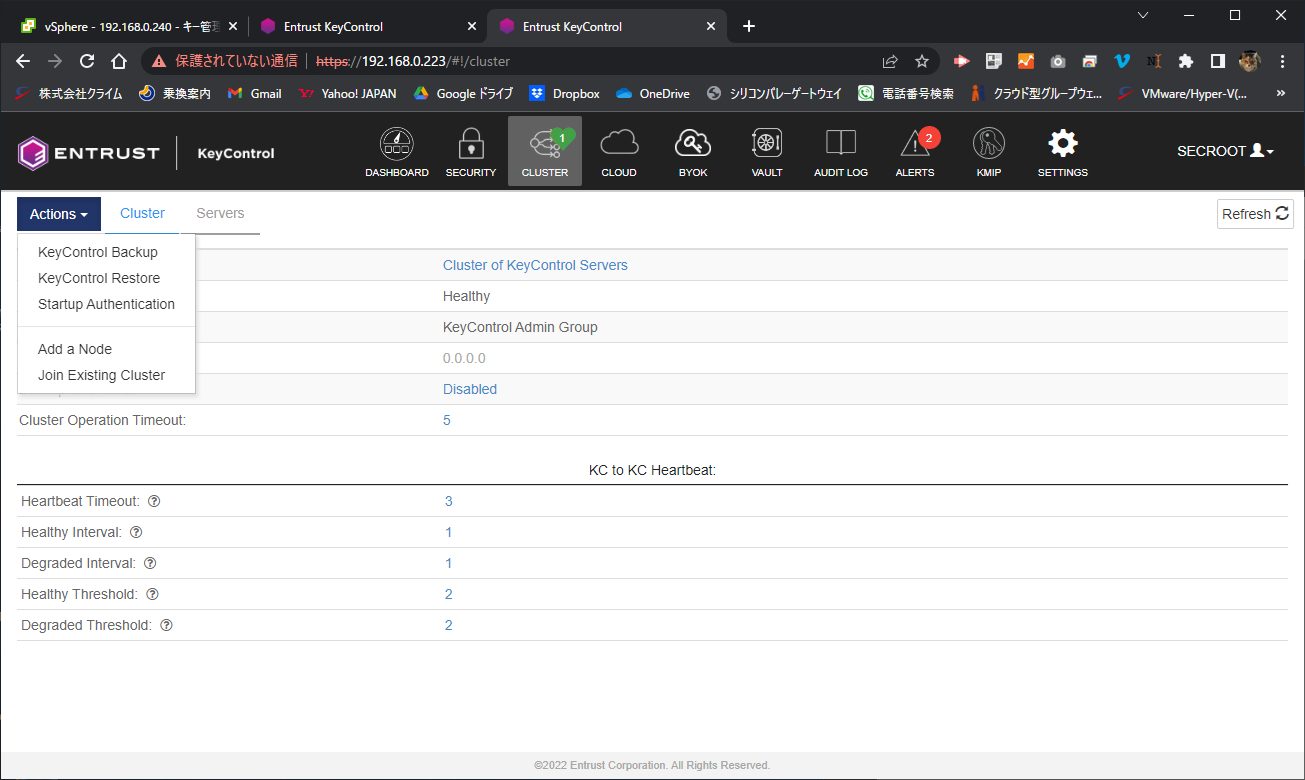

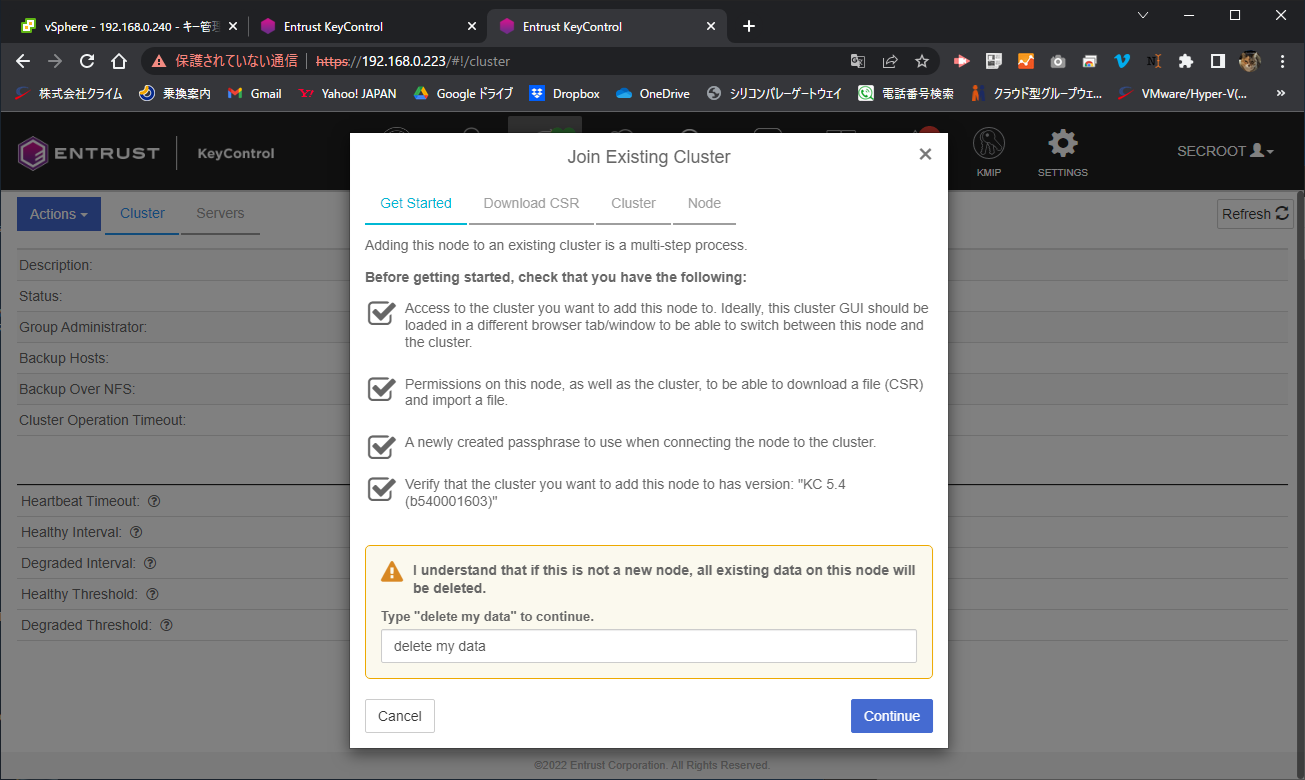

次に、クラスタへ参加したいKeyControlサーバ(192.168.0.223)のWebコンソールへ切り替え、CLUSTER > Actions > Join Existing Clusterをクリックします。

ポップアップが出力され、現在操作しているKeyControlサーバのデータが削除されることの同意を求められます。

下段にdelete my dataを入力後、Continueをクリックします。

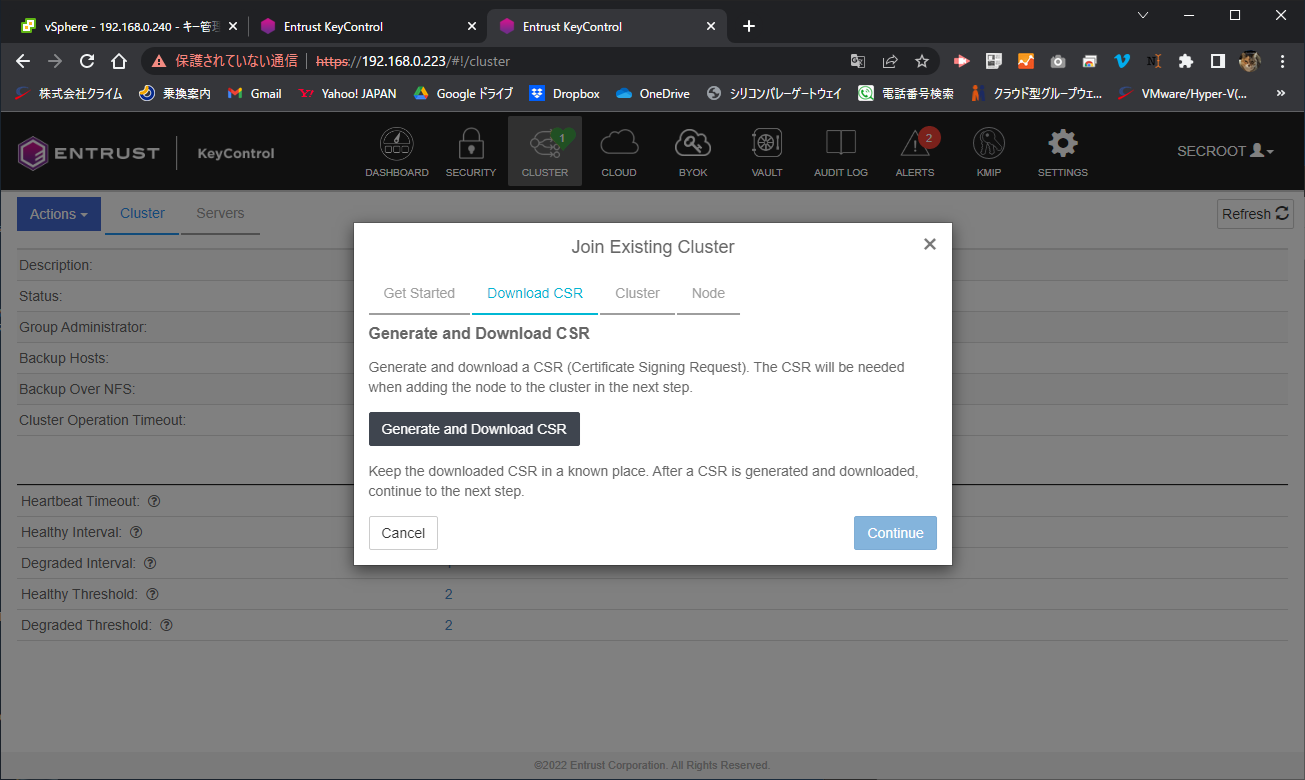

次に、証明書の生成とダウンロードを実行するため、Generate and Download CSRをクリックし、.pemファイルをダウンロードします。

ダウンロードが完了した後、Continueをクリックします。

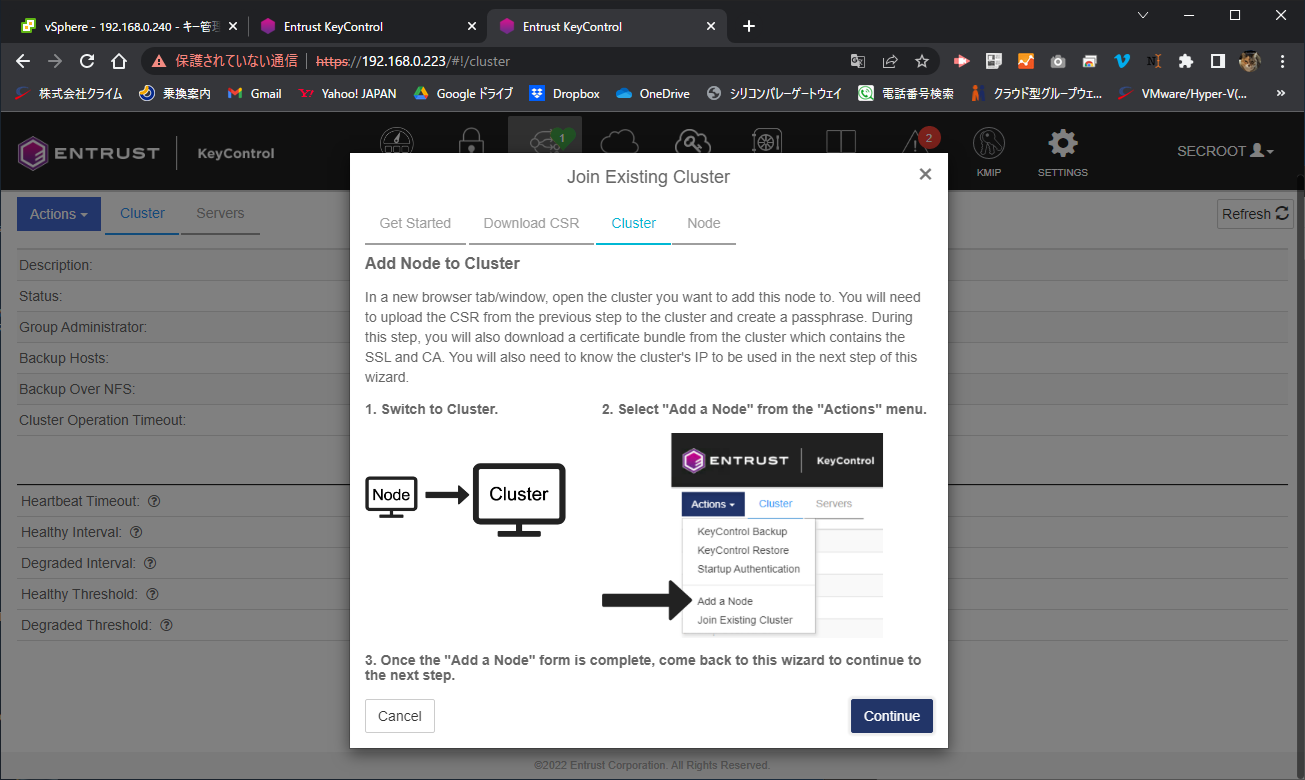

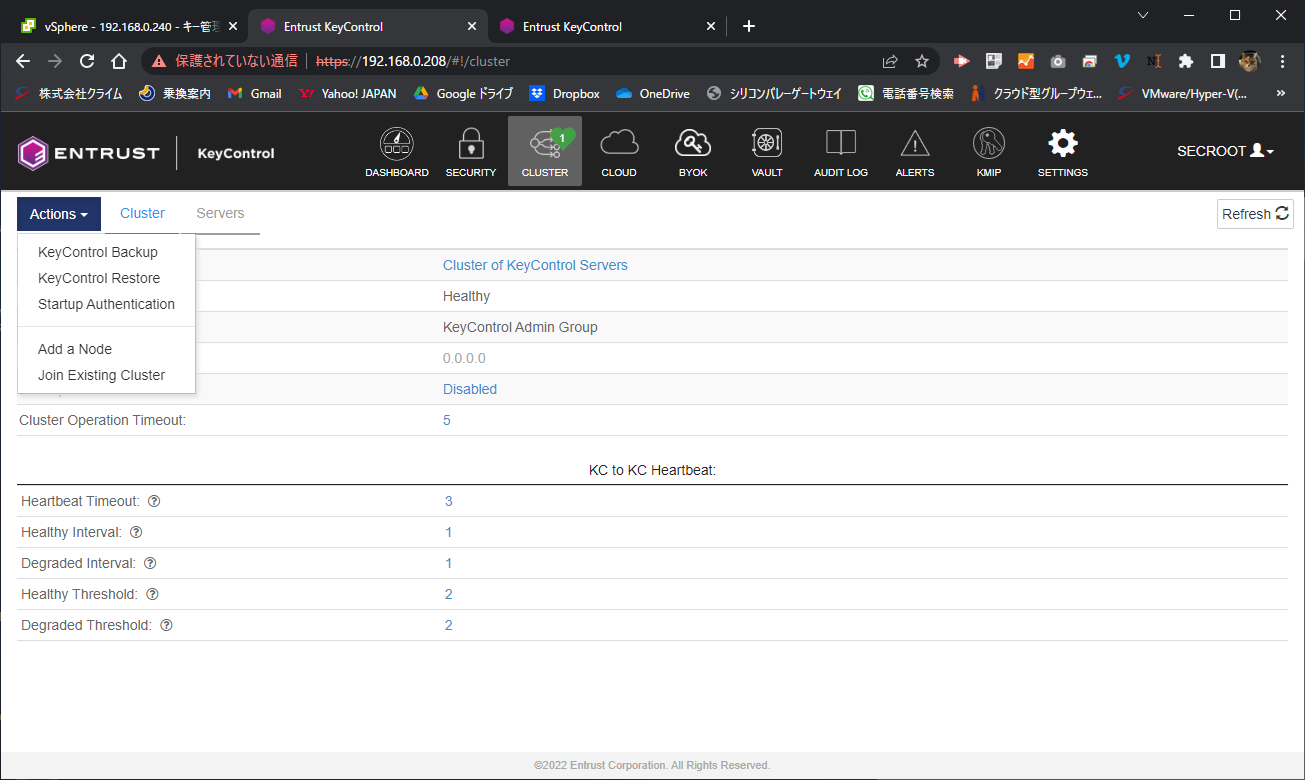

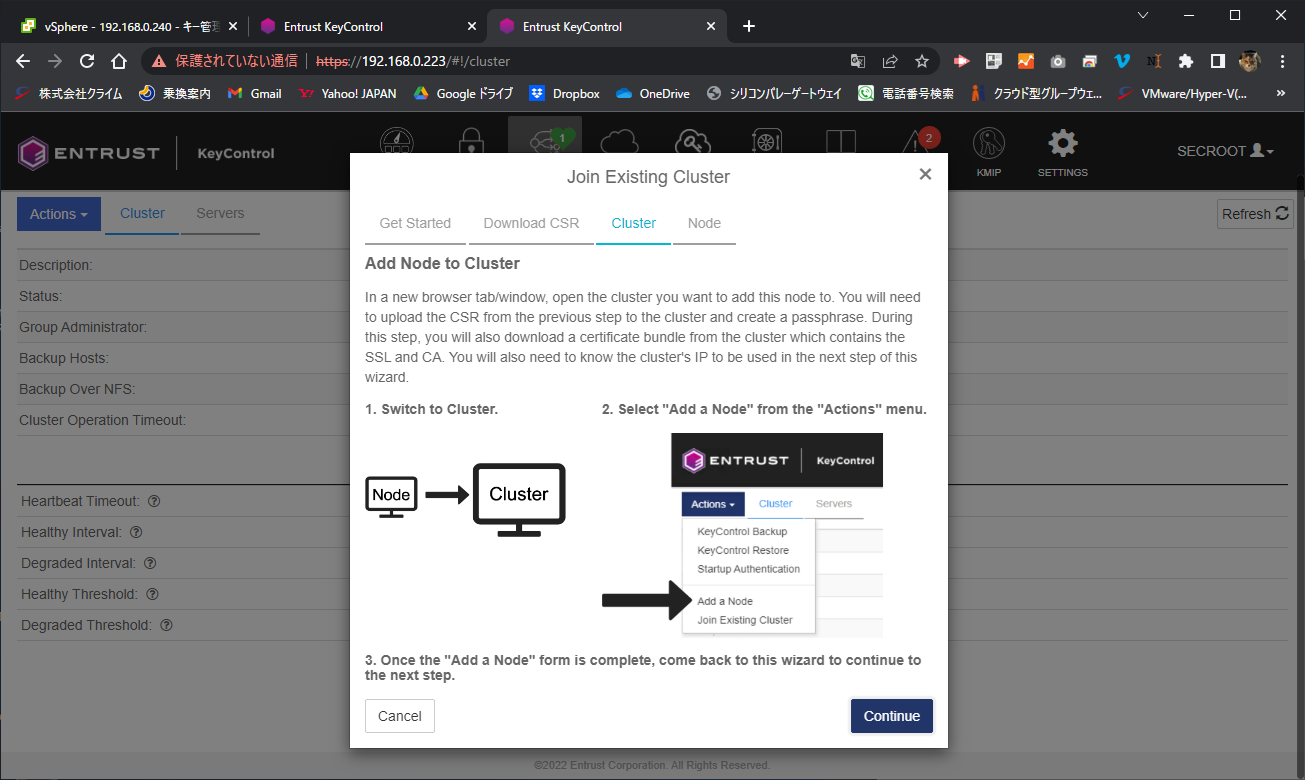

すると、暗号鍵が管理されている、クラスタ参加先となるKeyControlサーバ(192.168.0.208)へWebコンソールを切り替え、Add a Nodeを実行することを促されます。

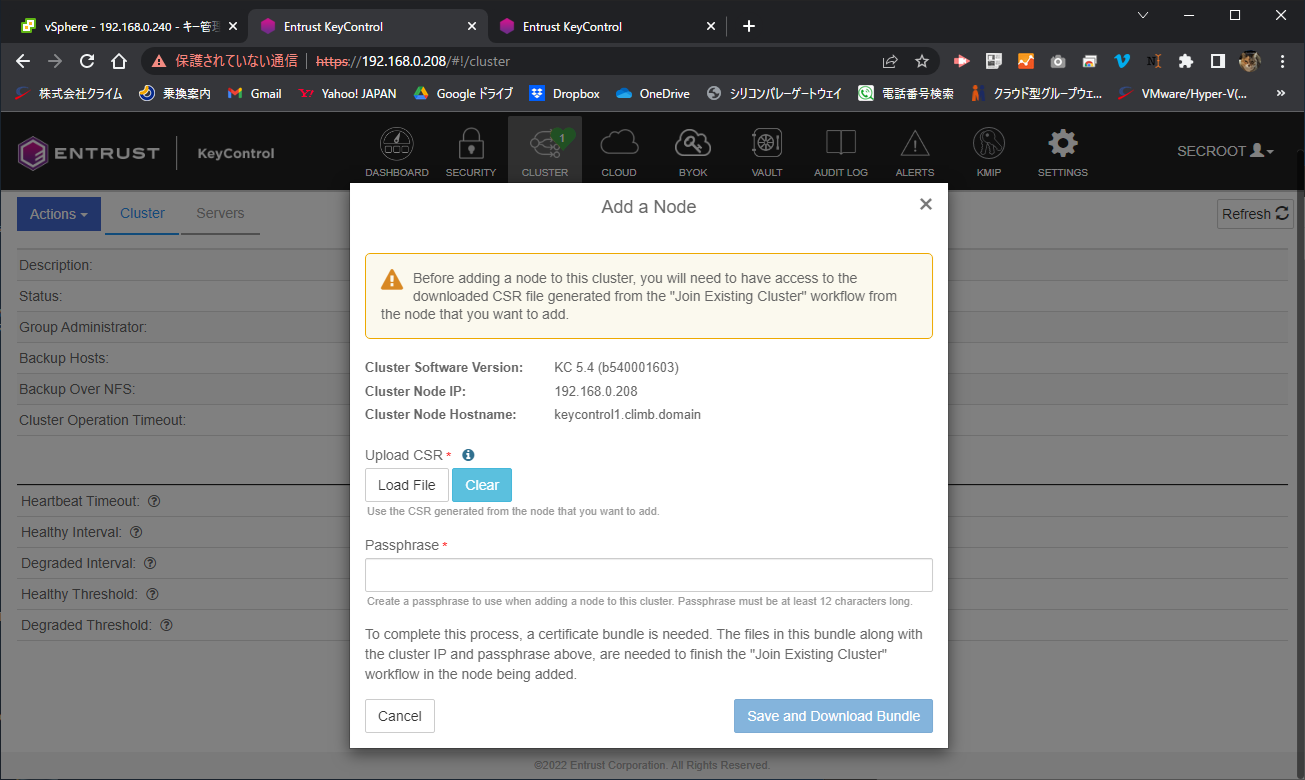

Webコンソールをもう一方のKeyControlサーバ(192.168.0.208)へ切り替え、Add a Nodeをクリックします。

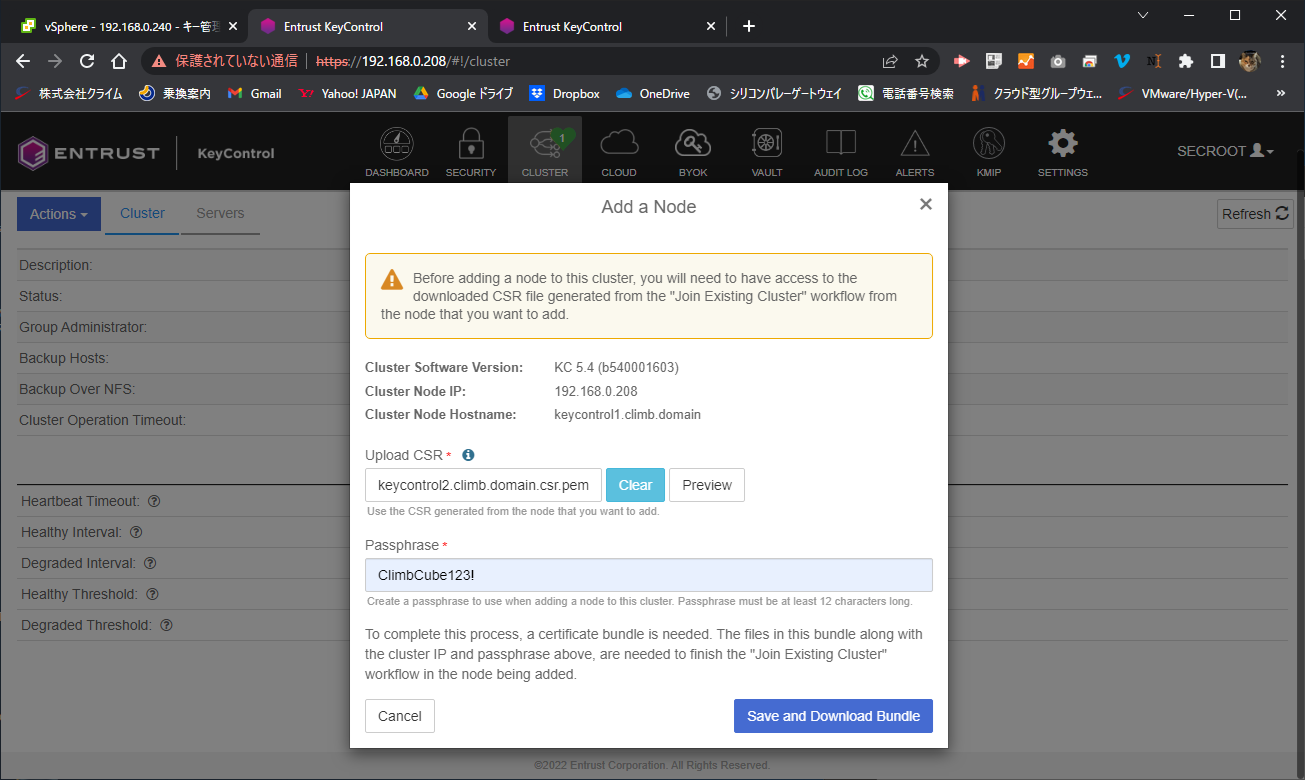

ここでは、先ほどダウンロードしたKeyControlサーバの証明書をアップロードするため、Load Fileをクリックし、ダウンロードした.pemファイルを指定します。

そして、Passphrase項目にて、任意のパスワードを入力、忘れないようにメモしておき、Save and Download Bundleをクリックします。

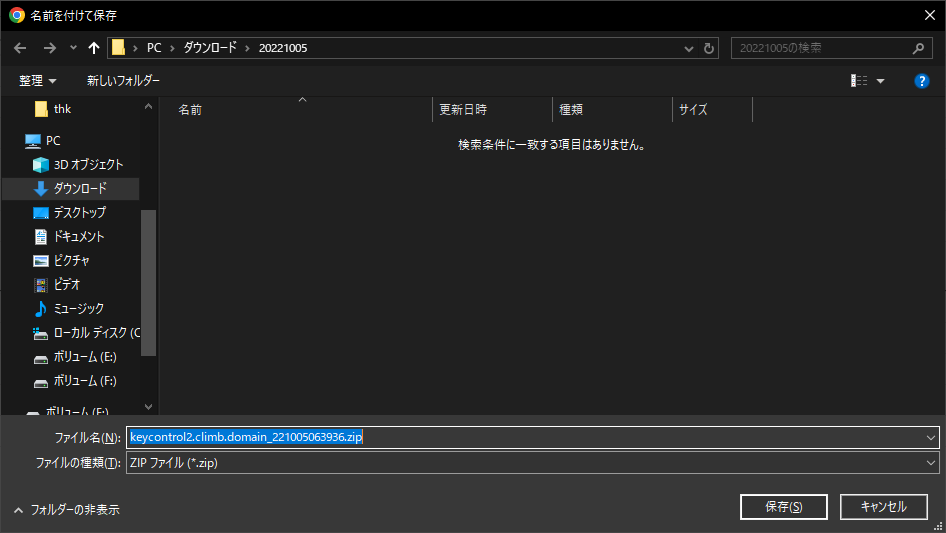

クリック後、.zipファイルのダウンロードが開始されるため、任意のフォルダへ保存し、解凍します。

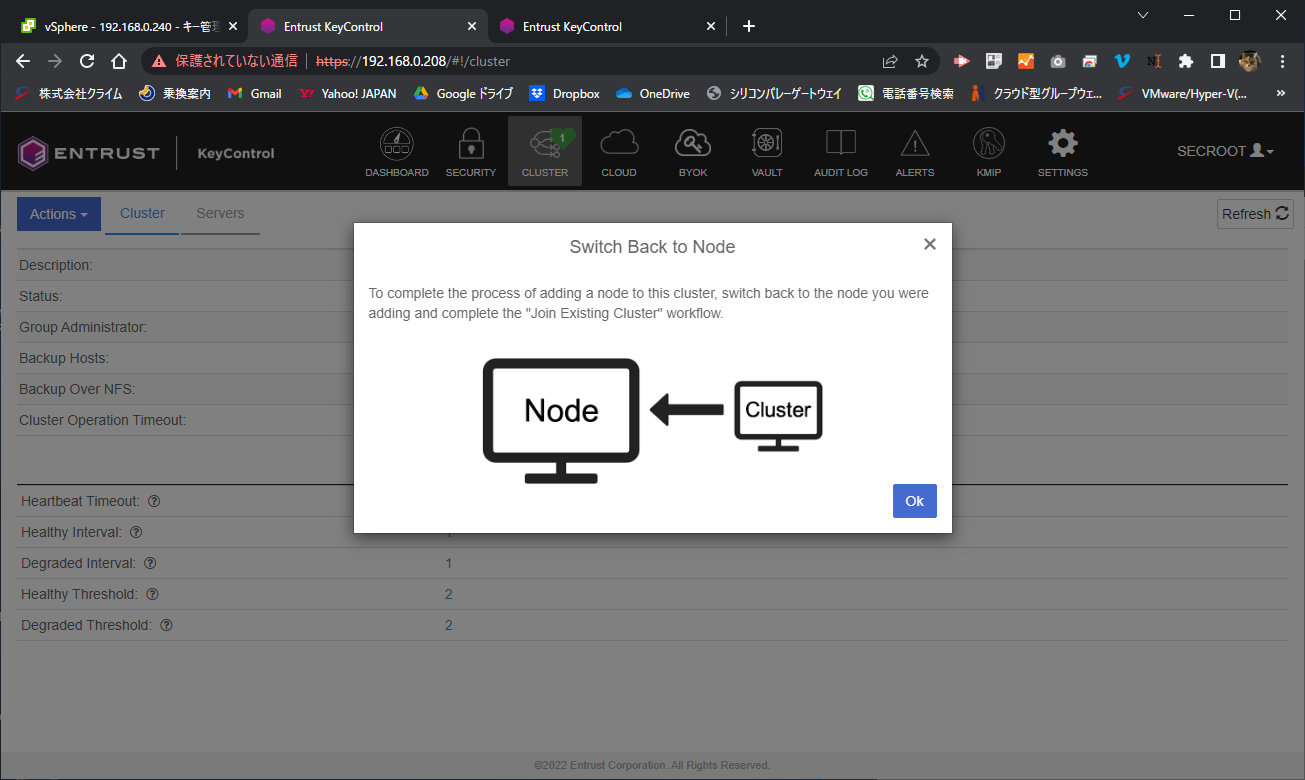

ダウンロードが終了後、KeyControlのWebコンソール上ではクラスタ参加したいKeyControlサーバのWebコンソールへの切り替えが促されます。

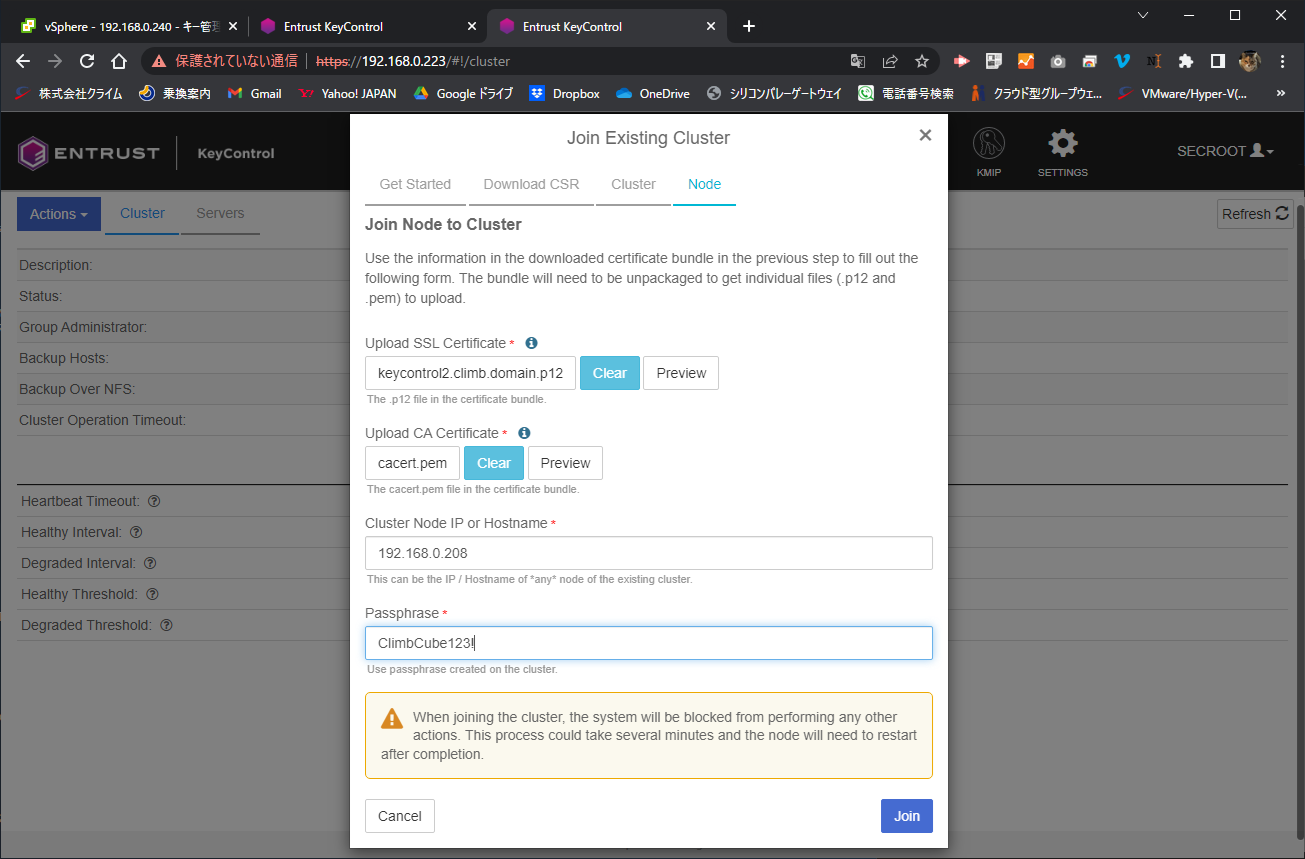

クラスタ参加したいKeyControlサーバ(192.168.0.223)のWebコンソールへ戻り、Continueをクリックします。

それぞれLoad Fileをクリックし、先ほどダウンロードし解凍した証明書ファイル(.p12、.pem)を指定します。

また、クラスタ先となるKeyControlサーバのIPアドレスである、192.168.0.208をCluster Node IP or Hostnameへ入力し、Passphraseへ先ほどメモしたパスワードを入力、Joinを実行します。

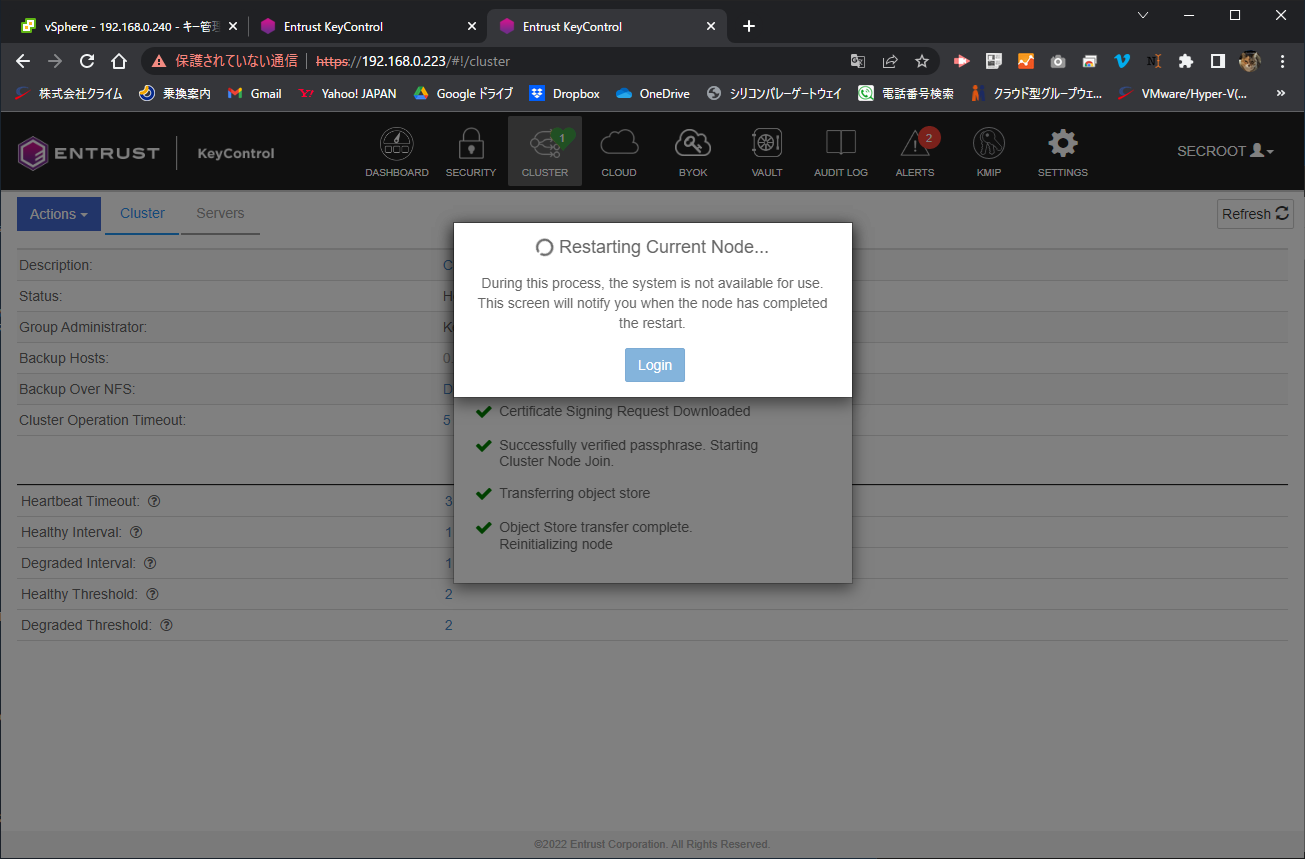

クラスタ参加処理が開始され、画面が遷移していきます。

この時、ブラウザの更新等は実施しないようにご注意ください。

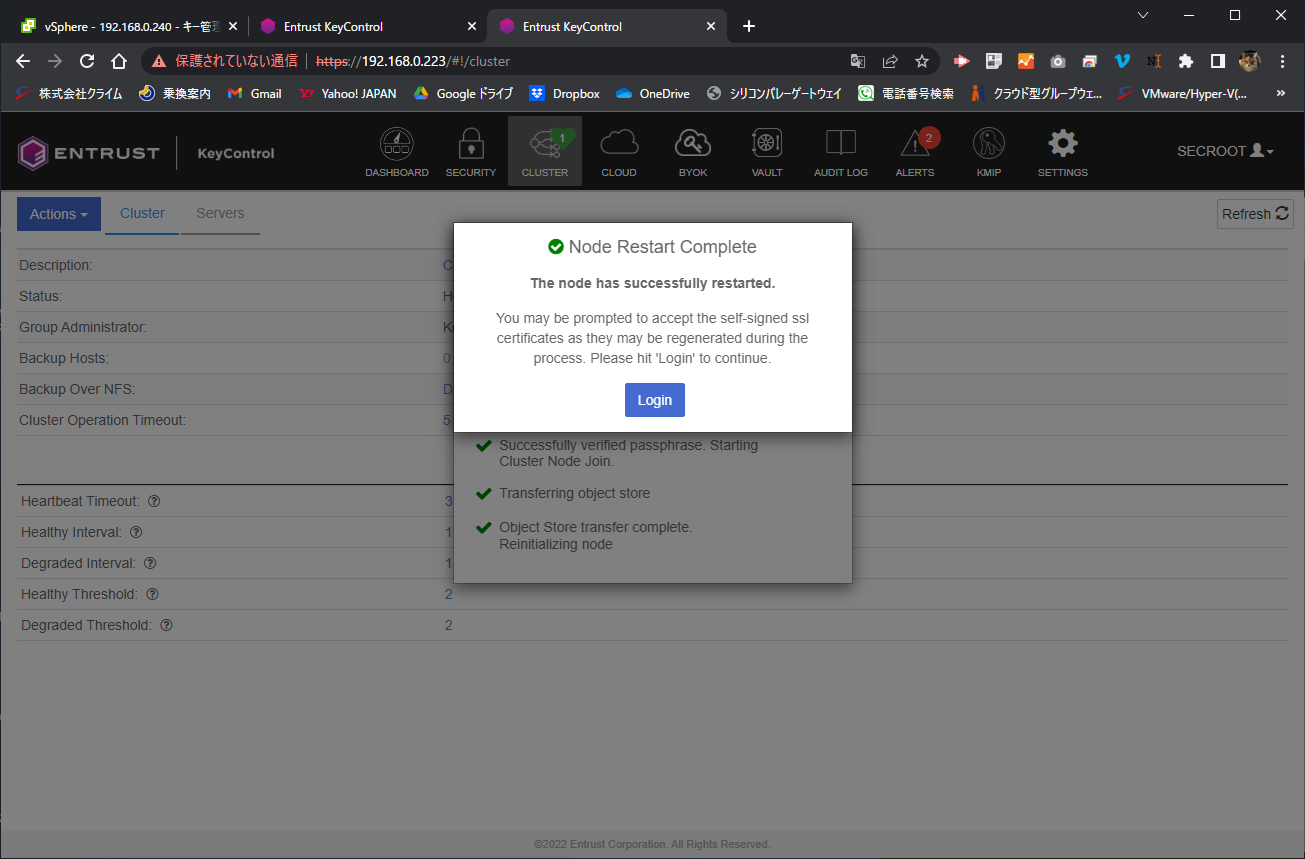

KeyContorlサーバの自動再起動が終了後、以下のようにログインを求められるため、Loginボタンをクリックします。

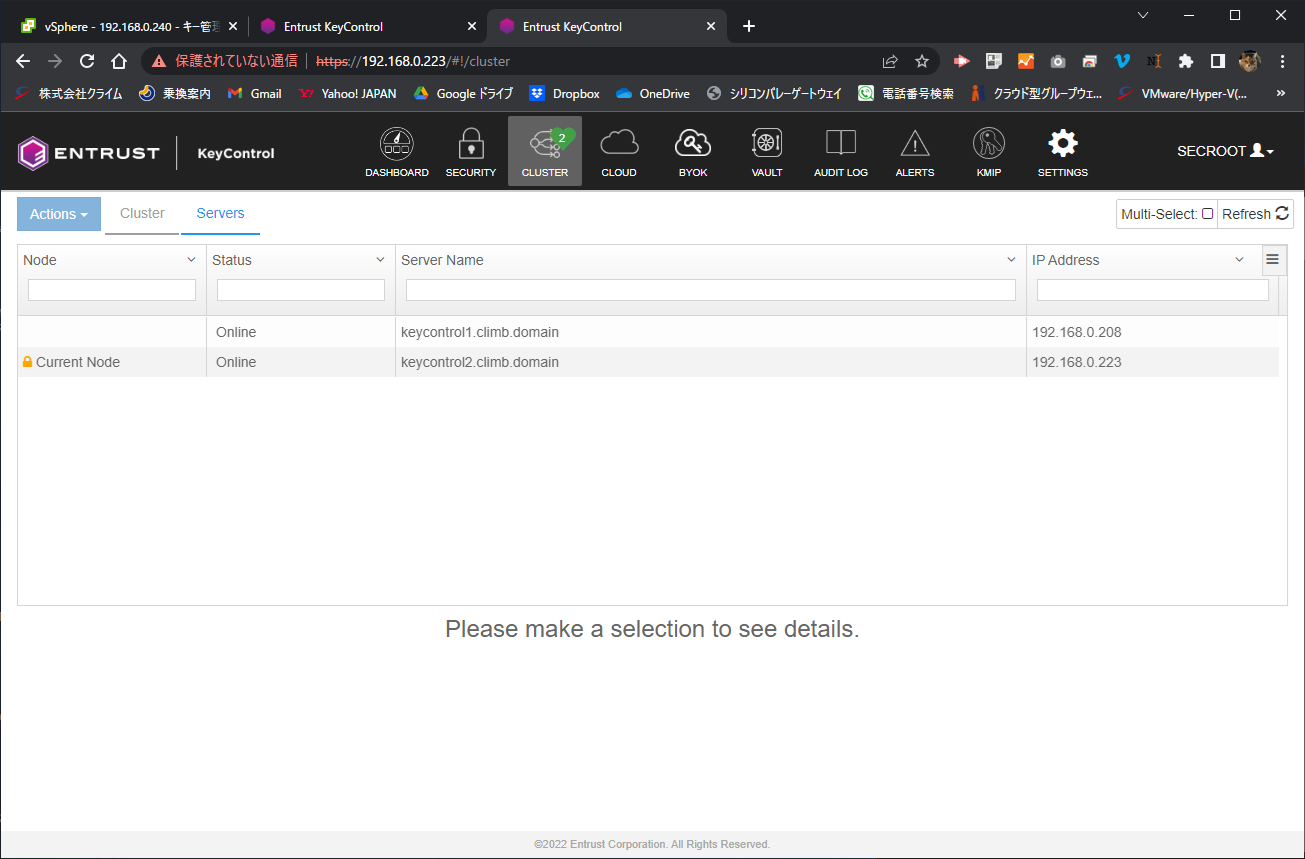

CLUSTER > Servers項目へ遷移すると、KeyControlサーバが2台表示され、クラスタ構成されていることが確認できます。

また、既に管理されていた暗号鍵が、192.168.0.223のKeyControlサーバからも確認できます。

この手順にて、既存暗号鍵情報に影響を与えることなく、KeyControlサーバのクラスタ再構成が完了します。

Entrust KeyControlは無料評価版をご用意しています。

こちらのフォームより、お問い合わせください。

関連トピックス

- HyTrust KeyControlのライセンスファイル入れ替え方法

- HyTrust KeyControlおよびVMware標準暗号化機能動画まとめ

- HyTrust KeyControl 5.3 HSMとの連携強化

- HyTrustの技術お問い合わせ時に必要な情報

- クラウドのデータも安心して暗号化 HyTrust KeyControl 5.4新機能 『BYOK』

- Webセミナー録画とプレゼンテーション『暗号鍵を楽々運用管理!VMware認定のKMS HyTrustなら出来るんです!』:2020/3/13 開催

- VMimportロールの設定方法:CloudBerry Backup

- Entrust KeyControl Ecosystem

- KeyControlによる暗号化消去プロセス実証実験の概要

- vSphere標準暗号化機能で暗号化されたVMをバックアップする方法

RSSフィードを取得する

RSSフィードを取得する