はじめに

ランサムウェアは近年増殖し続けており、バックアップ・データはますますランサムウェア攻撃の標的になりつつあります。バックアップへの攻撃を防ぐために、Veeam Backup & Replication V11では、「Hardened Repository(堅牢化リポジトリ)」機能を導入しました。これは、設定された時間の間、バックアップを変更不可能(不変: Immutable)なものにします。これにより、ランサムウェアやハッカーなどの脅威から守ることができます。

「Hardened Repository」機能はLinuxベースです。ここで重要なことは、「Hardened Repository」の Linux オペレーティングシステムが望ましくない/悪意のあるアクセスから保護するために必要であるということです。 ここでは、「Hardened Repository」機能の概略について説明しています。

「Hardened Repository」機能は、SEC規則17a-4(f)およびCFTC規則1.31(c)-(d)に準拠したFINRA規則4511に認定されています。

サポートするLinuxコンフィグレーション

「Hardened Repository」ロールは、64ビットのLinuxオペレーティングシステムで動作します。ファイルシステムは、拡張属性とchattrをサポートしている必要があります。一般的なLinuxファイルシステムの多くは、これらの属性をサポートしています(XFS、EXT3 / 4、BTRFS)。Veeam社では、パフォーマンスとスペース効率(ブロッククローニングのサポート)の理由から、「Hardened Repository」にXFSを推奨しています。

対応するバックアップのワークロードと構成

「Hardened Repository」の不変性は、現在Veeamがバックアップできるほとんどのワークロードをサポートしています。すべてのイメージベースのバックアップ(VMware VCloud Directorを含む)とVeeam Agentのファイルベースのバックアップは、不変性をサポートしています。Veeam Backup for Amazon EC2 / Microsoft Azure / Google Cloud Platformからのクラウドバックアップでは、GFSモードのバックアップコピージョブ(週次/月次/年次リテンション設定)で不変性をサポートします。また、VeeamZIPは、「Hardened Repository 」でのイミュータビリティ不変性(不変性)に対応しています。不変性がサポートされていないワークロード(NAS、Oracle RMAN、SAP BackInt、データベース・ログファイル)も、「Hardened Repository 」上に保存することができますが、これは可変であることを意味します。

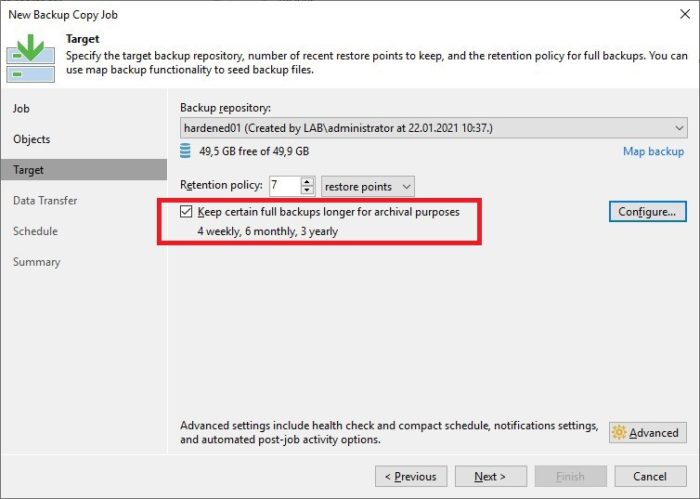

「Hardened Repository」では、バックアップファイルは不変で変更できません。つまり、既存のバックアップ・ファイルにマージしないバックアップ・モードのみがサポートされており、定期的なフル・バックアップが必要となります。Veeam用語で言えば、「Forward incremental with synthetic full or active full」のバックアップジョブ構成がサポートされているということです。「Forward incremental with synthetic full 」はデフォルトのバックアップ・ジョブ設定で、「Hardened Repository 」と互換性があります。バックアップコピージョブでは、GFSを有効にする必要があります。これらの設定により、バックアップファイルのマージや変更が行われないようになります(図1参照)。

定期的なフルバックアップが必要なことは、XFSベースのリポジトリがディスクスペース使用の観点から理想的なオプションです。なぜなら、高速クローニングのおかげで、合成フルバックアップは(メタデータを除いて)物理的なディスクスペースを必要としないからです。

「Hardened Repository」の構成は、スタンドアロンまたはScale-out Backup Repository(スケールアウト・バックアップ・リポジトリ)にすることができます。スケールアウト・バックアップ・リポジトリの容量層(Capacity Tier)で「move(移動)」ポリシーにおけるGFSの不変性保持はリポジトリの不変性保持と一致することに注意してください(バックアップの保持ではなく)。これは、「move 」ポリシーが機能するようにするためです。そうしないと、バックアップを移動することができません。

「Hardened Repository」の設定

「Hardened Repository」の設定は、Linux リポジトリの設定と似ています。最も大きな違いは、「Hardened Repository」はサーバ上の排他的な役割であるということです。つまり、クラシックなVeeam LinuxリポジトリやVeeam Linuxプロキシを同一システム上で直接実行することは不可能です(コンテナやVMは可能)。

その理由は、他のVeeamロールがroot権限を必要とするからです。それは 「Hardened Repository 」のセキュリティ・リスクになります。「Hardened Repository」トランスポート・サービスは、通常のユーザー(非 root)として実行されます。1つのシステムに複数の 「Hardened Repository 」を設定することができます。

Linux サーバへの接続

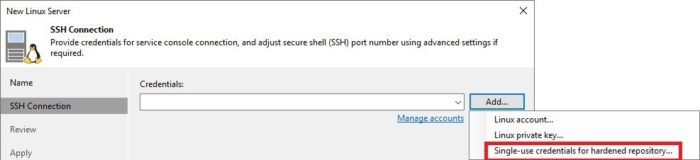

攻撃者による直接のSSHログインから “Hardened Repository “を保護するために、VeeamはVeeamコンポーネントと “Hardened Repository “の間で証明書ベースの認証を使用します。証明書ベースの認証を有効にするには、”Hardened Repository “をホストするLinuxサーバを追加する際に、”Single-use credentials for hardened repository… “オプションを選択します(図2参照)。

このオプションを選択すると、Linuxホストとの初期認証のための認証情報は、Veeam構成データベースに保存されません(どこにも保存されません)。これにより、攻撃者がVeeam構成データベースから、またはVeeamバックアップ・サーバのRAMから直接認証情報をダンプすることを防ぎます。

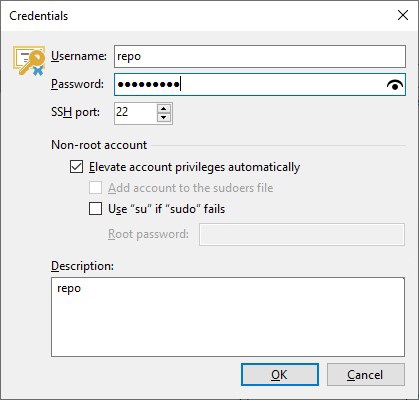

指定されたユーザは、後でバックアップが保存されるフォルダに対する読み取りおよび書き込み権限を持つ必要があります(セキュリティ上の理由からrootは使用できません)。インストール中、ユーザは一時的に root 権限または sudo 権限を持つ必要があります(図 3)。これらの一時的なパーミッションは後に削除する必要があります(例:ユーザをsudoグループに追加し、サーバを追加した後にsudoグループからユーザを削除する)。

SSH認証は、LinuxサーバをVeeam Backup & Replicationに追加する時と、Veeamコンポーネントのアップデート時にのみ必要となります。その後、SSHサーバを完全に無効にして、その潜在的な脆弱性を含む攻撃ベクトルを取り除くことができます。

Hardened Repository ロールの追加

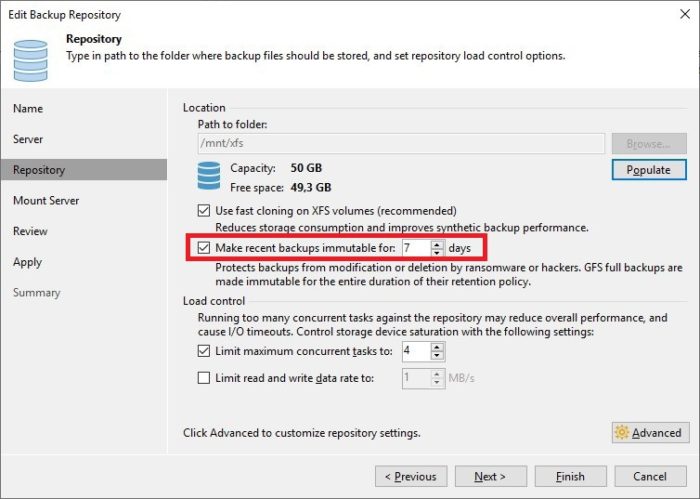

「Hardened Repository」の追加は、従来のLinuxリポジトリと同じように動作します。唯一の違いは、「Make recent backup immutable for X days」が設定されていることです(図4参照)。

Make recent backup immutable for X days(最近のバックアップをX日間不変にする)」を設定すると、このリポジトリへの互換性のあるすべての新しいバックアップが、少なくとも設定された日数の間、不変になります。”少なくとも “というのは、不変の時間がもっと長くてもいいということです。例えば、バックアップチェーン内の初期の増分バックアップは、バックアップチェーン全体が同じ不変時間になるように、より長く不変化されます(増分バックアップファイルは、バックアップチェーン内で互いに依存しています)。

インストール中、VeeamはLinuxのファイアウォールを設定し、ポート6162への着信トラフィックを許可します。ダイナミック・ポート(デフォルトでは2500-3300)のIptablesルールは、ジョブ実行中に自動的に設定されます。これらのファイアウォール・ルールは、ジョブの実行が終了すると自動的に削除されます。

詳細についてはお問合せください。

関連トピックス

- 書き換え不可能リポジトリ(Hardened Repository)の構成手順[Veeam]

- リポジトリ(Repository)追加【VMWare/Hyper-V対応 バックアップ & レプリケーションソフト Veeam】

- Veeam v12での新機能と変更点をご紹介①(Hardened Repository仕様変更, VM除外設定, ベストプラクティスアナライザーなど)

- システム時刻変更を検出し、不変属性の変更をロック、バックアップデータの変更、削除が実施できない状態を維持[Veeam Backup & Replication]

- Veeam V12 新機能紹介② [VeeamON Update 2022]

- Immutable(書き換え不能)レポジトリーバックアップによるランサムウェア対策

- ランサムウェア対策としてStarWind Virtual SAN (VSAN)をVeeam Backup & Replicationの堅牢化リポジトリに設定する手法: Linuxサーバ不要

- Veeamでできる4つのランサムウェア対策(堅牢化バックアップ)

- StarWind SAN & NAS (現StarWind VSAN)を Veeam Backup and ReplicationのHardened Repository (堅牢化レポジトリ)として簡単導入・運用方法

- 【ランサムウェア対策】堅牢化(Hardened)リポジトリ:セキュアなLinux構築の手間をISOパッケージで大幅削減[Veeam Backup & Replication]

RSSフィードを取得する

RSSフィードを取得する

Immutable(不変的)バックアップでのあるユーザ事例:

———————–

あるSEがとあるユーザから古いNASに代わる新しいリポジトリについて、アドバイスを求が求められた。

そこでSEは2つの選択肢をユーザ提案。

・1つはユーザがとあるベンダーから提案受けの重複排除ストレージアプライアンス

・もう1つがSEが推奨したV11 hardened repository

結論としてユーザはSEの推奨したV11 hardened repository を選択:

プライマリ・レポジトリの保存期間を14日と短く、新しいリテンションが追いつくまでの間、インポートされた復元ポイントのためだけにNASを接続しておくということで、こちらを選択

その後このユーザはphobos ランサムウェアの攻撃を受け、古いNASデバイスのバックアップを含むコアインフラが暗号化にさらされた。

幸運なことに、彼はその時点で既に1週間前から新しい強化されたリポジトリへのバックアップを実行していて、バックアップはそのまま残っていたため、非常に早く復旧することができた。

会社のオーナは彼(ユーザ)の仕事を大そう喜んだとさ。

【オンライン・ハンズオンセミナー】Veeam Backup&Replication:ランサムウェア対策編を開催中!!(2022年1月から3月まで)

詳しくは: https://www.climb.co.jp/soft/seminar/hands-on/ol-veeam-df.php