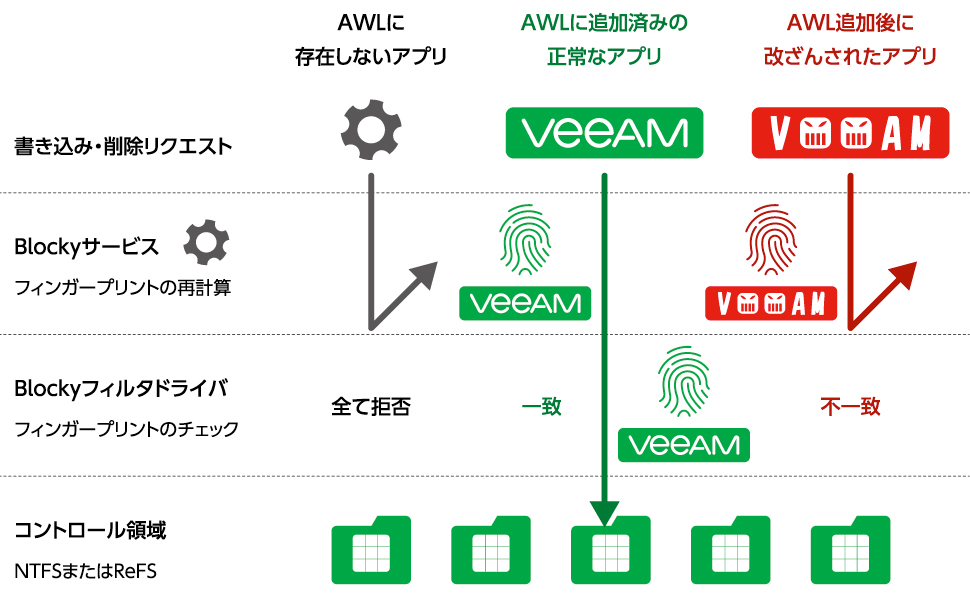

Blocky for Veeam®はWindows上のReFS/NTFSボリュームへのアクセス制御が可能なソフトウェアです。これを活用することで、不変性を構成するにはLinuxサーバやオブジェクトストレージを必要とするVeeamでもWindowsマシン1台でランサムウェア対策を実現できます。

仕組み等は弊社製品ページでも紹介していますので、ご参照ください。

https://www.climb.co.jp/soft/blocky/

今回はこのBlockyの使用方法をスクリーンショット付きで紹介していきます。

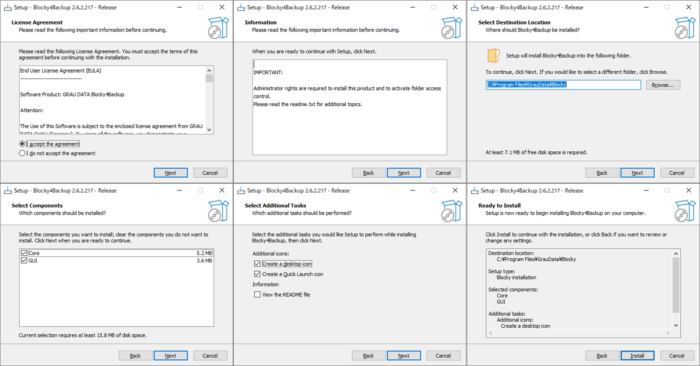

まずはインストールですが、特に難しいことはありません。以下のように通常のWindowsのインストーラで導入いただけます。

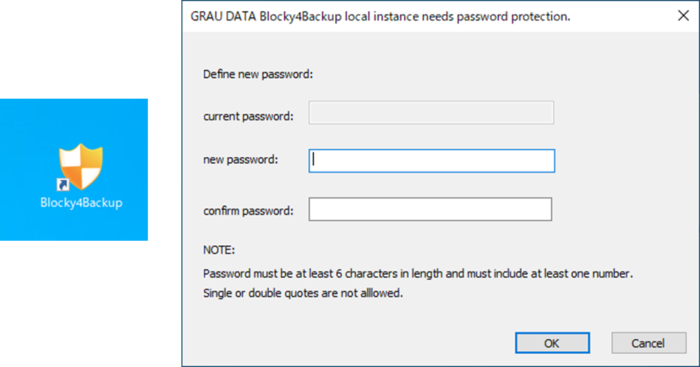

そして、Blocky自体の保護のため、初回のGUI起動時にはパスワードの設定が求められます。

このパスワードはGUI起動時、Blockyのアップデート、アンインストール時に入力が必要であり、これにより、マルウェア等によるBlockyの排除することを防ぐことができます。

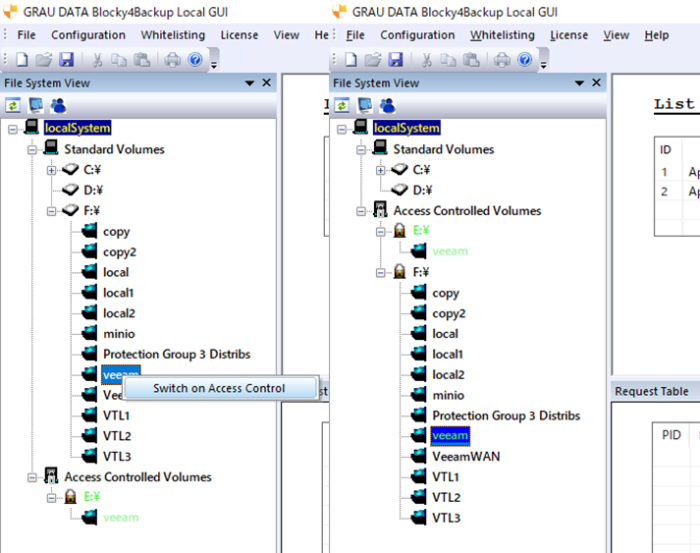

GUIにアクセスすると左側のFile System Viewにて各ドライブとその第1レベルのディレクトリを参照できます。ここで、Blockyによるアクセス制御を実施するコントロール領域をドライブ全体または第1レベルのディレクトリに指定します。

※システム領域を含むCドライブはアクセス制御できません。

このようにコントロール領域として設定すると、アプリケーションホワイトリスト(AWL)に追加されているアプリケーション以外はアクセスが行えません。つまりデフォルトの状態では全ての書き込みが拒否された状態となります。

このため、AWLにアプリケーションを追加していく必要があります。

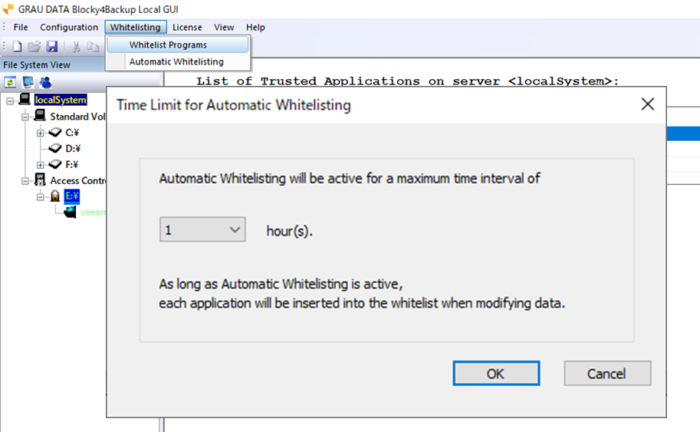

追加方法は主に2種類あり、手動でexeファイルを指定する方法と、指定した時間内に書き込みアクセスを行ったアプリケーションを自動で追加する方法です。以下の例では1時間以内に書き込みがあったものをすべてAWLに追加します。

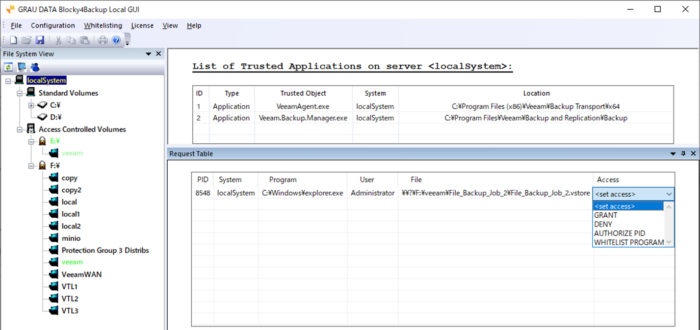

また、GUIを開いている場合は、書き込みのリクエストをリアルタイムに確認でき、それの一時的な許可や拒否、そのPIDからの書き込みを許可、AWLへの追加を手動で選択することもできます。

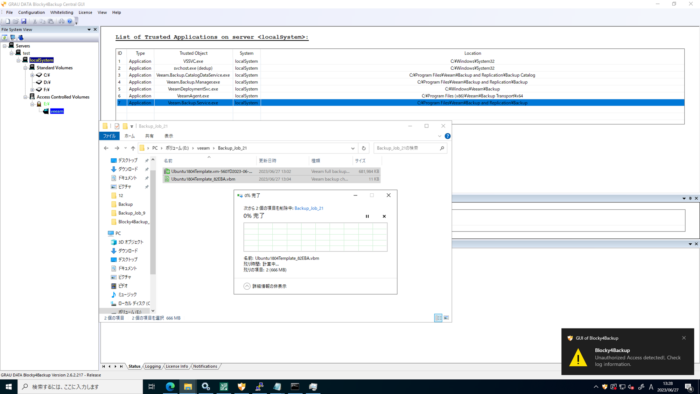

例えば、Veeamのリポジトリのフォルダをコントロール領域として、AWLにVeeamのアプリケーションのみを登録しておくと、手動でのファイル削除など、他のアプリケーションからの変更が全て拒否されますが、Veeamからは特に問題なく通常のリポジトリとして利用できます。

Explorerからの削除試行:AWLにないため、ブロック(GUIが開いている一時保留している状態)

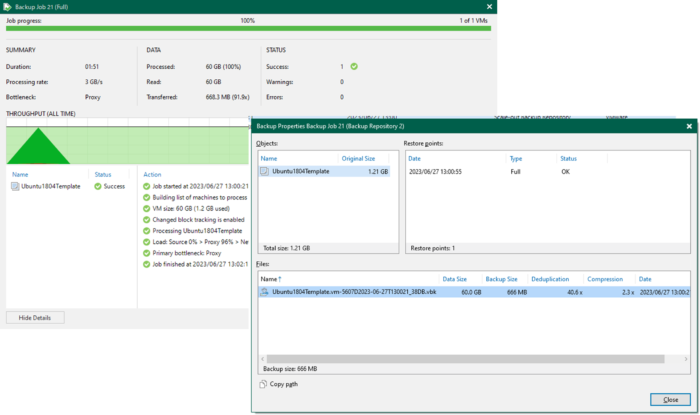

Veeamでのジョブ実行

このように簡単に構成可能な、Blocky for Veeam、ご興味ございましたら是非お問い合わせください。

https://www.climb.co.jp/soft/blocky/

関連トピックス

- バックアップランサムウェア保護ソリューションのBlocky for Veeamの最新版 3.5をリリース

- Blocky for Veeam : シンプルで即利用可能なVeeamのためのランサムウェア保護 (Linuxサーバ不要)

- Veeamでできる4つのランサムウェア対策(堅牢化バックアップ)

- 【ランサムウェア対策】堅牢化(Hardened)リポジトリ:セキュアなLinux構築の手間をISOパッケージで大幅削減[Veeam Backup & Replication]

- RDSサーバ上のアプリケーション追加手順[Accops]

- [Zerto]必要なWAN帯域幅要件を簡単推定、Zerto Analytics Resource Planner

- セッションサーバの追加手順[Accops]

- 豊富なアクセス制御でBYODのセキュリティリスクを解決 [Accops]

- Windows Server 2012サポート終了間近!VDIから最小限の機能を備えたHySecureへ乗り換えでコスト安を【Accops】

- 仮想マシンのオーナーが自身の環境を簡単に監視・管理【Veeam ONEのマルチテナント機能】

RSSフィードを取得する

RSSフィードを取得する