Microsoft 365セキュリティのベストプラクティス

すべての企業や団体にランサムウェアの脅威が迫っているのは周知の事実です。Veeamによる『2023年ランサムウェア トレンド レポート』によれば、2022年の段階で年間に少なくとも1回はランサムウェア攻撃を受けたと答えた企業は1200社中85%にものぼり、ランサムウェア攻撃は受けて当たり前、まだ受けていなければ、いずれは受けると覚悟しなければならないものとなっています。しかも、実際に攻撃を受けた350社を対象とした調査では、93%がバックアップデータも影響を受けたと答え、ランサム(身代金)を払わずに復旧できたのはわずか13%、ランサムを支払ったにもかかわらず復旧できなかった企業も20%にのぼります。

このように、サイバー環境の治安は年々悪化の一途をたどっており、その最大の要因の一つはコロナ禍でのリモートワークの普及だと考えられます。特にMicrosoft 365は、リモートワークの促進に大きく貢献した立役者であると同時に、その普及度ゆえに格好の攻撃対象ともなってしまっているのも事実です。

ランサムウェア攻撃が企業システムに侵入するもっとも一般的な手段は、その組織の一員である個人を攻略することです。メールによるフィッシングはその代表的な手口です。個人が閲覧したサイトからダウンロードしたもの(あるいは気づかずにいつのまにかダウンロードしてしまったもの)が侵入経路となる場合もあります。リモートデスクトッププロトコル(RDP)の脆弱性を悪用して侵入してくるケースも増えています。

メール(Outlook)、クラウドストレージ(OneDrive)、コラボレーションツール(SharePointやTeams)の統合環境であるMicrosoft 365は、その幅広い機能性がユーザーの利便性を高めると同時に、図らずもハッカーに侵入経路のさまざまな選択肢を与えています。そして、Microsoft 365があらゆる業種に普及すればするほど、ハッカーは幅広く攻撃対象に網を張ることができます。また、Microsoft 365には、個人での利用と仕事用の境界線が明確でない側面があり、個人のネットアクティビティが所属企業のセキュリティリスクを広げてしまい、ハッカーの狙い目となってしまう危険性もあります。

最近ではAIを駆使したソーシャルエンジニアリングも発達し、企業で社員教育を徹底し、ランサムウェアの脅威をどんなに周知しても、サイバー犯罪はそれを上回る巧妙さで罠を仕掛けてきます。残念ながら、AIの高度化は間違いを正すよりも人を騙すほうに、より効力を発揮してしまっているのが現状です。

ランサムウェア攻撃は唐突に発生するものではありません。被害者の立場から見れば、ある日突然、青天の霹靂で降りかかる災いですが、犯罪者側から見れば、時間をかけて入念に準備した犯罪計画です。Microsoft 365のように、あらゆる業種の大小さまざまな企業に採用されているツールをターゲットに定める場合、攻撃対象をじっくりと選別し、その業務形態、特徴、社員構成などを綿密に下調べして、スピアフィッシング(特定の狙いを定めたフィッシング)を仕掛けてくる場合があります。攻撃対象を深く研究すれば、AIを駆使したソーシャルエンジニアリングもより効果的となり、Microsoft 365の個人アカウントを介して企業システムに侵入するのが、ハッカーにとっての近道となっています。

ランサムウェアは侵入を遂げたら直ちにランサム(身代金)を要求するわけではありません。侵入後、さらにじっくり時間をかけて機密情報をひそかに抜き取り、バックアップファイルを破壊します。この間、数か月から一年以上かけて犯罪計画が進行している可能性もあります。その後、社内データを暗号化してから初めてランサムウェア攻撃を宣言してランサム(身代金)を要求するので、被害者側がランサムウェア攻撃を認識したときには、攻撃を受けてからすでに1年ぐらい経過しているかもしれません。

このように、水面下で密かに進行するランサムウェア攻撃に対抗するには、常日頃からサイバーセキュリティ対策のベストプラクティスを徹底するしかありません。定期的にバックアップを取ることはもちろん、バックアップを誰も変更できないようにイミュータブル化すること、そして最新かつクリーンな状態に保ち続けることが必要です。さらに、Microsoft 365のような、個人ユーザーがリモートアクセスで組織的な業務活動を行う環境では、パスワードや権限の管理はもちろん、一人ひとりがサイバー犯罪の罠に落ちないための心構えを徹底することも大切です。

そこで、特にMicrosoft 365環境で実践すべきベストプラクティスを以下にリストアップします。

- 多要素認証方式(MFA)を利用する

Microsoft 365へのサインインには、ぜひ多要素認証(MFA)を設定すべきです。各ユーザーのアクセス制御を強化することは、ランサムウェアに対する組織全体のセキュリティを強化するための第一歩となります。

- 最小権限アクセス(LPA)の原則を守る

企業リソースへのユーザーアクセスは、業務上の必要性に応じて厳格に制限すべきです。仮に、ユーザーの一人がランサムウェアの侵入経路になってしまった場合も、暗号化されてしまうのは、その人がアクセスできるファイルに限定されます。一般的には、IT管理者に比べてセキュリティ意識が低めの一般ユーザーが感染源になる確率のほうが高く、その場合、ランサムウェアがアクセスできる範囲もかなり限定されることになります。

- 日常的にバックアップを取る

ランサムウェア攻撃は防げるに越したことはありませんが、完全には防げないのが実状です。よって、最後はバックアップが命綱になります。バックアップは3-2-1ルールが基本です。

- イミュータブルバックアップを維持する

企業システム内にいつハッカーが侵入してくるか判らない状況では、バックアップは取るだけでは不十分で、バックアップが変更不可(イミュータブル)でなければなりません。

- 3-2-1-1-0ルールを徹底する

上記同様、企業システム内にいつハッカーが侵入するか判らない状況では、3-2-1ルールだけでは不十分です。バックアップの1つは企業システムとは物理的に隔離されたオフラインに保存されていなければならず、その健全性(ゼロエラー)が維持されていなければなりません。

- エンドポイントプロテクションを導入する

エンドポイントプロテクションソリューションを導入して、ランサムウェアの侵入を各エンドポイントでリアルタイムにブロックする防御体制を確立すべきです。

- メールフィルタを施行する

前述のとおり、ランサムウェア侵入のもっとも多い手口はフィッシングメールなので、各ユーザーのメールに高度なフィルタリングを適用することは、最大の防御となります。

- サイバーセキュリティ教育を徹底する

上記と同様に、各ユーザーのセキュリティ意識を高め、不審な添付ファイルを開かない、リンクをむやみにクリックしない、アプリをむやみにダウンロードしない、などのルールを徹底する必要があります。こまめなセキュリティアップデート、巧妙な手口でユーザーを騙すソーシャルエンジニアリングへの警戒も含め、最新情報を周知徹底する必要があります。

- インシデントプランを策定する

万が一、ランサムウェア攻撃を被弾した場合に何をすべきかも、きちんとドキュメント化し、定期的に更新すべきです。組織内の個々のユーザーが、自分が何をすべきかをしっかり把握している必要があります。

- モニタリングとテストを実施する

Microsoft 365環境のセキュリティギャップを定期的に監査すると同時に、各種ログファイルを点検して、不審なアクティビティを早期に検知することも重要です。バックアップファイルの健全性も頻繁にチェックする必要があります。

- リモートデスクトッププロトコル(RDP)を管理する

RDPを使っていない場合は必ず無効にしておくべきです。使う場合は、多要素認証(MFA)を利用すると同時に、パスワードの定期的な更新でセキュリティを強化する必要があります。

Microsoft 365が特にランサムウェアに狙われているのは、Microsoft 365の脆弱性のためではありません。もちろん、脆弱性はゼロではなく、それが修正更新される前のゼロデイ脆弱性を狙われることはありますが、それはMicrosoft 365に限ったことではありません。Microsoft 365が狙われる理由は、世界中で大小さまざまな企業に幅広く普及しているからであり、ユーザーが多ければ多いほど、誰かが騙されてしまう可能性が高まるからです。つまり、ここで紹介されたベストプラクティスを企業レベルと個人レベルの両面で徹底し、一人ひとりがセキュリティ意識を高めることでランサムウェア攻撃の成功率は下がります。成功率が下がれば、犯罪者のモチベーションも下がり、やがてサイバー環境の治安が安定してくるはずです。一人ひとりがサイバー環境の住民であることを自覚し、治安の安定に貢献しましょう。

関連トピックス

- データ損失を抑えたランサムウェア攻撃からの復旧【Druva】

- Blocky for Veeam : シンプルで即利用可能なVeeamのためのランサムウェア保護 (Linuxサーバ不要)

- CloudBerry Backup リリース 5.8の新機能紹介

- ランサムウェアの検知もVeeamで対応!! Veeam ONE新アラート「Possible ransomware activity」

- Immutable(書き換え不能)レポジトリーバックアップによるランサムウェア対策

- バックアップランサムウェア保護ソリューションのBlocky for Veeamの最新版 3.5をリリース

- ランサムウェアに対抗するためのZertoの7つの主要機能

- Veeamでできる4つのランサムウェア対策(堅牢化バックアップ)

- ランサムウェアの検知 :データ保護がレジリエンス(耐久性)を高めるその仕組み [Zerto]

- Zerto 10: ランサムウェアの検知とは?

RSSフィードを取得する

RSSフィードを取得する

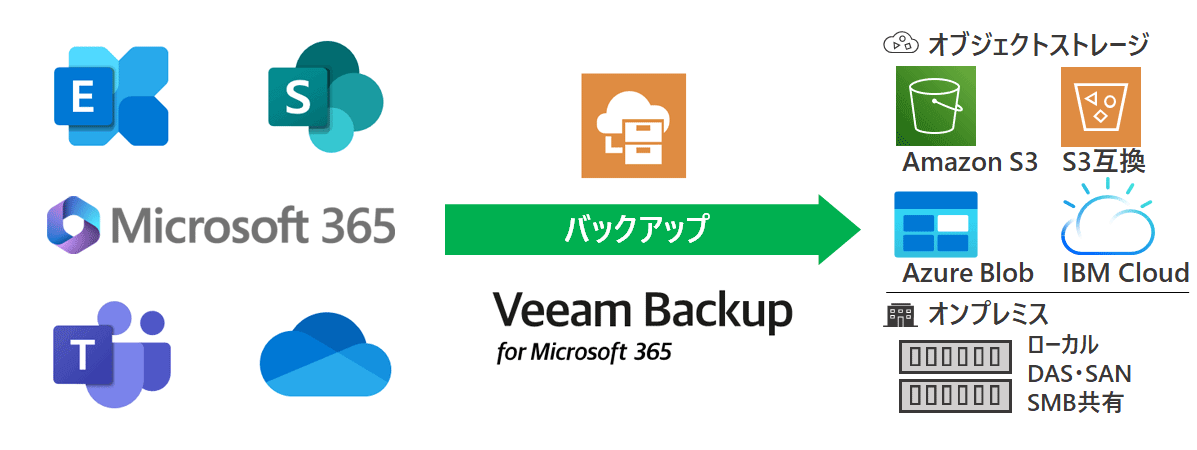

▶Veeam Backup for Microsoft Office 365:Microsoft Office 365対応のバックアップ・ツール

https://www.climb.co.jp/soft/veeam/vbo/

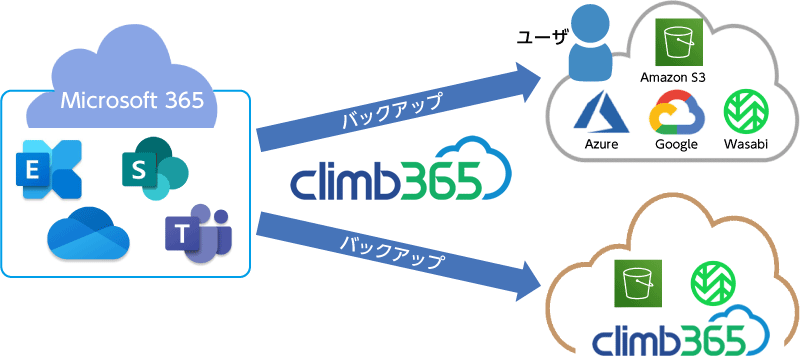

▶Climb Cloud Backup for Microsoft 365:バックアップサーバ不要なMicrosoft 365向けの強力なデータ保護ソリューション

https://www.climb.co.jp/soft/ccb365/

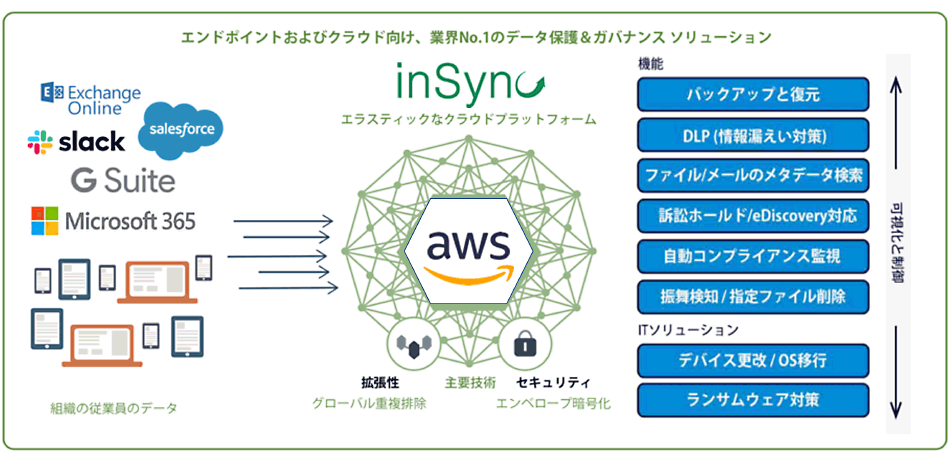

▶[Druva]Microsoft 365のデータ保護:バックアップサーバ&ストレージ不要

https://www.climb.co.jp/blog_veeam/druva-20356