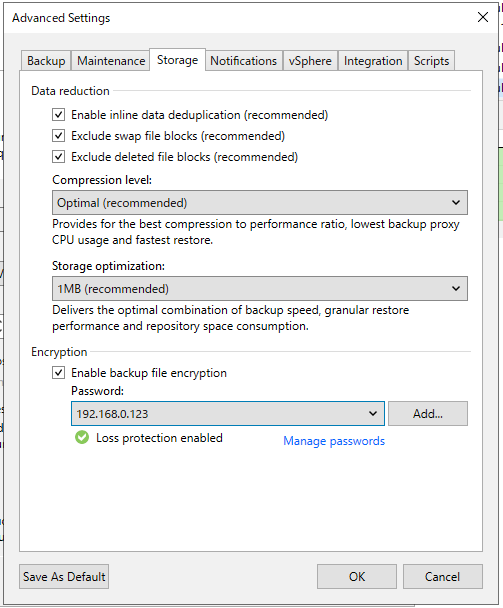

Veeamでは元々バックアップデータの暗号化機能を提供しており、万が一バックアップデータ自体が不正アクセスされコピーされたとしても、パスワードが分からなければ読み取ることができないように構成ができました。

この機能を用いることで、万が一不正アクセスによってバックアップデータが流出したとしても、不正に復元されデータを抜き取られるリスクに対応できます。

ただしこれは、パスワードベースでの暗号化となるため、例えば以下の観点から運用管理者の負担になっていました。

- 管理者がパスワードを誤りなく覚えていないといけない

- パスワードが流出しない、改ざんされない、正しく保存される仕組みを、管理者自身が構成し運用しないといけない

上記はあくまで一例ではありますが、特に後者の仕組み作りは簡単にできるものではなく、パスワード情報がどこに保存され、誰がアクセス許可され、いつだれがどこからアクセスしたのか、パスワードは定期変更するのかなどを考慮する必要があります。

このような悩みに対応するため、Veeam最新バージョンの12.1では、KMS(Key Management Service)との連携機能が追加されました。

KMSと連携することにより、管理者自身がバックアップデータの暗号化に必要なパスワードの生成や複雑な運用管理を行うことなく、暗号化されたバックアップデータを保持できます。

そもそもKMSとは、名の通り「鍵を管理する場所(サービス)」を意味しており、クライム取り扱い製品のEntrust KeyControl (旧HyTrust)もその一つです。

KeyControlはVMwareやNutanix、AWSをはじめとして様々なソフトウェア、サービスで生成された暗号鍵を一元管理できるソリューションであり、今回Veeamで必要な暗号鍵を鍵管理に特化した専用の仮想アプライアンスでセキュアに保持できるようになります。

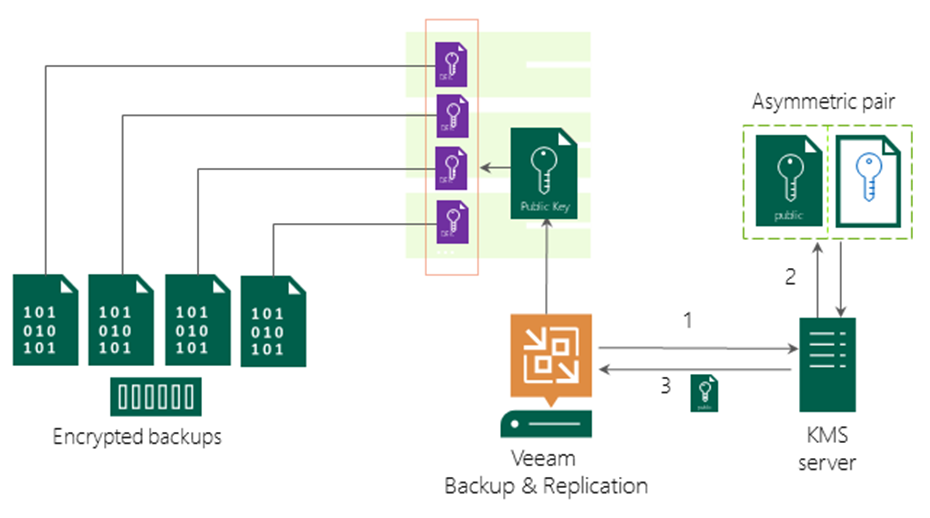

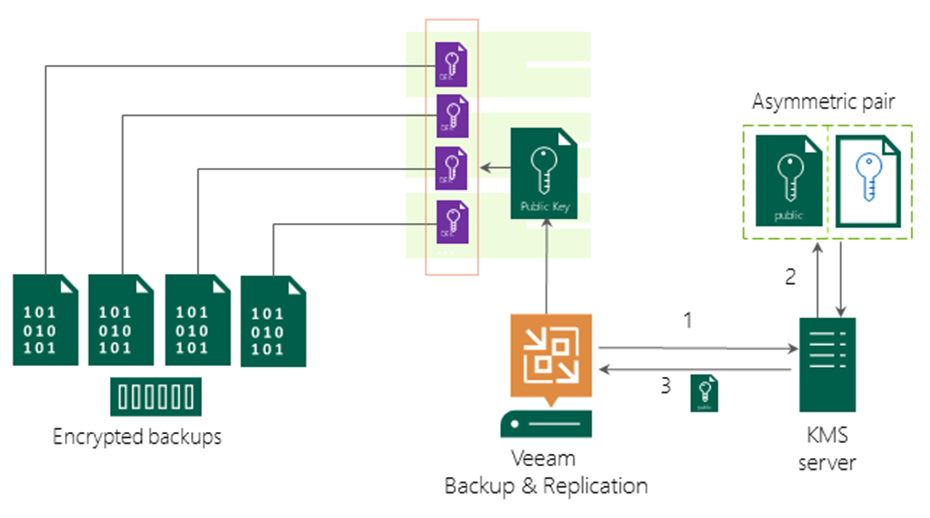

まず、KMSとVeeamがどのような仕組みで連携されるのか紹介します。

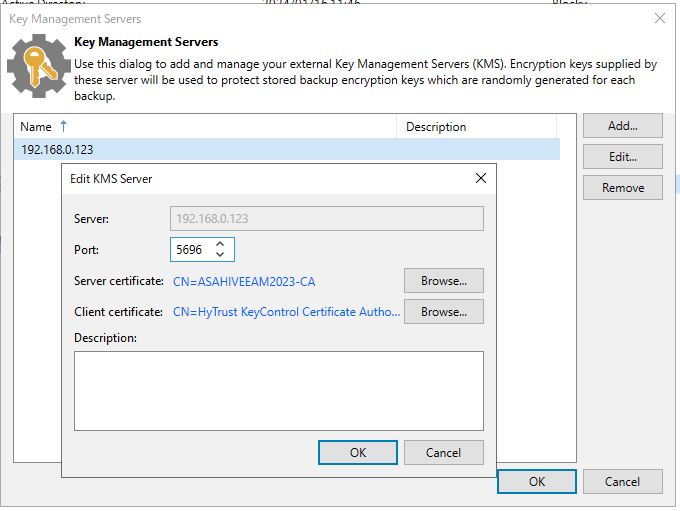

まずVeeam管理サーバとKMS間で複数の証明書を用いて相互に信頼された接続を確立します。

この時利用されるプロトコルは、暗号鍵通信の規格に準拠したKMIPプロトコル(デフォルトで5696ポート)が用いられます。

KMSとVeeamの接続が確立されると、まずVeeam管理サーバからKMSに対して暗号鍵の生成をリクエストします。

その後KMS側で公開鍵と秘密鍵を生成し、公開鍵をKMSからVeeam管理サーバに対してKMIPを介して転送します。

公開鍵はVeeam管理サーバの構成DBへ保存され、バックアップデータの暗号化時には公開鍵、復号化時には秘密鍵が使用されます。

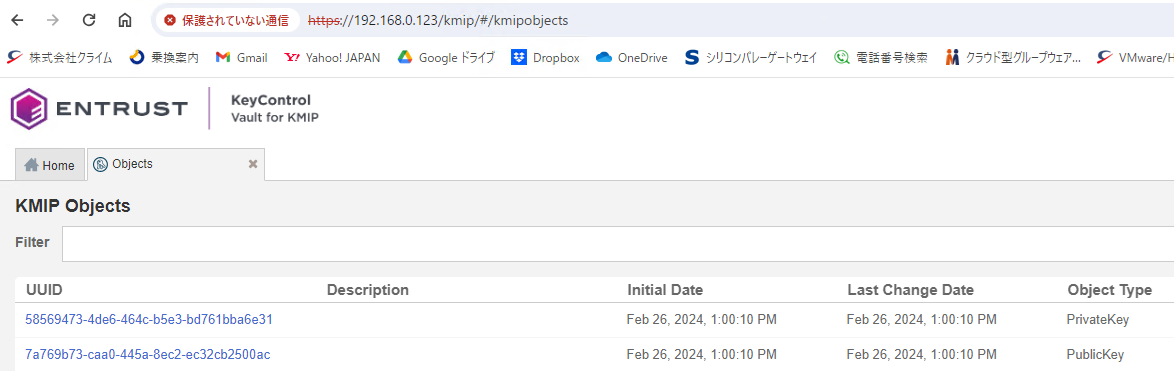

以下はKMSから確認したキー情報であり、公開鍵(PublicKey)と秘密鍵(PrivateKey)の2種類が確認できます。

後はバックアップジョブなコピージョブなど、サポートされているジョブタイプの暗号化設定時に登録したKMSを指定するだけで、KMSで生成された公開鍵を用いてデータが暗号化されます。

このように、従来のパスワードベースではなくKMSと連携することでパスワード入力、覚える手間をなくすことができます。

そしてデータの復元が必要になった場合は、Veeam管理サーバに登録された公開鍵だけではデータの復元は行えず、KMSに保存された秘密鍵が必要になります。

つまり、複数証明書を介して信頼された接続が構成されているVeeam管理サーバからしか、そのバックアップデータが復元できないことを意味します。

そのため、KMSはVeeam管理サーバと同じくらい重要な位置付けのサーバになるため、アクセス制御や改ざんを防ぐための対策が必要になりますが、クライム取り扱いのEntrust KeyControlの場合はそのあたりにも対応できる仕組みを提供しています。

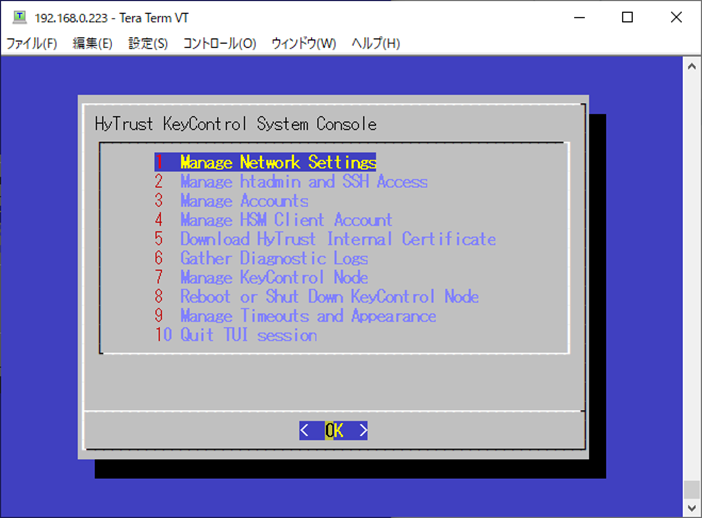

まず、KeyControlのOSは堅牢化されたカスタムOSとして提供されており、OS管理者でログインした際にもCLIでコマンドが入力できるわけでなく、あらかじめ用意されたメニューのみが確認できるのみとなり、この画面から秘密鍵を抜き取ることができません。

もちろん、秘密鍵自体もKeyControlのオブジェクトストアと呼ばれる暗号化された領域へ保存されているため、2重に保護されています。

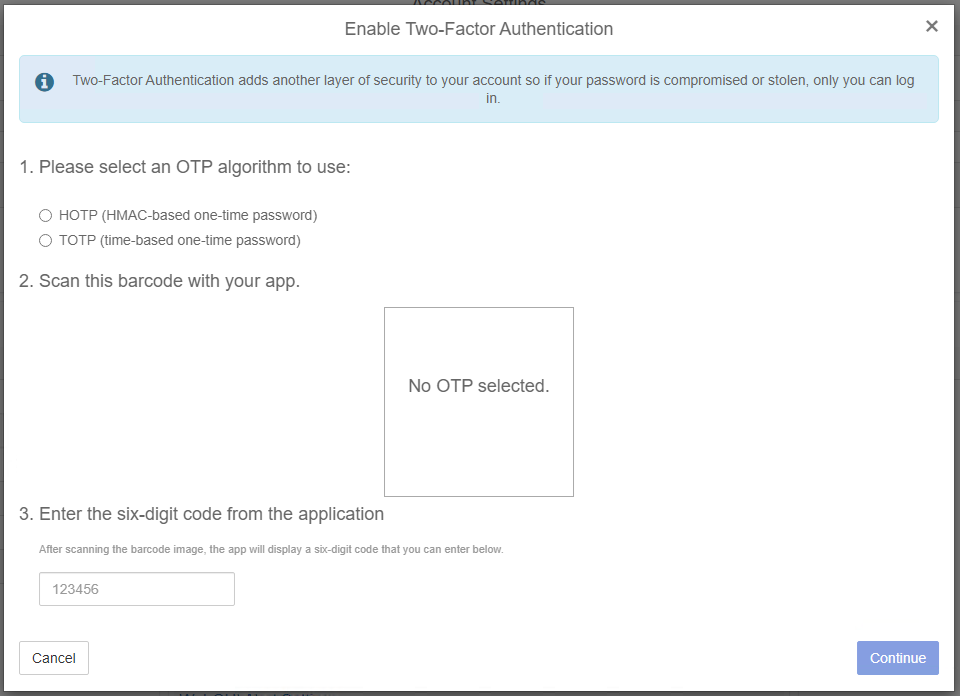

次に、KeyControl自体の操作はWeb GUIベースで行いますが、ログイン時には以下のいずれかを選択できます。

- KeyControlで作成したユーザ

- ADユーザ(要AD登録)

- メールアドレス

この時、2要素認証機能を用いて外部サービスやセキュリティデバイスと連携したログインも可能であり、単純にログインユーザとパスワードに依存しないセキュアなユーザ運用が可能です。

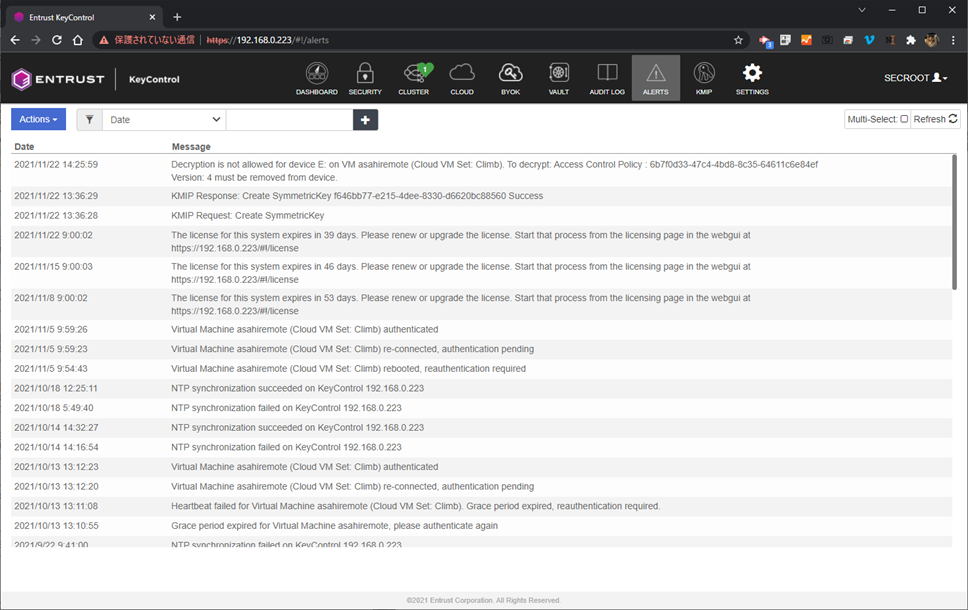

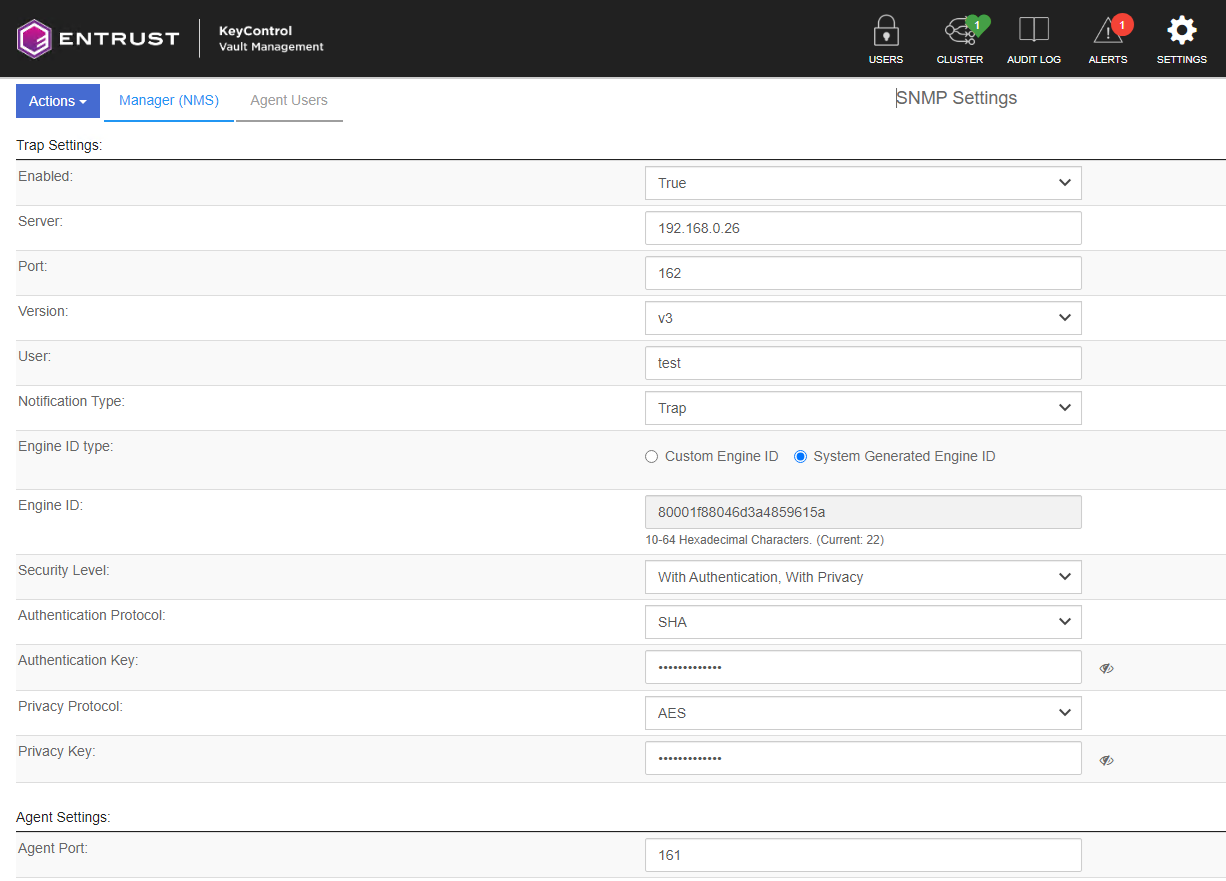

また、どのIPアドレスからどのユーザを用いてログインされたのか、どのような操作が行われたのかをKeyControlは監査ログとして記録や、

SNMPトラップやSyslogサーバ、メールサーバと連携しての通知機能も提供しており、不審なアクティビティにいち早く気が付けるように構成が可能です。

このように、KMSとしてEntrust KeyControlを選択することで、重要な暗号鍵情報をセキュアに運用でき、Veeamのよりセキュリティレベルの高いバックアップ運用も簡単に構成可能です。

Entrust KeyControl はVeeam社からVeeam Ready – Security製品として認定されています。

関連トピックス

- HyTrust KeyControl 5.3 HSMとの連携強化

- インストール時のエラーについて【VMWare専用 バックアップ & レプリケーションソフト Veeam】

- HyTrust KeyControlおよびVMware標準暗号化機能動画まとめ

- 既存KeyControlクラスタへ参加し、クラスタを再構成する方法

- HyTrustの技術お問い合わせ時に必要な情報

- HyTrust KeyControlのライセンスファイル入れ替え方法

- Entrust KeyControl Ecosystem

- Webセミナー録画とプレゼンテーション『暗号鍵を楽々運用管理!VMware認定のKMS HyTrustなら出来るんです!』:2020/3/13 開催

- KeyControl 5.5.1から提供されるマルチテナントKMIPの仕組みとメリットについて

- HyTrust KeyControl for VMware vSphere 6.5 VM Encryption (暗号化)

RSSフィードを取得する

RSSフィードを取得する