Veeamでは、VMware vSphere/Microsoft Hyper-V/Nutanix AHVといった仮想プラットフォーム上のVMをエージェントレスにバックアップする場合でも、VMゲストOS上にランタイムプロセスを配置しアプリケーションの静止を保った状態のスナップショットを作成、データ処理を実施できます。

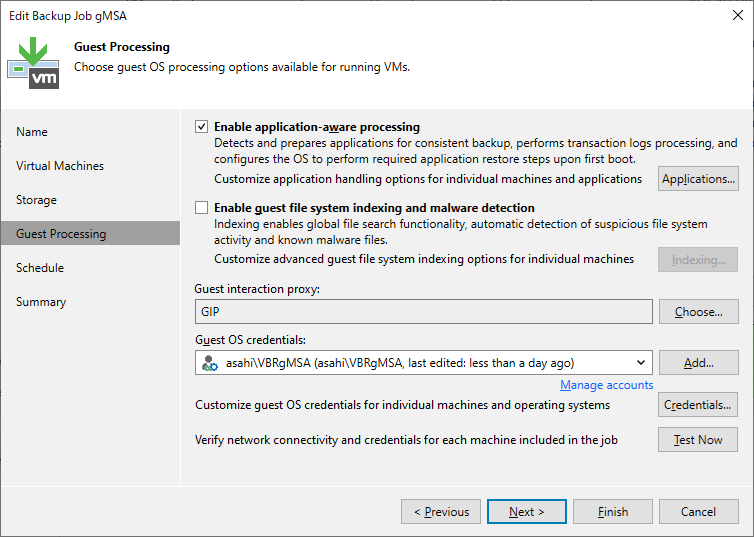

この時、VMゲストOSに対してログイン操作を実施する都合上、バックアップジョブ内にゲストOSの認証情報を入力する必要があります。

ローカルユーザ、ドメインユーザどちらも指定は可能ですが、ユーザ名やパスワードが変更となった場合、Veeam側でも認証情報の更新を行わないとログイン操作が行えず、静止処理が失敗してしまう点には注意が必要であり、セキュリティポリシー上認証情報の更新が必須となるケースや登録されたジョブ数、認証情報数によっては大きな手間となり得るものとなります。

このようなニーズに対応するために、Veeamはバージョン12にてActive Directory提供機能の一つであるGroup Managed Service Accounts(以下gMSA)との連携を追加しました。

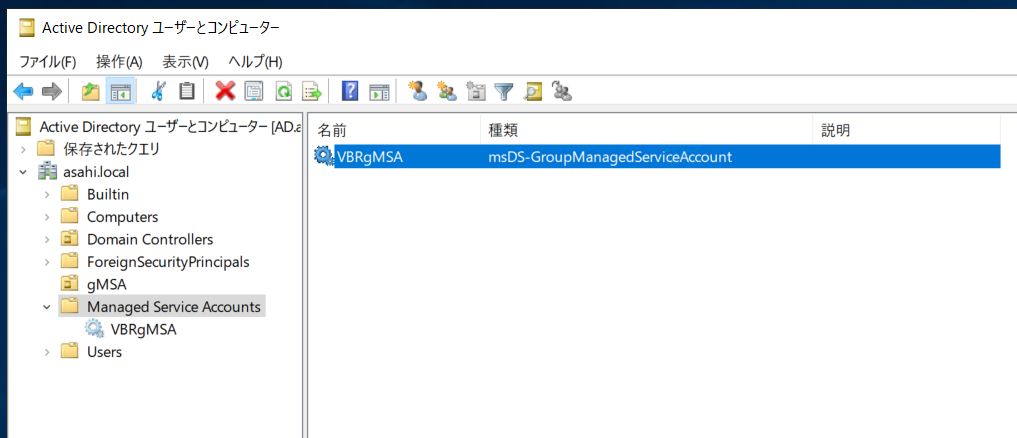

gMSAは、Active Directoryで生成された特殊なドメインアカウントであり、パスワード管理はActive Directory側で30日ごとに自動更新、暗号化された状態で保存されます。

パスワード管理の自動化による管理者負担の軽減や、強固な乱数と暗号化によるパスワード保管によって辞書攻撃等による漏洩リスクを減らすことができます。

※gMSAとVeeamの連携について、一部制限があるためご注意ください。

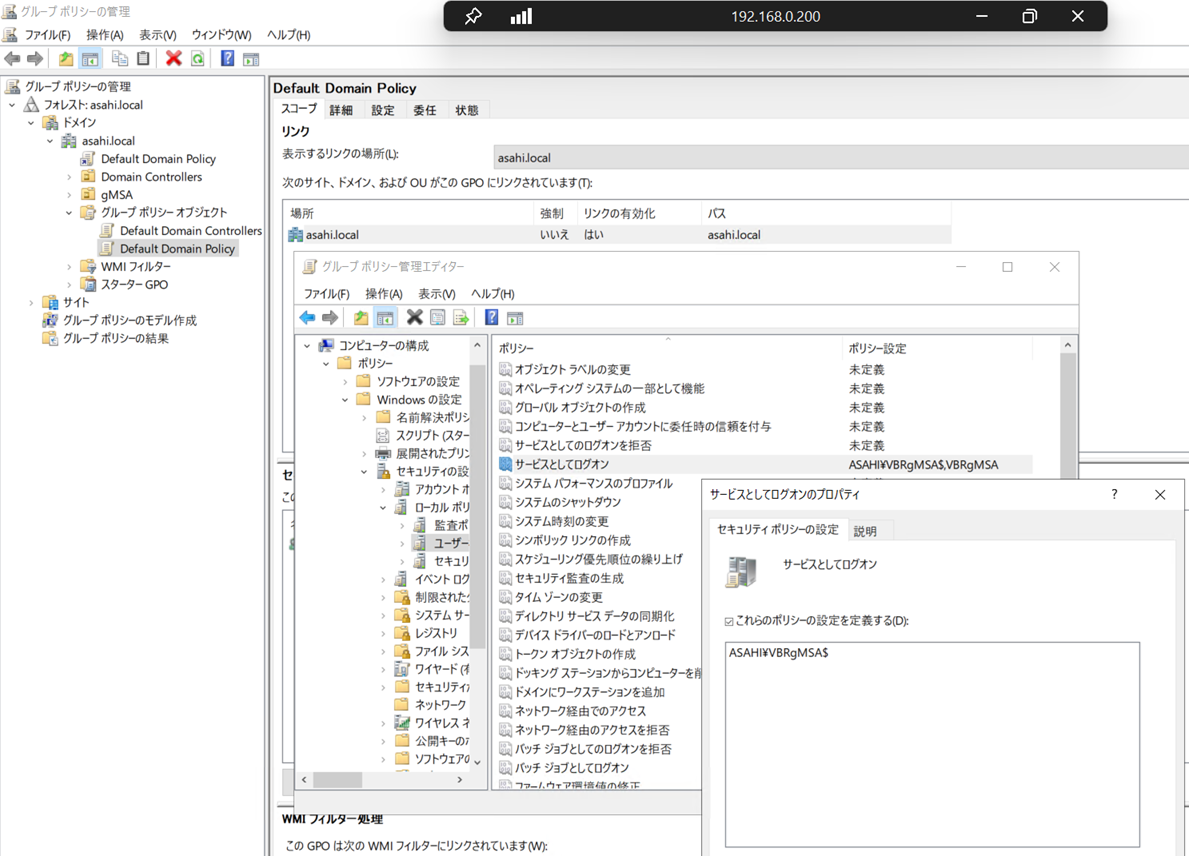

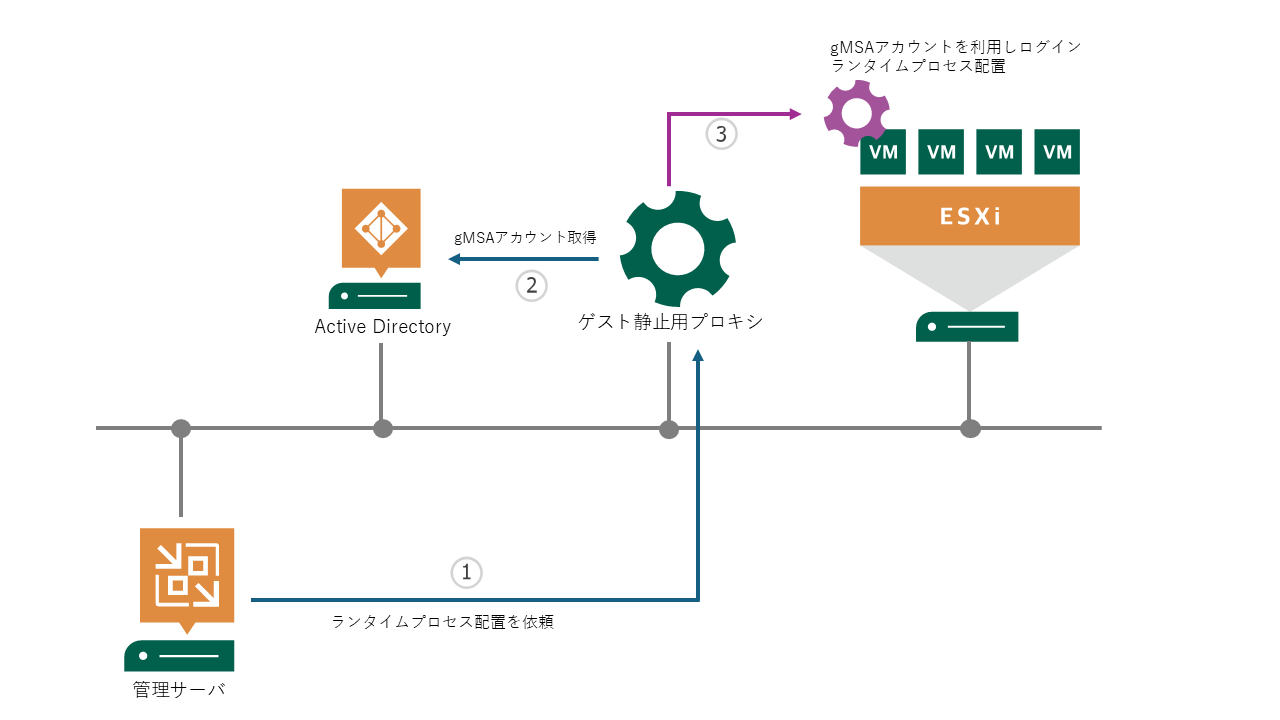

実装としては、ランタイムプロセスを配置する役割となるVeeamゲスト静止用プロキシをドメインに参加させ、Veeamゲスト静止用プロキシがActive DirectoryへgMSAアカウントを問い合わせし取得、gMSAアカウントを用いてバックアップ対象VMへログイン、ランタイムプロセスを配置する動きになります。

このため、必ずしもVeeam管理サーバ自身をドメインに参加させる必要はなく、Active Directoryが侵害されて芋づる式にVeeam管理サーバまで乗っ取られるリスクを回避できます。

※もちろん、Veeam管理サーバをドメイン参加させ、Veeamゲスト静止用プロキシと兼任させることも可能です。

※gMSA構成については、VeeamドキュメントおよびMicrosoftドキュメントをご確認ください。

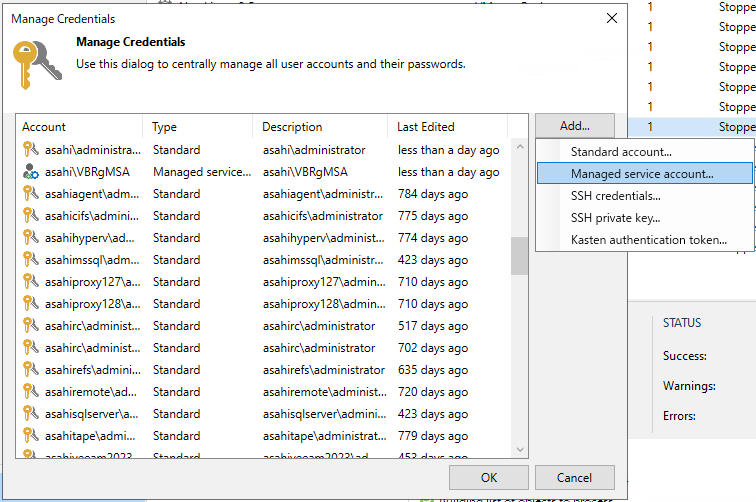

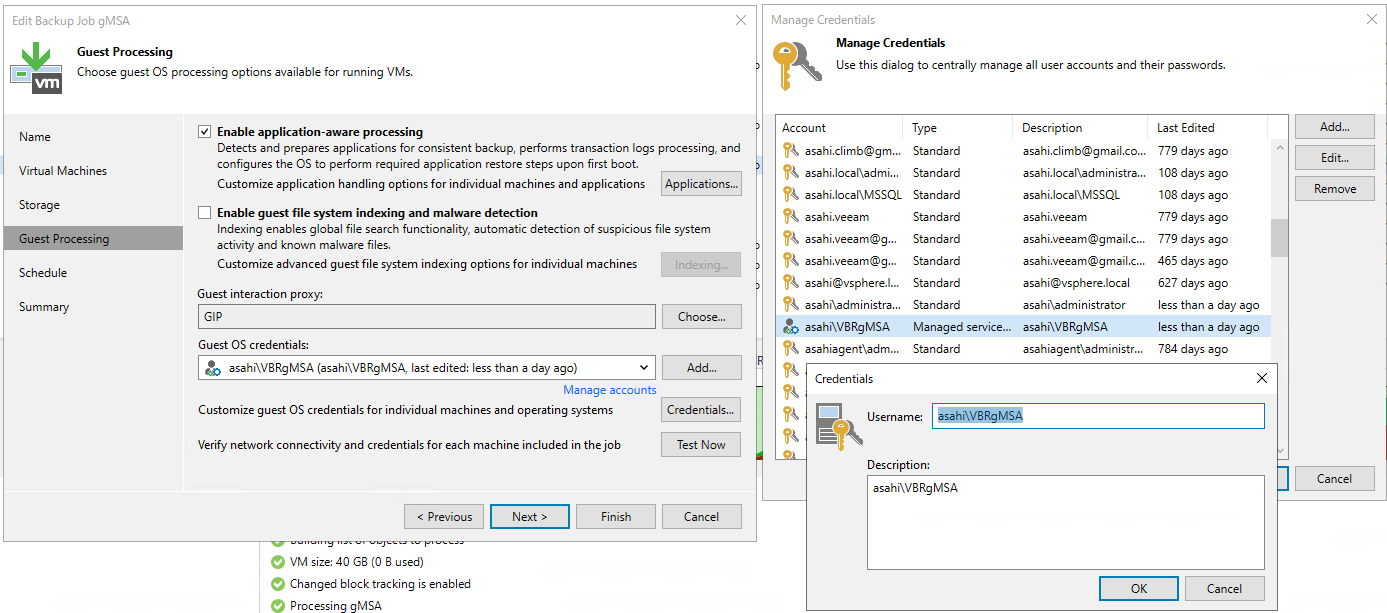

Veeam側での操作は非常にシンプルであり、gMSAアカウントをManaged service accountから指定し、ジョブで指定するものとなります。

画像からもわかるとおり、gMSAアカウントのためパスワードは指定しません。

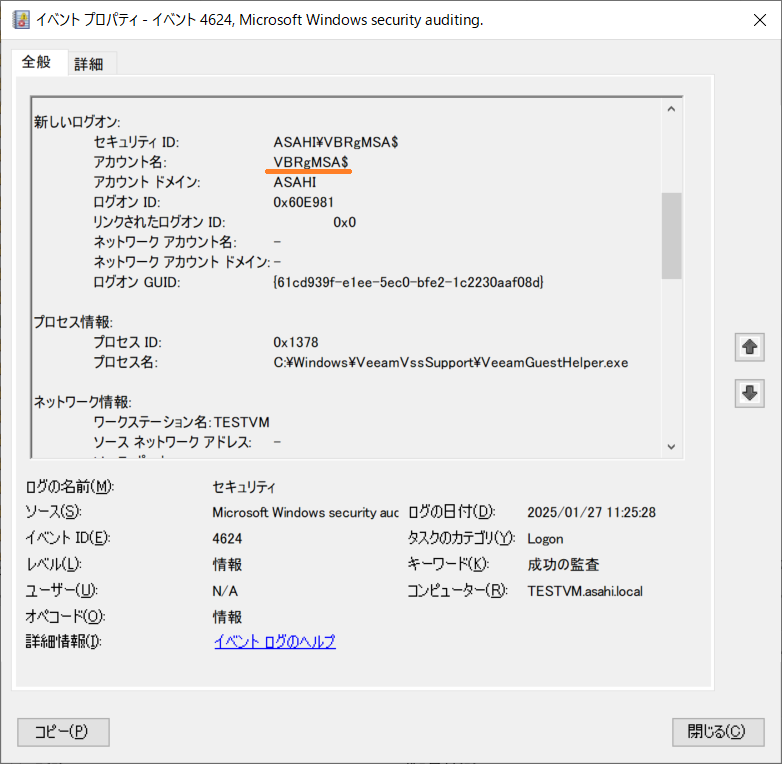

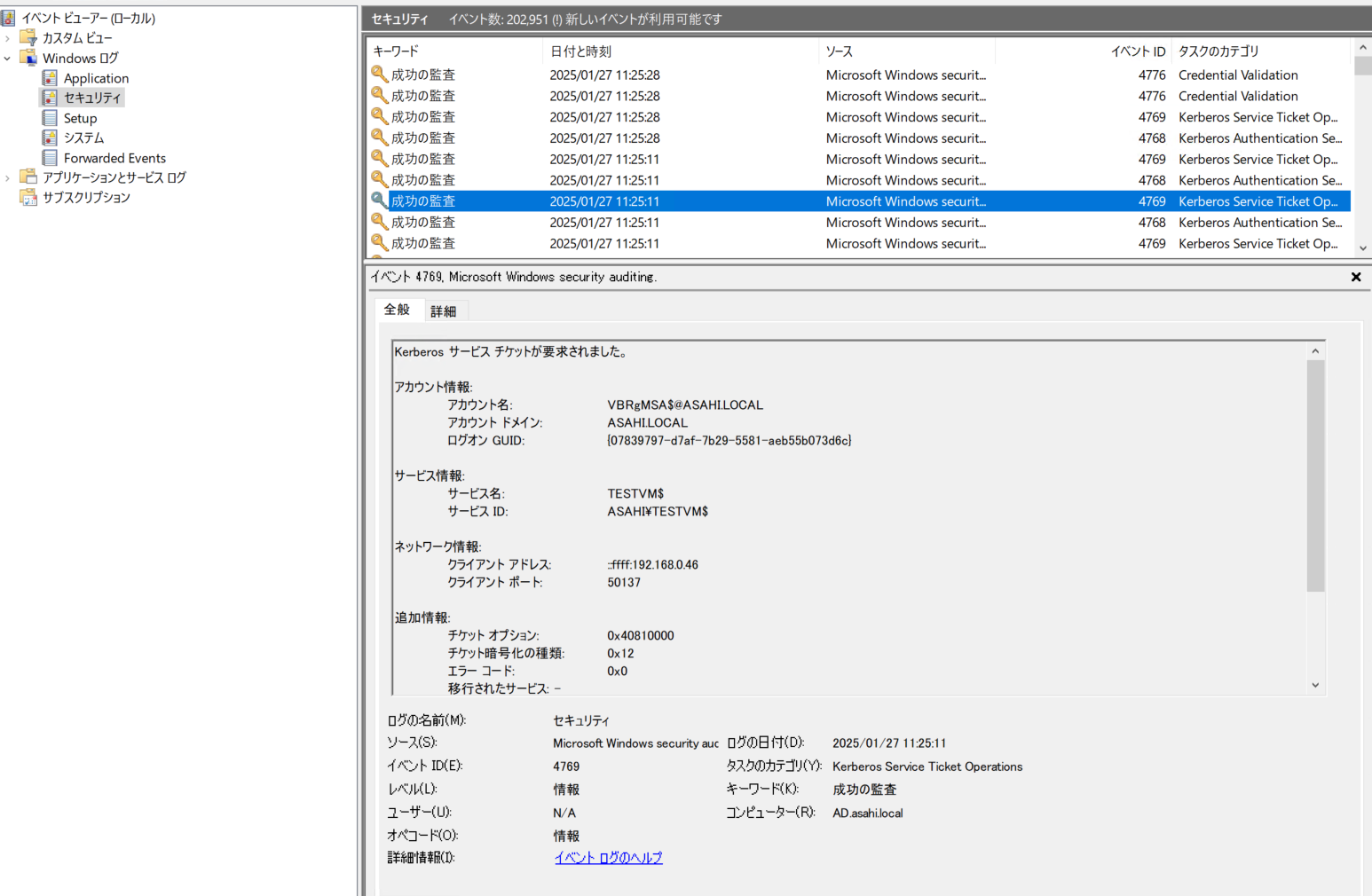

gMSAアカウントを用いてログイン操作は、バックアップ対象VMとActive Directoryのセキュリティイベントログからそれぞれログが確認可能です。

※gMSAアカウントは、アカウント名末尾に$が表記されます。

●バックアップ対象VM

●Active Directory

このgMSA連携機能をはじめとして、Veeam v12では非常に多くの機能追加、改善が含まれております。

興味のある機能がございましたら、お気軽にお問い合わせください!

関連トピックス

- 新機能「U-AIR」の紹介【VMWare専用 バックアップ & レプリケーションソフト Veeam】

- Microsoft Active Directoryサーバーからのアイテム(ユーザー、グループ等)リストア[Veeam Backup & Replication]

- Amazon S3 Glacierにバックアップする方法

- ローカルPC以外のSQLServerに接続する際の注意点【VMWare専用 バックアップ & レプリケーションソフト Veeam】

- Veeam v12での新機能と変更点をご紹介②(VBR多要素認証,コンソールからの自動ログオフ,構成用DBの選択肢の追加,など)

- Accops HyLabsで学校講義の科目を追加する

- CloudBerry Backupのコマンドラインインターフェイスについて

- ローカルでのバックアップ(ブロック・レベル、暗号化、圧縮、バージョン管理の機能)【CloudBerry Backup】

- 【Veeam Backup for AWS 3.0新機能】Amazon RDSのバックアップ対応

- 【Veeam Backup & Replication V8の150以上の機能改善】ユーザインターフェイスについて

RSSフィードを取得する

RSSフィードを取得する