「侵害を前提とする」アプローチから派生したゼロトラストパラダイムは、インフラ全体にわたるすべてのエンティティに対する最小特権の原則を中核に据えたアーキテクチャ設計パラダイムです。ここでは、「Veeamでゼロトラストを解明:アーキテクチャ設計」をテーマに解説します。

リクエストの発生元やアクセスするリソースに関係なく、ゼロトラストは、「決して信用せず、常に確認する」ことを教えてくれます。アクセスを許可する前に、すべてのアクセスリクエストは完全に認証、承認、暗号化されます。マイクロセグメンテーションと最小特権アクセス原則が適用され、水平方向の動きが最小限に抑えられます。

ゼロトラストの概念に精通しており、その実装に積極的に取り組んでいる人にとっては、ゼロトラストは長期的な戦略的アプローチです。CISA(Certified Information Systems Auditor)のゼロトラスト成熟度モデルにはギャップがあることが明らかになります。今後、このギャップについてさらに掘り下げ、改善策について考えていきます。

この重大なセキュリティギャップに対処するために、Veeamは「ゼロトラスト・データ・レジリエンス」という概念を導入しました。世界中の企業がランサムウェア攻撃からデータ流出まで、さまざまなセキュリティ上の課題に常に直面しているからです。

データ所有者やIT管理者であれば、ランサムウェアや悪意のある攻撃者が、バックアップインフラを侵害し、データ復旧を不可能にすることを主な目的として、ユーザのIT環境を標的にしていることをご存知でしょう。災害が発生した場合、最後の防衛線となるのはバックアップです。したがって、バックアップを積極的に、かつ適切に保護することが不可欠です。

目次

なぜ、このコンセプト(ZTDR:ゼロトラストのデータレジリエンス)が今日注目されているのでしょうか?

このコンセプトは、今日、非常に重要な意味を持っています。IT管理者やセキュリティチームにとって、データバックアップとリカバリが不可欠な役割を果たしているからです。その理由は、国家支援の攻撃者もいるほど、攻撃者の巧妙さが増しているからです。この点を踏まえると、従来のデータバックアップとリカバリの方法ではもはや十分ではありません。

そのため、強化された効果的なバックアップアプローチは、ゼロトラストの原則に基づいています。このアプローチは、防御を強化し、災害発生時には迅速なデータリカバリを実現するための明確かつ確実な戦略を提供します。

ゼロトラストのアプローチは、アプリケーションアクセスに対する予防的な保護を強化し、サイバー攻撃による潜在的な被害を大幅に最小化します。この包括的な手法は、確立されたセキュリティ対策とベストプラクティスを包括的なフレームワークに統合します。データ中心モデルを中心に、これらの対策の有効性は、可用性には直接対処しないものの、主に整合性と機密性の保護目標をターゲットとしています。

ゼロトラストとは?

「ゼロトラスト」という概念の明確な定義がなければ、Veeamが発見したギャップと、ゼロトラストデータレジリエンスがそれらにどのように対処するのかについて、まだ疑問が残るかもしれません。

ゼロトラストの原則を包括的かつ効果的に導入するには、前述のとおり、一度きりの投資では済みません。むしろ、持続的な資金と人材を必要とする長期的なプロジェクトです。組織横断的なネットワーキングの場合、組織はゼロトラストの概念について拘束力のある形で相互に合意する必要があり、導入を成功させるには、製品の機能の相互運用性が最も重要です。しかし、標準化が不十分であることが主な原因で、これは現在も大きな課題となっています。

この概念の定義により、Veeamがデータ保護(ZTDR)に関して特定し、埋めたギャップを理解できるようになります。

以下の原則について検討することで、既存のギャップを明確に説明できる理解力と能力が向上します。

ゼロトラストの原則

明示的に検証する:常に、利用可能なすべてのデータポイントに基づいて認証および承認を行ことです。これには、ユーザーID、場所、デバイスの健全性、サービスまたはワークロード、データの分類、および異常の監視が含まれます。

最小特権アクセスを使用する:リスクベースの適応型ポリシー、およびデータ保護により、ユーザーアクセスをジャストインタイムかつ必要最小限に制限し、データの安全性を確保し、生産性を維持します。

侵害を想定する:攻撃者がアクセス権を取得するのを阻止し、データおよびシステムへの潜在的な被害を最小限に抑える。特権的な役割を保護し、エンドツーエンドの暗号化を検証し、可視性を確保するために分析を使用し、脅威検出を推進して防御を改善することです。

重要:デジタルトランスフォーメーション(DX)を保護するには、組織はゼロトラストを採用する必要があります。デジタルトランスフォーメーションには、従来のセキュリティモデルの再評価が必要です。時代遅れのセキュリティアプローチでは、急速に進化するデジタル環境に必要な俊敏性、ユーザーエクスペリエンス、保護が不足しています。多くの組織が、これらの課題に対処するためにゼロトラストを採用しています。

ゼロトラスト成熟度モデル

ゼロトラスト成熟度モデルは、企業がゼロトラスト戦略と実装計画を策定する際に役立つロードマップとなります。ゼロトラストの原則に基づくこのモデルは、たとえ侵害されたと認識されているネットワーク内であっても、情報システムやサービスにおいて正確な最小権限の要求ごとのアクセス決定を徹底することで、不確実性を最小限に抑えることを目的としています。

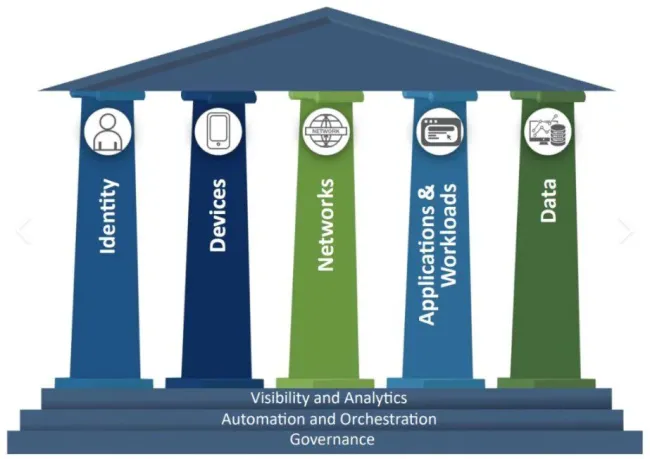

以下のCISAゼロトラスト成熟度モデルをご覧ください。この図は、ゼロトラストの5つのコアとなる柱を示しています。これらは、「デバイス、ネットワーク、アプリケーション、データの識別」であり、さらに「可視性と分析、自動化とオーケストレーション、ガバナンス」に重点を置いた3つの横断的な機能が追加されています。

ソース:CISA

ゼロトラスト成熟度モデルの5つの柱?

CISAのゼロトラスト成熟度モデル(ZTMM)は、アイデンティティ、デバイス、ネットワーク、アプリケーション、ワークロード、そしてデータの5つの柱で構成されています。

- アイデンティティ:この柱は、リソースへのアクセスを許可する前に、ユーザーとデバイスの認証と承認を行うことに重点を置いています。 統一されたアイデンティティとアクセス管理(IAM)システムの構築と、すべてのユーザに対する多要素認証(MFA)の実装が含まれます。

- デバイス:この柱は、組織のネットワークに接続するすべてのIoTデバイスのセキュリティ確保に重点を置いています。 すべてのデバイスの包括的なインベントリを作成し、エンドポイント検出および対応(EDR)ソリューションを導入することが含まれます。

- ネットワーク:この柱は、ユーザーの所在地やリソースに関係なく、すべてのネットワークトラフィックのセキュリティ確保に重点を置いています。 リソースへのアクセスを制限するために、ネットワークのセグメント化とマイクロセグメント化を導入することが含まれます。 また、TLS(Transport Layer Security)などのセキュアな通信プロトコルの使用を重視しています。

- アプリケーションとワークロード:この柱は、オンプレミスまたはクラウド上にあるかに関わらず、すべてのアプリケーションとワークロードのセキュリティ確保に重点を置いています。アプリケーションレベルのアクセス制御の実装と、脆弱性を防ぐためのセキュアコーディングの実践が求められます。

- データ:この柱は、静止中か移動中かに関わらず、すべてのデータのセキュリティ確保に重点を置いています。機密データへの不正アクセスを防ぐための暗号化とアクセス制御の実装が求められます。

効果的なゼロトラストに必要な基本機能

CISAのゼロトラストフレームワークでは、企業がこのフレームワークの導入を進める上で活用できる3つの横断的な能力を強調しています。 それらは「可視性と分析」、「自動化とオーケストレーション」、そして「ガバナンス」です。 これらの能力は、各柱にわたる機能の相互運用性を積極的にサポートします。

- 可視性と分析:データ分析に重点的に取り組むことで、企業はポリシー決定に必要な情報を提供する能力、より効果的な対応、リスクプロファイルの構築を強化することができます。 セキュリティチームは、インシデントが発生する前に、事前に対策を講じることが可能になります。

- 自動化とオーケストレーション:ゼロトラストモデルでは、自動化ツールとワークフローがセキュリティ対応機能をサポートする一方で、そのような機能、製品、サービスのための開発プロセスの監視、セキュリティ、および相互関係を維持します。

- ガバナンス:企業の経営幹部は、ゼロトラストの原則を支持し、セキュリティリスクを積極的に管理および軽減します。経営幹部は、サイバーセキュリティポリシー、手順、およびプロセスをトップダウン方式で定義し、実施することで、これを実現します。

CISAによるZT柱(ピラス)の重視

前述の通り、CISAモデルでは、各成熟度レベルにおける期待される能力と属性とともに、5つの詳細な機能が特定されています。 その機能とは、

- データインベントリ管理

- データ分類

- データ可用性

- データアクセス

- データ暗号化

ご覧の通り、データバックアップとリカバリは十分なカバー範囲を持っていません。 これがVeeamによって特定されたギャップです。 バックアップ、リカバリ、データ管理ソリューションの業界リーダーであるのも当然です!ビジネスニーズを的確に把握する能力が、同社を業界で際立った存在にしているのです。

ゼロトラスト・データ・レジリエンスの要件とは

ゼロトラスト・データ・レジリエンスには、一連の要件が含まれています。アーキテクチャは、既存のゼロトラスト成熟度モデルの拡張です。これにより、企業は、本番環境およびバックアップ環境への厳格な認証付きアクセスを徹底しながら、不変のデータストレージを利用する必要があります。

また、ゼロトラスト・アプローチはハイブリッドアーキテクチャ[オンプレミスからクラウド(オブジェクトストレージ)]をサポートし、異なる環境でのリカバリにも対応できる必要があります。

前述の要件を遵守することで、不満を抱く個人や攻撃者からデータ、アプリケーション、ネットワークを保護する能力が向上します。

ゼロトラスト・データ・レジリエンス・アプローチ

基本的に、情報セキュリティの基礎となるものは、機密性(Confidentiality)、完全性(Integrity)、可用性(Availability)の3つを包括するCIAトライアドとして知られるものですが、これはデータバックアップとリカバリに非常に密接に関連しています。前述の通り、データの外部流出を防止することは機密性の確保に一致し、ランサムウェア攻撃に対する防御は完全性の維持に一致し、ITシステムの可用性を確保し、災害時に復旧可能にすることは可用性の原則と一致します。

したがって、CIAがゼロトラスト原則を核として試みたことは理にかなっていると考えられます。

ゼロトラストの原則には、暗黙の信頼の排除、セグメント化されていないネットワーク(Veeamはこれを解決するために、VBRサーバーをドメイン外の環境または管理ネットワークに配置することを推奨しています)、およびポリシー施行ポイント(PEP)を介したコンテキストポリシーの適用が含まれます。この原則は、すべての対象に対する強力な認証、侵害の想定、およびデータ整合性の検証にも対応しています。

「ゼロトラスト・データ・レジリエンス」の原則には、ゼロトラスト成熟度モデルのための参照アーキテクチャと新しい機能セットが含まれています。これらは、既存のゼロトラスト・フレームワークの強化であり、結果としてセキュリティの態勢が改善されます。

Veeamによるゼロトラストの解明:ZTDRの原則

上記のブロックで述べたように、これらは既存のフレームワークの強化にすぎません。ゼロトラスト・データ・レジリエンス(ZTDR)の主な原則は次のとおりです。

- 最小特権アクセス

- 不変性

- システムの回復力

- 事前検証

- 運用上の簡素性

最小特権

これはネットワークの多くの領域で適用できるため、ZTDRに関して、バックアップ管理自体は、前述のとおり、ネットワーク上で隔離されている必要があります。これにより、未承認のユーザーやデバイスはアクセスできなくなります。

これはストレージシステムにも適用できます。このアプローチにより、これらのデバイスは、偵察アプローチのいずれによっても検出できなくなります。そのため、脆弱性(ゼロデイ)を悪用することはできません。したがって、この原則には適切なセグメント化が必要です。

不変性(イミュータブル)

ランサムウェアが蔓延する中、不変性の概念と採用は広く受け入れられるようになりました。

不変性のバックアップは、一度書き込まれると変更できないストレージメカニズムを使用していることが特徴です。前提として、ネットワーク上に悪意のある人物が存在し、バックアップシステムを制御してバックアップストレージにアクセスできる場合でも、バックアップされたデータを削除または変更(暗号化)できないということです。

書き込み後、読み取り専用となる光ディスクなどのストレージメディアの物理的特性により、一部の不変性が実現されています。一方、新しいテクノロジーでは、ハードウェア、ファームウェア、ソフトウェアの各レイヤーで不変性が確保されたメディアが使用されています。

システムの回復力

Veeamは、これはデータ保護(バックアップとリカバリ)に関連するツール、テクノロジー、プロセスで構成されるITエコシステム全体に適用できると考えています。

バックアップインフラは、障害と攻撃の両方に対して耐性を持つべきです。分かりやすい例としては、NTPサーバーが挙げられます。NTPサーバーが利用できなくなると、データバックアップが悪意を持って操作されるリスクが生じます。異なる地域にまたがる分散型かつ異機種混在のバックアップデータストレージシステムを構築することは、このようなリスクを軽減するための積極的な対策となります。

これは、前述のバックアップ管理システムからバックアップデータを分離することで、さらに強化することができます。管理ネットワークが侵害された場合でも、バックアップはそのまま残るからです。

したがって、この場合、バックアップ構成ファイルを介して簡単に起動できるバックアップ管理システムが最も重要となります。

また、本番環境が浸水したり、一部居住不可能と宣言されたりした場合に備え、バックアップシステムは、この異なる環境への復旧の両方をサポートする必要があります。

注:バックアップシステム自体は変更できないとしても、脆弱性を減らし、潜在的な攻撃対象領域を制限するために強化する必要があります。これはユーザー設定可能なシステムまたは事前強化されたアプライアンスである可能性があります。

プロアクティブな検証

バックアップシステムの信頼性と効率性を確保するには、パフォーマンスとセキュリティの問題を効果的に監視する必要があります。これには、すべての側面とプロセスを検証することが含まれます。Veeam ONE を使用すると、リアルタイムの可視性によりプロアクティブな管理を実現し、最善の防御ラインを監視および維持する能力に自信を持つことができます

ゼロトラスト・データ・レジリエンス(ZTDR)の主要原則の中で考慮すべきもう一つの側面は、リカバリ検証の実行という課題です。これは、リカバリプロセスの信頼性と有効性です。この技術の例としては、Surebackupがあります。SureBackupを使用すると、マシンのバックアップをテストし、そこからデータをリカバリできるかどうかを確認できます。

予測不可能でストレスの多い状況下で重要なビジネスデータの復旧を確実に実行するには、文書化されたバックアップ復旧プロセスを確立し、定期的に実行することが不可欠です。 休暇や病気による人員の欠員を考慮すると、この責任を1人の個人に限定すべきではありません。 バックアップ復旧プロセスを定期的に実行し、改善することで、チームは効率的かつ効果的なデータ復旧に備えることができ、不測の事態の影響を軽減できます。

最後に、バックアップシステムがマルウェア感染を検知し、クリーンなバックアップとして分類できる能力。興味深いことに、Veeam Backup & Replicationでは、マシンのマルウェアの状態と特定の復元ポイントを管理することができます。データの検証は、データプライバシーとデータ居住要件を遵守するために正しく行われなければなりません。

運用上のシンプルさ

最後に、これらの基本原則は、管理が容易なシステムを構築しながら、同時に、ビジネスニーズを満たすために必要な機能、拡張性、および洗練性を実現することを重視しています。管理が複雑すぎるシステムを導入することは、ビジネスに必要なソリューションではありません。

注:KISS(Keep It Simple Security)の原則「ほとんどのシステムは、複雑にするよりもシンプルに保つ方がうまく機能する。したがって、設計においてはシンプルさを重要な目標とし、不必要な複雑化は避けるべきである」。

Veeam Data Platformが上記の要件を満たしていることに同意していただけましたか?

ゼロトラスト・データレジリエンス:拡張成熟度モデル

上記の理論とベストプラクティスを踏まえて、ゼロトラスト・データレジリエンスを成功裏に実装するには、慎重な計画が必要です。ビジネス目標が異なるように、データバックアップアーキテクチャも異なります。バックアップの黄金律を重視することは、決して見過ごされてはなりません!

ZIDRは慎重な計画と段階的な導入が必要です。 Microsoftアーキテクチャに類似したほとんどのフレームワークと同様に、この旅を導くための実行可能なベストプラクティスフレームワークです。各フェーズには、ガイダンス、ベストプラクティス、リソース、ツールが含まれており、独自の導入を推進するのに役立ちます。 CISAのゼロトラスト成熟度モデルを基盤とするこれらの新しい機能は次のとおりです。

- 企業データおよびシステムへのアクセス

- バックアップストレージおよびデータへのアクセス

- システムのレジリエンス

- システムの監視および検証

ゼロトラストは、何年もかかる多面的な取り組みです。 目標、成果、アーキテクチャを明確に定義することで、組織は事後対応的なアプローチよりも成功しやすくなります。

朗報としては、Veeamのソリューションを使用すれば、サイバー脅威の防御、対応、および復旧に完全な自信を持つことで初めて実現できる根本的な耐障害性を達成できます。セキュリティに重点を置いた新しいVeeam Data Platformリリースは、ここで説明したすべてのことを実現するのに役立ちます。

さらに、この[23H2]リリースでは、サイバー攻撃に対抗するために必要なツールをさらに多く提供し続けています。これらの新しいツールはすべて、Veeam Backup & Replicationで始まった基盤に基づいていますが、データ保護の深さと幅の両方を拡大し続けています。

関連トピックス

- 明日からでも実践できるゼロトラスト セキュリティ

- 安全なアクセスを可能とするゼロトラストソリューション【Accops HySecure】

- StarWind Tape Redirector

- Intelソリューション概要: HyTrust、VMware、インテルのソリューションで、信頼されたインフラストラクチャーを確立

- 費用効率の高い共有ストレージをStarWind Virtual SAN(VSAN)で実現。コンピューティングとストレージが独立したアーキテクチャにも最適なソリューション[StarWind VSAN事例:PROJECT Investment Group様]

- Zerto 10を活用すべきトップ10の理由

- StarWind vSANでのVMware ホストへの iSCSIデバイスのコンフィギュレーションと接続プロセス

- Blocky for Veeam : シンプルで即利用可能なVeeamのためのランサムウェア保護 (Linuxサーバ不要)

- Microsoft Hyper-V と StarWind VSAN for Hyper-V

- Veeam + ストレージスナップショットでスマートなデータ保護を!

RSSフィードを取得する

RSSフィードを取得する